配信可能性101:電子メール認証の実話。

公開: 2021-08-18DNS、サブドメイン、IPアドレスについての会話は、自然に電子メール認証に進むことなしに終わらせることはできません。 どうして? 認証は、これらすべてのトピックともう少しのトピックで構成されています。 これは、責任あるメールマーケティングの塔にある素晴らしいビルディングブロックです。

2000年代初頭のメールマーケティングの初期のワイルドウェスト時代には、ルールはありませんでした。 送信者は、郵便サービスのように電子メールを操作しましたが、はるかに安価でした。 彼らはリストを購入したり、複数の無関係なドメインで送信したり、バッチアンドブラストメールを送信したりします。 その後、なりすまし、フィッシング、詐欺が発生しました。

これは、インターネットサービスプロバイダー(ISP)が「十分だ」と言ったときです。これは、この悪い行動がネットワークに影響を与え、消費者を不満にさせていたためです。 これは、電子メール認証を含む、現在実施されている多くのベストプラクティスの誕生でした。

新しい夜明けが私たちにやってきた…

今後数年間で、国際技術特別調査委員会のスパム対策研究グループ、Yahoo、およびCiscoを含むいくつかのグループが、すべての電子メール認証標準の基礎を開発しました。 これらの基本ポリシーは、新しく改善されたポリシーをスピンオフしました。現在、受信トレイへの移動時に電子メールをより適切に保護するために、5つの異なる認証テクノロジーがあります。 電子メールの開始から20年以上経った今、それは明らかです。電子メールはもはやそれほど単純ではありません。

これらのポリシーを掘り下げて、それらがすべてどのように機能するのか、そしてなぜそれらを実装することが非常に重要なのかをよりよく理解できるようにしましょう。

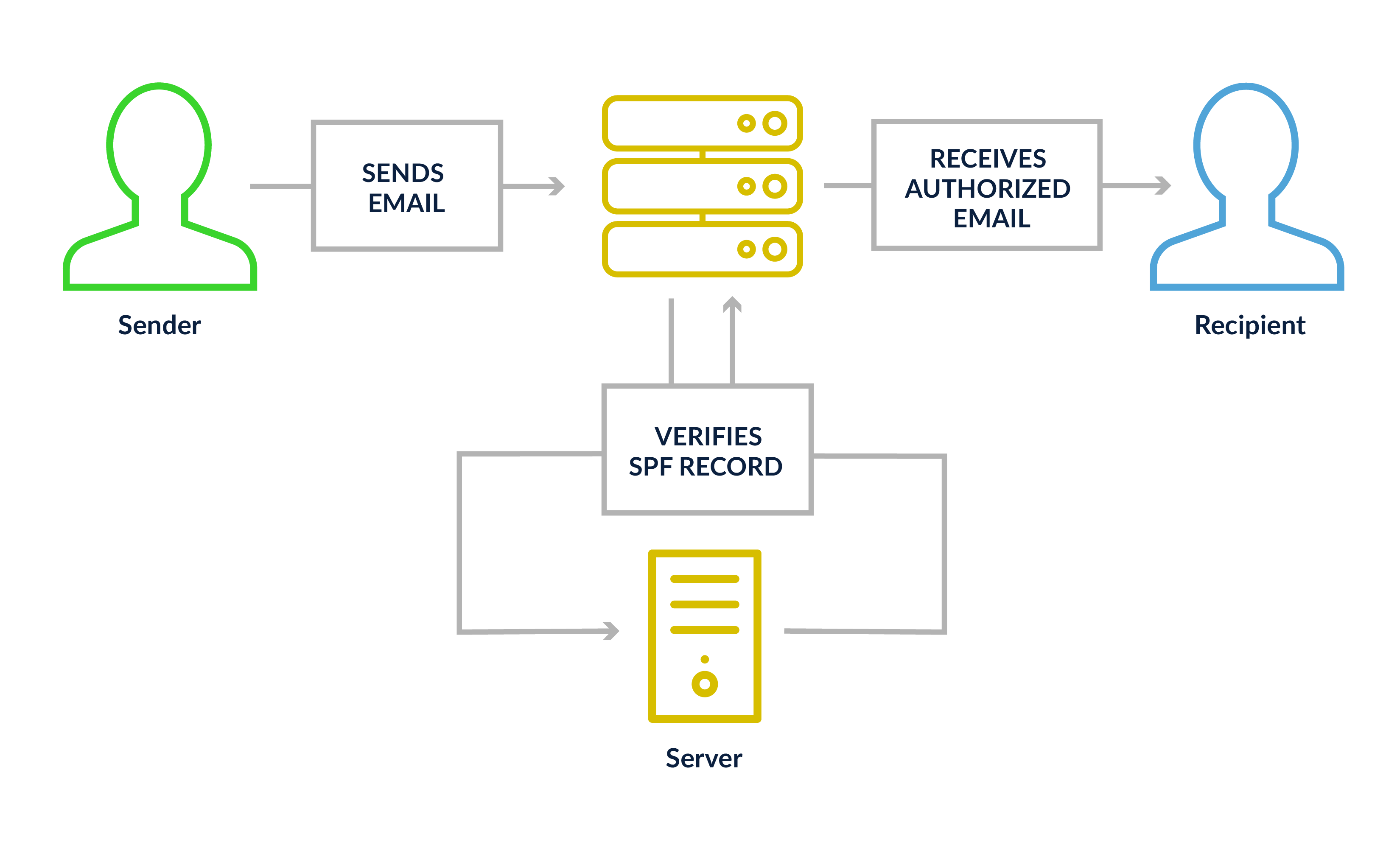

Sender Policy Framework(SPF)

SPFはDNStxtレコードであり、受信メールサーバーが送信メールサーバーのIPがそのドメインに代わってメールを配信することを承認されていることを検証できるようにします。 ドメインまたはESPのドメインである送信者ヘッダーで検証します。 SPFレコードには何を含めることができますか? 単一のIPアドレスまたは複数の範囲のIPを含むように設定できます。別のネットワークのSPFレコードは、承認されたソースとして、またはAレコードやMXレコードなどの個別のレコードとして含まれる場合があります。 SPFでは、一連のアクションまたは強制アクションを適用することもできます(パスの場合は「+」、失敗の場合は「-」、「ソフト」の場合は「〜」、ニュートラルの場合は「?」)。 ほとんどのメーラーは、レコードで「〜」または「-」のいずれかを使用する必要があります。

次に例を示します。

+ all (またはpass)は、レコードが失敗した場合でも、SPFテストに合格する必要があることを受信ドメインに通知します。 これは最も安全性の低い設定です。

-メールがレコードにリストされている承認済みネットワークの外部のIPから発信された場合、すべて(または失敗)は受信ドメインにテストに失敗するように指示します。

「include」関数は、ドメインを追加するためにSPFレコードで一般的に使用されます。 これは、同じSPFレコードで個別のルックアップとして実行され、上記のIP情報を検証します。 SPFレコードごとに10を超えるルックアップがあると、問題が発生する可能性があります。 無料のSPFアナライザーツールを使用してSPFレコードをテストします。メールドメインを入力して結果を表示するだけです。

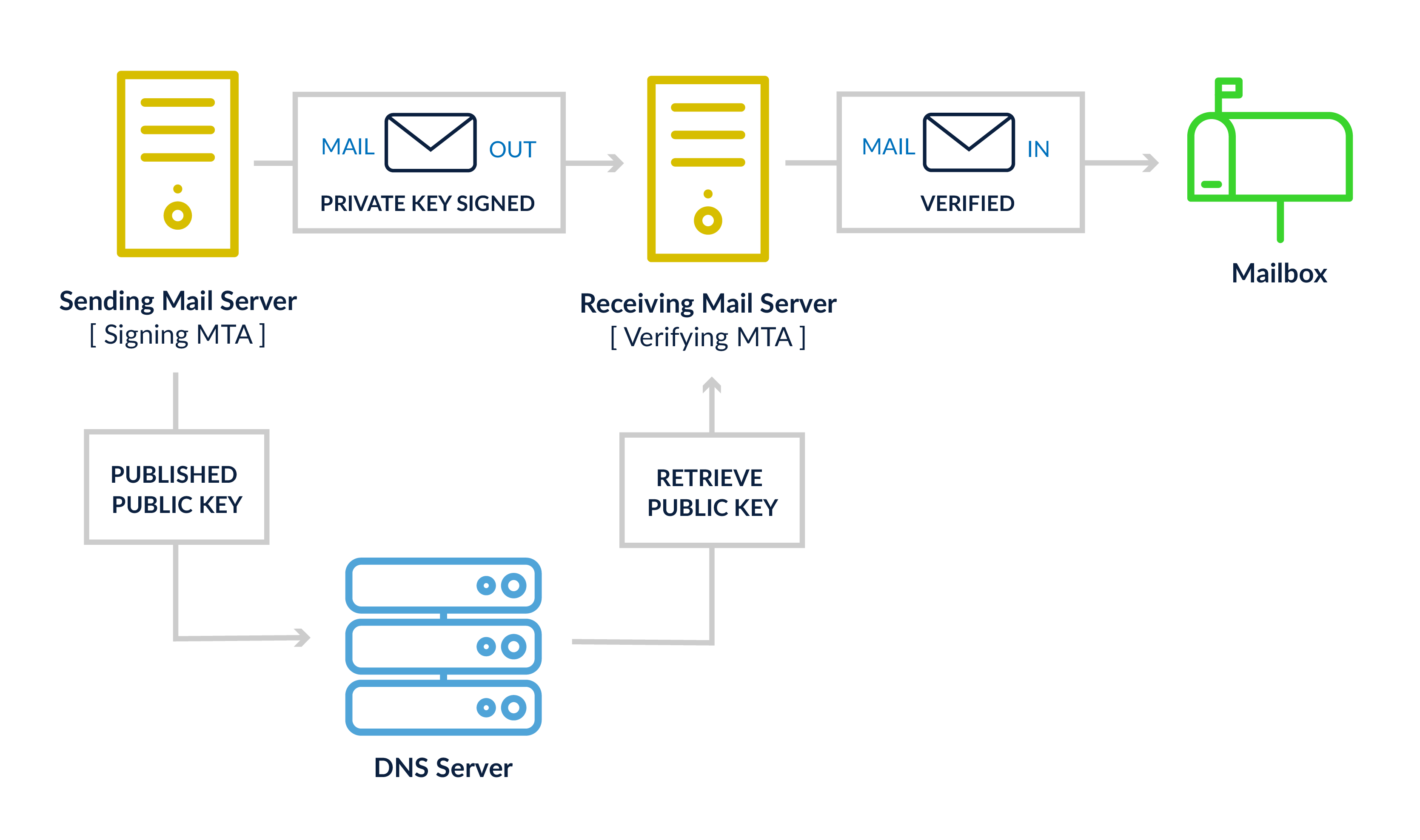

DomainKeys Identified Mail(DKIM)

DKIMの設定は、送信された電子メールの暗号化されたトークンを構築し、受信者のサーバーで検証するためにOpenDKIMなどの暗号化プログラムが必要なため、SPFよりも少し複雑です。 また、一連のキーも必要になります。暗号化キーのペア、DNSに配置された公開キー、およびメールサーバーにある秘密キーです。 暗号化プログラムは、送信元と宛先のメールシステム間の送信中にソースコンテンツと選択されたヘッダー(構成中に決定される)が変更されていないことを検証します。 これらには通常、他の指標の中でも、差出人アドレス、messageID、電子メールの本文などの項目が含まれます。

ドメインベースのメッセージ認証、レポート、および適合性(DMARC)

DMARCは認証プロセスの一部ですが、実際には、認証に失敗した電子メールメッセージに対して送信者が公開するポリシーです。 DMARCは、SPFおよびDKIMと連携して、両方の認証ソリューションが失敗した場合に、受信ネットワークによるアクションの実行を要求します。 DMARCアクションには、何もしない(p = none)から始めて、メッセージをジャンクフォルダーに配置するように要求する(p = quarantine)、または最後に、メッセージを失敗させて受け入れない(p = reject)という段階的なアプローチがあります。 )。

ブランドやドメイン所有者に本当に価値を与えるもう1つの機能は、DMARCで検証するメールボックスプロバイダーから受け取ったフィードバックです。 毎日のフィードバックファイルが指定された電子メールアドレスに送信され、認証に合格または失敗したメッセージの数、これらのメッセージの送信元IP、およびメッセージのドメインアライメントに関する情報が提供されます。 ドメインアラインメントとは何ですか? 送信者ドメインとSPF / DKIMレコードが同じドメインを使用するかどうかです。 このすべての毎日のデータにより、ブランドはドメインの誤用を監視し、ユーザーを標的としたなりすましやフィッシングイベントを特定できます。

オーセンティケーテッドレシーブドチェーン(ARC)

ARCは、送信者が構成する必要のあるものではないため、他の認証ツールとは少し異なります。 これは、受信者サーバーが一連のデータポイントを追加することに完全に焦点を当てており、メールを別のシステムまたはドメインに渡す前に、受信した元のメッセージに対して検証作業を行ったことを示しています。 これは、DMARCが最初に設計されたときに特定された多くの問題を解決するのに役立ちます。一部のメールシステムは、元の受信者によって定義されたディスカッションリストまたは代替メールボックスにメッセージを転送または再送信するように電子メールメッセージを変更しました。

メッセージ識別のためのブランド指標(BIMI)

BIMIは、ブランドからの正当で十分に認証された電子メール通信の視覚的な指標を提供するのに役立つように設計されています。 ブランドがSPF、DKIM、およびDMARCを使用している場合、受信者の受信ボックスに会社のロゴを表示するBIMIDNSレコードを含めることができます。 これは別のブランドのタッチポイントであり、信頼できる送信者からの本物の電子メールと本物ではない(読む:危険な)電子メールをさらに確立するのに役立ちます。

ご覧のとおり、「メールは難しい」です。 これらすべての要素を正しくセットアップして連携させるには、時間、労力、専門知識が必要になる場合があります。 途中で何かを壊したり、認証に意図しない結果をもたらすタイプミスを導入したりするのは簡単です。 幸いなことに、あなたはあなたがあなたの電子メールを正しくするのを手伝うために私たちを持っています。

配信可能性の詳細については、250ok配信可能性ガイドを参照し、定期的にここに戻って、その中でカバーされているトピックの詳細を確認してください。