クリプトジャッキングの静かな脅威と身を守る方法

公開: 2023-05-22あなたのデバイスはあなたの知らないうちに暗号通貨のマイニングを行っている可能性があります。 たった今。

これはクリプトジャッキングと呼ばれ、仮想通貨の人気の高まりと仮想通貨マイニングによる利益の誘惑により、多くのサイバー犯罪者がこの陰湿な行為に手を染めています。

クリプトジャッキングとは何ですか?

クリプトジャッキングは、ユーザーの知識や許可なしに、デバイスの計算能力を盗み、暗号通貨をマイニングする違法なプロセスです。

現在、世界中には 20,000 以上の仮想通貨があり、その価値は 1 兆ドルを超えています。 これらの暗号通貨のマイニングは、貨幣鋳造プロセスです。 大きな利益が得られますが、それは簡単なことではありません。 それにはハードウェア、無停電電源、膨大な計算能力が必要です。

サイバー犯罪者がこの仮想通貨マイニングの問題を克服する方法の 1 つは、クリプトジャッキングです。 彼らは報酬を受け取りますが、あなたは気付かないうちにコストを支払っています。

クリプトジャッキングを防ぐには、サイバーセキュリティ プログラムを強化する必要があります。 ウイルス対策保護、ランタイム アプリケーション自己保護 (RASP) ソフトウェア、Web アプリケーション ファイアウォール (WAF) ソリューションなどのソフトウェアを使用する必要があります。 しかし、堅牢なセキュリティ防御を修正するには、クリプトジャッキングを詳細に理解することが重要です。

この記事ではそれをお手伝いしたいと思います。 クリプトジャッキングの暗い世界を探索し、それがどのように機能するかを詳しく見ていきます。 また、クリプトジャッキングの試みを検出する方法と、この卑劣で高額なサイバー犯罪の餌食にならないようにデバイスを保護するために何ができるかについても学びます。

クリプトジャッキングはどのように行われるのでしょうか?

クリプトジャッキングについて詳しく説明する前に、仮想通貨と仮想通貨マイニングの基本から始めましょう。 これは、クリプトジャッキングがどのように機能するかを理解するために重要です。

暗号通貨と暗号通貨マイニング: 入門書

2009 年、サトシ ナカモトという名前の謎の開発者が、史上初のデジタル通貨であるビットコインをマイニングしました。 10 年が経ち、仮想通貨市場は急成長を遂げています。

暗号通貨の定義:暗号通貨は、暗号通貨または暗号コインとも呼ばれ、ブロックチェーン技術に基づいて構築され、暗号化によって保護されたデジタルマネーです。 分散化されているため、中央当局や銀行が規制することはありません。 ただし、すべてのトランザクションはブロックチェーン技術を通じて暗号化され、公開データベースに保存され、記録されます。

現在では、人気の高いビットコイン以外にも、イーサリアム、テザー、ソラナ、BNB、XRP、さらにはドージコインなどの暗号通貨が存在します。 暗号通貨愛好家は暗号コインを非常に価値があると考えており、その結果、ビットコインの初期から暗号通貨の価格が高騰しています。 このような価格の高さにより、暗号通貨を獲得する方法である暗号マイニングが非常に儲かるようになりました。

暗号マイニングの定義:暗号マイニングまたは暗号通貨マイニングは、既存のブロックチェーンを検証してブロックを追加することによって、新しいデジタル コインを作成するプロセスです。 ここで、ブロックの検証と追加には、複雑な暗号化ハッシュ方程式を解くことが含まれます。 最初にパズルを解いたマイナーは、新しく作成された暗号通貨や取引手数料などのマイニング報酬を獲得します。

ハッシュを推測するこのプロセスには、計算能力が必要です。 暗号通貨の収益性が高ければ高いほど、ハッシュはより難しくなり、より多くの計算能力が必要となります。

現在、暗号通貨採掘者は暗号通貨マイニング ソフトウェアと、フィールド プログラマブル ゲート アレイ (FPGA) や特殊な特定用途向け集積回路 (ASIC) などの強力なコンピューター チップを使用して暗号通貨を採掘しています。 他のマイナーの中には、コンピューティング リソースをマイニング プールにバンドルし、新しくマイニングされたブロックで得た収益を共有する人もいます。

クリプトジャッキングの構造

現在、クリプトジャッキングは暗号通貨マイニングの違法な方法です。 ハッカーは独自のリソースを一切使用しません。 代わりに、クリプトジャッキング マルウェアを被害者のプラットフォームに展開することで、何も疑っていないユーザーのコンピューティング能力を盗みます。

ここで、クリプトジャッキング マルウェアとは、ユーザーの知識や許可なしにデバイス上の暗号通貨を違法にマイニングする悪意のあるコードです。 Web サイトに埋め込まれた単純な JavaScript コード、またはデバイスにローカルに埋め込まれたマルウェアである可能性があります。

ハッカーは、ユーザーが無意識にクリックする可能性のある Web ページやオンライン広告にコードを添付したり、ソーシャル エンジニアリング技術を使用して被害者のコンピュータにコードをインストールしたりするなど、さまざまな方法でこれらの悪意のあるコードを利用します。

- 暗号化マルウェアがデバイスにインストールされてアクティブ化されると、インターネットまたはアプリケーション プログラミング インターフェイス (API) を介してマイニング プールに直接接続されます。

- デバイスは、解くためのハッシュ パズル タスクを受け取ります。

- ハッシュ値が計算されると、マイニング プールに送り返されます。

- 新しいブロックがブロックチェーンに追加されると、攻撃者はエネルギーやリソースを費やすことなく報酬を獲得できます。

クリプトジャッキング攻撃のターゲット

ハッカーは、次のようなデバイスをクリプトジャッキング攻撃の標的にすることを好みます。

- ブラウザ

- パーソナルコンピュータ、ラップトップ

- オンプレミスサーバー

- クラウドサーバー

- モノのインターネット (IoT) ボットネット

- 携帯電話

クリプトジャッキング攻撃の種類

クリプトジャッキングには、ブラウザ内クリプトジャッキング、ホスト内クリプトジャッキング、メモリ内クリプトジャッキングの 3 つの主要なタイプが発生します。 3 つすべてを見てみましょう。

ブラウザ内クリプトジャッキング

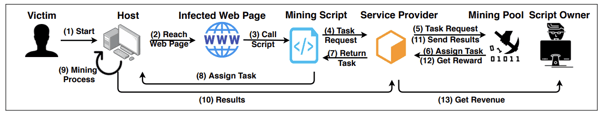

平均的なコンピューターでは暗号通貨をマイニングできない可能性があります。 しかし、インターネットを介して接続された何千台もの平均的なコンピュータであれば、簡単に仕事を行うことができます。 ブラウザベースまたはブラウザ内暗号マイニングは、まさにそれを行おうとします。 Web サイト訪問者のコンピューターを使用して、閲覧中に暗号通貨をマイニングするだけです。

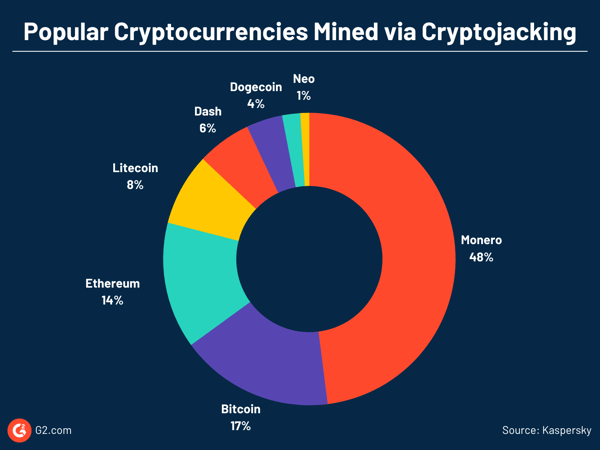

ここでハッカーは、Coinhive や CryptoLoot などのサービス プロバイダーが提供するすぐにマイニングできるスクリプトを使用し、そのコードを Web サイトの HTML ソース コードに挿入します。

被害者がオンラインに留まる限り、マイニングは行われます。 ブラウザ内クリプトジャッキングは、ユーザーが Web サイトに 5.53 分以上滞在すると利益が得られます。 そのため、無料の映画やゲームの Web サイトで広く見られます。

出典: SoK: クリポットジャッキング マルウェア - arXiv

2019年の仮想通貨市場低迷の際に大手仮想通貨マイニングスクリプトプロバイダーであるCoinHiveが閉鎖されたことで、ブラウザベースのクリプトジャッキングは大幅に減少した。しかし、研究者らは新たな仮想通貨マイニングスクリプトと、それらを意図的または非意図的に使用するウェブサイトを発見し続けている。

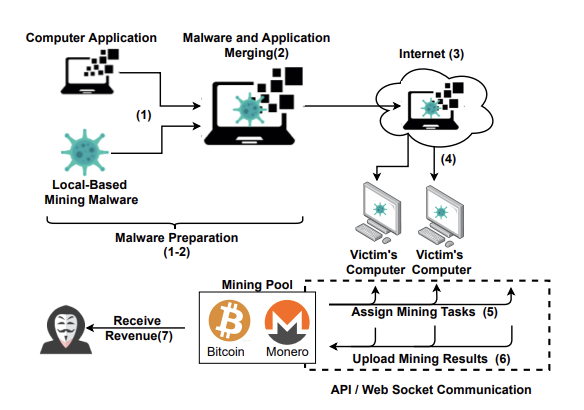

ホスト内クリプトジャッキング

このタイプのクリプトジャッキングでは、ハッカーは従来のトロイの木馬のような暗号マルウェアをインストールします。 たとえば、フィッシングメールの添付ファイルは、仮想通貨マイニングコードをディスクに直接ロードすることでコンピュータに感染する可能性があります。

攻撃者は、仮想通貨マイニング スクリプトとは別に、XMRig などのいくつかのプラグ アンド プレイ スタイルのマイニング アプリケーションを改変して、仮想通貨を違法にマイニングします。

ハッカーは、脆弱性やソーシャル エンジニアリング手法を使用するか、ホストのデバイス上の意図しないダウンロード (ドライブ バイ ダウンロード手法) のペイロードとしてマルウェアをホスト システムに配信します。

出典: SoK: クリポットジャッキング マルウェア - arXiv

たとえば、ハッカーは最近、暗号通貨マイニング マルウェアを Google 翻訳アプリのデスクトップ バージョンとして偽装しました。 これは、パーソナル コンピューター (PC) で Google 翻訳を検索している何千人ものユーザーによってダウンロードされました。 ただし、インストールされると、ユーザーの知らない間に Monero 暗号通貨をマイニングするための高度なセットアップが導入されます。

インメモリクリプトジャッキング

インメモリクリプトジャッキングは、ホストベースのクリプトジャッキングと同じ感染方法を使用します。 ただし、クリプトジャッキング マルウェアは通常、ファイルレス マルウェアであり、ランダム アクセス メモリ (RAM) 上で実行されます。 正規のローカル アプリケーションやプリインストールされたツールを悪用します。

その結果、クリプトジャッキング スクリプトはシステムに足跡を残さず、検出と削除が困難になります。 攻撃者がファイルレス マルウェアを使用してシステム内に侵入すると、そのアクセスを利用して被害者のネットワーク内で権限を昇格し、被害者の中央処理装置 (CPU) リソースの大規模なプールを取得して暗号通貨を不正にマイニングします。

この方法では攻撃者が指揮権を獲得できるため、ファイルレスのクリプトジャッキングがランサムウェア攻撃に変換される可能性もあります。

たとえば、Mehcrypt はファイルレスのクリプトジャッキング マルウェアです。 notepad.exe やexplorer.exe などのいくつかの正規のアプリケーションを悪用して、クリプトジャッキング ルーチンを実行します。

クリプトジャッキングの歴史と進化

初期の頃から、仮想通貨マイナーは、仮想通貨をマイニングするための追加の計算能力を獲得し、負担を軽減する新しい方法を開発してきました。 それらの方法の 1 つは、ブラウザベースの暗号通貨マイニングでした。

2011 年に初めて導入されたとき、ブラウザベースの暗号マイニングはブラウザ内広告の代替として推進されました。 そしてなぜ人々はそれを好まないのでしょうか? Web サイトで煩わしい広告が表示される代わりに、仮想通貨マイナーにコンピューターを貸与する代わりに、クリーンなブラウジング エクスペリエンスを得ることができます。 シンプルで簡単 – 合法的に聞こえますよね?

他の多くの人も最初はそう思っていました。 多くの暗号通貨愛好家や Web サイト所有者は、Web サイトにマイニング スクリプトを追加してブラウザ内マイニングを使用していました。 しかし、ブラウザベースのマイニングはすぐにハッカーやサイバー犯罪者によって悪用されました。 2017 年の Coinhive の立ち上げ後、特に悪名が高くなりました。

Coinhive とクリプトジャッキングの台頭

Coinhive は暗号通貨マイニング スクリプト プロバイダーでした。 2017 年には、ブラウザ内暗号マイニングを利用して、ビットコインに似た暗号通貨である Monero (XMR) をマイニングするシンプルな JavaScript をリリースしました。

通常、JavaScript は Web ページが読み込まれるときに自動的に実行されます。 プラットフォームに依存せず、ホスト上で実行されている Web ブラウザで JavaScript が有効になっている限り、PC、携帯電話、タブレットなどのあらゆるホスト上で実行できます。

その結果、どの Web サイトでも Coinhive JavaScript がサイトに埋め込まれ、Web サイト訪問者のコンピュータがマイニングされる可能性があります。 Coinhive は採掘された Monero の 30% を手数料として受け取り、残りは Web ページの所有者が受け取りました。

追加投資なしで仮想通貨マイニングを大規模なユーザー集団に展開するための、簡単でスケーラブルかつ低労力の方法により、これは破壊的なものになりました。 多くの暗号通貨愛好家がそのコードをすぐに採用しました。

しかし、Coinhive のビジネス モデルは合法であると宣伝されましたが、すぐにそのコードが悪用されました。 一部の Web サイト所有者は、ユーザーの許可なくユーザーの処理能力を乗っ取り、Coinhive スクリプトを使用して XMR をマイニングしました。

Web サイトの所有者とは別に、悪意のある攻撃者がハッキングして、トラフィックの多い Web サイトに暗号通貨マイニング コードを埋め込みました。 また、Archive Poster などのブラウザ拡張機能や、Browsealoud などの Web サイト プラグインにもスクリプトをインストールしました。

これらの方法を通じて、Coinhive のコードは、Showtime、The Los Angeles Times、Blackberry、Politifact などの企業の人気 Web サイトに違法に侵入しました。 彼らは許可なく、場合によっては Web サイト所有者の知らないうちにブラウザ内暗号マイニングを実行し、事実上サイトとユーザーのコンピュータ リソースをハイジャックしました。 米国、英国、インド政府のウェブサイトさえも、これらのクリプトジャッキング攻撃の影響を受けていることが判明した。

アクティビティに関する明確な通知が表示され、ユーザーにオプトアウトの可能性が存在する場合、他人の計算能力を使用した暗号通貨のマイニングは違法とみなされないことに注意してください。 ただし、ほとんどのブラウザ内暗号マイニングにはこれらが欠けているため、違法とみなされます。

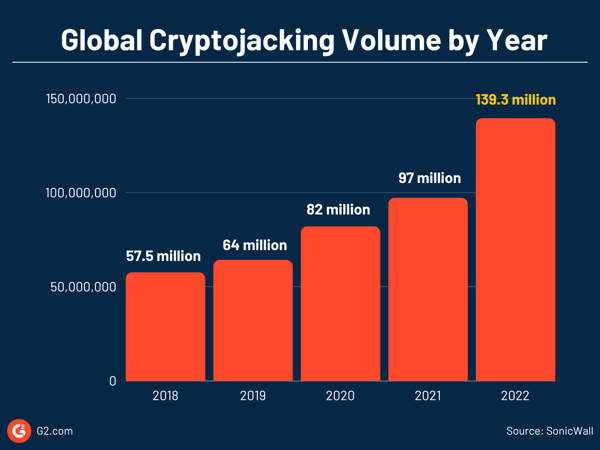

2017 年から違法な仮想通貨マイニングの事例が増加したことにより、クリプトジャッキングが主流の注目を集めるようになりました。 サイバー犯罪者は、違法なブラウザベースの仮想通貨マイニングだけでなく、マルウェアやその他の違法な仮想通貨マイニングの手法も使用し始めました。

最近のクリプトジャッキング攻撃の例:

- Kiss-a-dog は、脆弱な Docker および Kubernetes インフラストラクチャをターゲットにし、XMRig を使用して Monero をマイニングするクリプトジャッキング キャンペーンでした。

- Diicot と名乗るMexals は、セキュア シェル (SSH) ブルートフォース攻撃を通じてクリプトジャッキング キャンペーンを開始し、10,000 ドル相当の Monero コインをマイニングしました。

- ProxyShellMiner は、Microsoft Exchange サーバーのパッチが適用されていない脆弱性を悪用する暗号マイニング マルウェアです。

- サイバーセキュリティの脅威アクターである8220 Gang は、インターネットをスキャンして脆弱なクラウド ユーザーを探し、クラウド ボットネットに取り込み、仮想通貨マイニング マルウェアを配布します。

- クリプトジャッキング マルウェアであるHeadcrabが 1,000 台を超える Redis サーバーに感染し、Monero をマイニングするボットネットを構築しました

なぜ一部の仮想通貨マイナーはクリプトジャックを行うのでしょうか?

このことを考慮。 2009 年には、Intel Core i7 プロセッサを搭載した PC は毎日約 50 ビットコインをマイニングできました。 しかし現在、ビットコインのような暗号通貨をマイニングするには、ASIC システムのような特殊なマイニング装置が必要です。

さらに、多くの暗号通貨には、マイニングできるコインの数とマイナーが得られる報酬にも制限があります。 この状況にエネルギー価格の高騰も加わります。 1 ビットコインには 811.90 キロワット時が必要で、これはアメリカの家庭が 28 日間で消費する平均エネルギー量に相当します。 これらすべてにより、暗号通貨マイニングは費用がかかるものになります。 現在、自宅でビットコインをマイニングすることは選択肢ですらありません。

27,223ドル

は、2023 年 5 月時点の平均ビットコイン マイニング コストです。

出典:マクロマイクロ

このような状況では、合法的なリソースを使用して仮想通貨マイニングから利益を上げることは困難になる可能性があります。 その結果、ハッカーは被害者のシステムをハイジャックして、そのコストを他人に負担させようとします。

クリプトジャッキングに注意を払う必要があるのはなぜですか?

事前警告は事前に準備されています。 実際の攻撃に直面したときに手探りするよりも、クリプトジャッキングの危険性を理解し、備えをしておくことをお勧めします。

存在を公表する他の多くのサイバーセキュリティ脅威とは異なり、クリプトジャッキングは完全に沈黙のうちに成功します。

「クリプトジャッキングはデバイスのパフォーマンスを大幅に低下させ、寿命を縮め、エネルギー消費を増加させます。 さらに悪いことに、それを可能にするマルウェアが、さらに高度なサイバー攻撃への入り口として機能する可能性があります。」

アマル・ジョビー

サイバーセキュリティ リサーチ アナリスト、G2

さらに懸念されるのは、今日の攻撃者は個人のデバイスではなく、より高い処理能力を備えたデバイスをターゲットにしていることです。 例としては、エンタープライズ クラウド インフラストラクチャ、サーバー、不適切に保護された多数の IoT デバイス、Docker および Kubernetes コンテナなどがあります。 これにより、攻撃者はより短い時間でより多くの利益を得ることを目指します。

企業にとって、これは広範囲にわたる影響を及ぼします。 クリプトジャッキングで得た 1 ドルごとに、被害者には 53 ドルが請求されます。 リスクは膨らんだ請求書だけにとどまりません。 企業インフラ内に侵入すると、攻撃者はいつでもそのアクセスを利用して、ランサムウェアやサプライ チェーン攻撃などの他の危険なサイバー攻撃を実行できます。

クリプトジャッキング攻撃を検出する方法

クリプトジャッキング攻撃は隠蔽されていることが多いですが、特定できないわけではありません。 クリプトジャッキング攻撃を検出するには、次の方法のいくつかを試してください。

デバイス内のクリプトジャッキング攻撃を検出する方法

PC またはモバイル デバイスに次の兆候に気付いた場合は、デバイスがクリプトジャックされている可能性があります。

パフォーマンスの低下

クリプトジャッキングにより、デバイスの速度が大幅に低下したり、頻繁にクラッシュしたりすることがあります。 デバイスのパフォーマンスが異常に低下していることに気づき始めた場合は、ウイルス対策ソフトウェアを使用してシステムをスキャンし、クリプトジャッキング マルウェアが見つかっていないか確認してください。

過熱

クリプトジャッキングのもう一つの明らかな兆候は、過熱です。 クリプトジャッキングは処理能力を過剰に消費するため、システムが簡単に過熱し、バッテリーが消耗します。 デバイスを冷却するために、システム内のファンが通常よりも速く動作していることに気づく場合があります。 あるいは、携帯電話のバッテリーのパフォーマンスが低下し、過熱により急速に消耗する可能性があります。

CPU使用率

もう 1 つの顕著な症状は、CPU 使用率の高さです。 コンピュータは、システム内で実行されているすべてのアプリケーションの記録を保持します。 小さなタスクを実行しているとき、または無害な Web サイトを閲覧しているときに CPU 使用率の急増に気付いた場合は、クリプトジャッキングが原因である可能性があります。

デバイスの簡単なクリプトジャッキング テスト!

CPU 使用率を確認するには:

- Windows で、[タスク マネージャー] > [パフォーマンス] > [CPU] を開きます。

- Mac では、[アプリケーション] > [アクティビティ モニター] に移動します。

また、インターネット トラフィックを通常よりも増加させているアプリケーションがあるかどうかも確認する必要があります。これはブラウザ内マイニングを示している可能性があります。 これを確認するには:

- Windows では、[設定] > [ネットワークとインターネット] > [データ使用量] > [アプリごとの使用量の表示] に移動します。

- Apple ユーザーの場合は、[アクティビティ モニター] > [ネットワーク] > [送信バイト数] に移動します。

犯罪者は、CPU 使用率やインターネット トラフィックの急増を隠すために、高度な回避テクニックを考案していることに注意してください。

クラウド環境でクリプトジャッキング攻撃を検出する方法

企業のクラウド利用状況の可視性が低い場合、クリプトジャッキングの検出は困難になる可能性があります。 ただし、企業はこれを回避することを試みることができます。

クラウドアクセス制御を監査する

クラウドに対するサイバー攻撃のほとんどは、設定が間違っているクラウドから発生するため、アクセス制御を監査してください。 クラウド環境への安全でないエントリや設定が間違っているエントリはさらに調査され、違法な暗号通貨マイニングなどの悪意のあるアクティビティがあったかどうかを確認できます。

クラウドネットワークログを分析する

ネットワーク ログは、クラウドとの間のトラフィックを追跡し、ネットワークの現在の状態と、誰がどこから接続しているかを示します。 これらの記録を分析します。 不規則なネットワーク動作やトラフィックの突然の急増がわかります。 これは、クラウド環境で違法な暗号通貨マイナーが実行されている兆候である可能性があります。

クラウド支出を監視する

クラウド料金の高騰は、お客様側でクラウド リソースの使用量が正当に増加したか、誰かが利益のためにクラウド リソースを盗んだことの兆候です。 お客様側でクラウド管理に誤りがない場合は、クラウド料金の高騰を調査して、それがクリプトジャッキングに関連しているかどうかを確認してください。

明確にしておきますが、これらの方法はすべて、クラウドが何らかの形で侵害されているかどうかを示します。 悪意のあるアクティビティをさらに分析して、侵害が違法な暗号通貨マイナーによるものか、またはその他のサイバー攻撃によるものかどうかを確認する必要があります。

クリプトジャッキング攻撃からデバイスを保護するためのヒント

予防は治療よりも優れているため、これらの実用的なヒントを使用して、クリプトジャッキング攻撃からシステムを保護してください。

- 強力なウイルス対策プログラムを使用して、悪意のあるアクティビティやマルウェアを検出します。

- Miner Block や Anti-Miner などの仮想通貨マイニング対策拡張機能を採用して、ブラウザベースの仮想通貨マイニングを防ぎます。

- 広告ブロッカーをインストールして、Web サイト上の不要なポップアップ広告やバナー広告をブロックします。 暗号マイニング マルウェアは広告に埋め込まれることがよくあります。

- システムを更新し、脆弱性を修正するために最新のソフトウェアをすべてインストールします。

- ブラウザの JavaScript を無効にして、悪意のあるスクリプトが読み込まれないようにすることもできます。 ただし、これにはユーザー エクスペリエンスが犠牲になります。

Chrome ブラウザで JavaScript を無効にする手順:

- [設定] > [プライバシーとセキュリティ] > [サイト設定] > [JavaScript] に移動します。

- JavaScript を無効にするには、「サイトでの JavaScript の使用を許可しない」オプションを選択します。

企業にとって、クリプトジャッキング攻撃を防ぐことは、これらの基本的な手順をカバーするだけではありません。 IT 資産を違法な暗号通貨マイニングから保護するには、次のセキュリティ対策を採用してください。

- ファームウェアのアップデートとパッチをインストールする:ソフトウェア ベンダーがリリースしたらすぐにシステム ソフトウェアをアップデートします。

- 堅牢な ID およびアクセス管理 (IAM) ポリシーを用意する:効果的な IAM は、オンプレミスまたはクラウド上のシステムへの不正アクセスを防ぎます。 IAM ソフトウェアを導入して、承認されたユーザーのみにアクセスを許可し、許可レベルを管理します。

- エンドポイントを保護する:ラップトップ、ワークステーション、サーバー、携帯電話などのエンドユーザー デバイスは、企業ネットワークへのアクセス ポイントとして機能します。 堅牢なエンドポイント セキュリティ ソフトウェアを使用してデバイスを保護し、悪意のあるソフトウェアがデバイスに感染するのを防ぎます。 モバイル デバイス経由で企業のネットワークへのアクセスを保護するモバイル データ セキュリティ ソリューションを使用することもできます。

- ネットワークを監視する:すべてのネットワーク ログをリアルタイムで注意深く分析し、悪意のあるアクティビティがないか探します。 WAF やセキュリティ情報イベント管理 (SIEM) ソフトウェアなどのツールを利用して、ネットワークとエンドポイントを直接可視化し、異常な動作や不正使用を検出します。 RASP ツールを活用して、アプリケーションの実行環境でリアルタイムに攻撃を検出し、防止します。

- クラウド セキュリティ ソリューションの展開:クラウド アクセス制御用のクラウド アクセス セキュリティ ブローカー (CASB) ソフトウェアやクラウド セキュリティ体制管理 (CSPM) ソフトウェアなどの追加のクラウド セキュリティ ソリューションを使用して、クラウドの構成ミスを探すことができます。

- 従業員をトレーニングする:従業員向けのサイバーセキュリティ トレーニング プログラムを導入し、フィッシングなどのソーシャル エンジニアリング攻撃に対する意識を高めます。

- ゼロトラスト モデルを採用する:誰も信頼しません。 すべてを確認してください。 セキュリティに対してゼロトラスト アプローチを採用するということは、IT 資産へのアクセスを求める人物や物体を明示的に検証することを意味します。 これは、あらゆるサイバー脅威からシステムを保護するのに非常に役立ちます。

不正なブロックをブロックする

クリプトジャッキング攻撃はますます蔓延しており、仮想通貨の価格が変動しても検出することが困難になっています。 ハッカーの感染および回避技術はますます洗練されていますが、鍵となるのは予防です。 ここで共有するセキュリティ慣行を実装し、暗号通貨泥棒の一歩先を行きましょう。

システムのセキュリティをレベルアップしたいですか? 脅威インテリジェンス ソフトウェアを探索して、セキュリティ チームが新たなマルウェア、ゼロデイ脆弱性、エクスプロイトに関する最新情報を常に入手できるようにします。