Symmetrische Verschlüsselung in höchstens 5 Minuten erklärt

Veröffentlicht: 2023-01-18Die symmetrische Verschlüsselung ist eine schnelle und sichere Art der Verschlüsselung, die einen einzigen Schlüssel für die Verschlüsselung und Entschlüsselung verwendet.

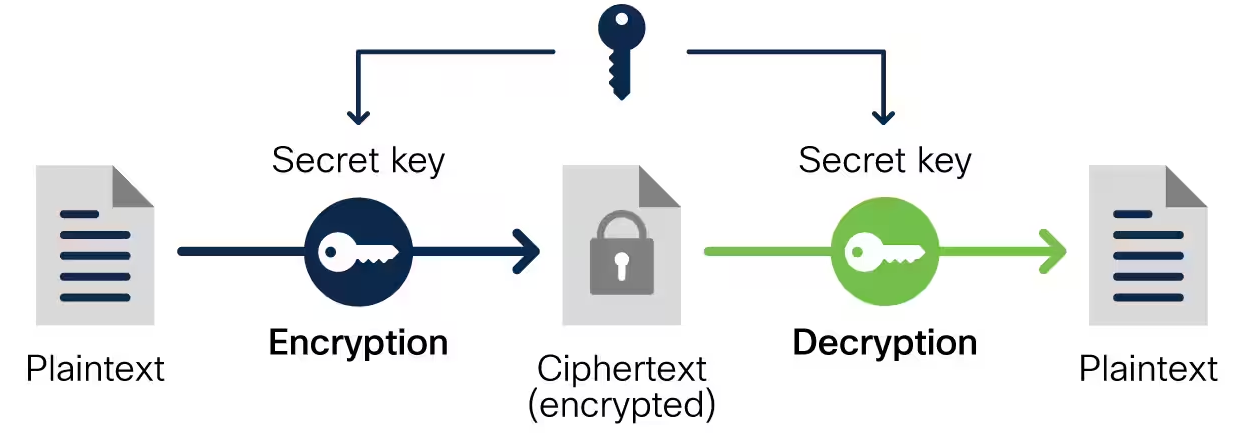

Verschlüsselung ist der Prozess der Umwandlung von für Menschen lesbaren Informationen in ein verschlüsseltes, unlesbares Format namens Chiffretext. Dies geschieht, um den Zugriff auf vertrauliche Informationen durch unbefugte Personen zu verhindern.

Um Daten zu verschlüsseln, werden zufällige Bitfolgen von Verschlüsselungsalgorithmen verwendet, um die Daten in eine Form zu verwürfeln, die nicht verstanden werden kann. Die zufälligen Bitfolgen, die zum Verschlüsseln von Daten verwendet werden, werden als Verschlüsselungsschlüssel bezeichnet.

Im Februar 2009 bemerkte Dave Crouse verdächtige Transaktionen auf seinem Bankkonto. Zunächst erweckten kleine Transaktionen von weniger als 40 Dollar Verdacht, beunruhigten ihn aber nicht. Sechs Monate später wurde es jedoch schrecklich. Die Transaktionen wuchsen an einem einzigen Tag auf 500, 600 und zeitweise auf insgesamt 2800 bis 3200 Dollar an.

In weniger als sechs Monaten verlor Crouse 900.000 Dollar an böswillige Angreifer und weitere 100.000 Dollar, als er versuchte, das Chaos zu ordnen, in das er geraten war.

Schlimmer noch, seine Sozialversicherungsnummer, Adresse und Telefonnummer wurden weiterhin zur Eröffnung von Bankkonten verwendet. All dies geschah, weil seine persönlichen Daten durch Malware gestohlen wurden, die seinen Computer infizierte.

Crouses Fall ist nicht einzigartig. Viele Menschen und Organisationen haben kostspielige Datenschutzverletzungen erlitten, die nicht nur zum Verlust kritischer Daten und Dienstunterbrechungen, sondern auch zu immensen finanziellen Verlusten geführt haben.

Daher ist es wichtig sicherzustellen, dass sensible Informationen vor böswilligen Angreifern geschützt sind. Eine hervorragende Möglichkeit, dies zu tun, ist die symmetrische Verschlüsselung.

Symmetrische Verschlüsselung

Die Verschlüsselung stellt sicher, dass vertrauliche Informationen, selbst wenn sie in die falschen Hände geraten, von Unbefugten nicht verstanden werden können. Es gibt zwei Arten der Verschlüsselung: asymmetrische und symmetrische Verschlüsselung.

Der Unterschied zwischen diesen beiden liegt in den Schlüsseln, die für die Verschlüsselung und Entschlüsselung verwendet werden. Bei der asymmetrischen Verschlüsselung, auch bekannt als Public-Key-Verschlüsselung, gibt es zwei Schlüssel, einen zum Verschlüsseln und einen zum Entschlüsseln.

Bei der symmetrischen Verschlüsselung wird ein Schlüssel zum Verschlüsseln und Entschlüsseln der verschlüsselten Daten verwendet. Wenn zwei Parteien kommunizieren und ihre Daten mit symmetrischer Verschlüsselung verschlüsseln, verwenden beide denselben Schlüssel für die Verschlüsselung und Entschlüsselung. Aus diesem Grund wird die symmetrische Verschlüsselung auch als Shared-Key-Verschlüsselung bezeichnet.

Jeder, der den Schlüssel hat, kann die Daten verschlüsseln oder sie wieder in ihre ursprüngliche Form entschlüsseln. Daher ist es wichtig, dass dieser Schlüssel vor unbefugten Personen geheim gehalten wird. Aus diesem Grund wird die symmetrische Verschlüsselung auch als Secret-Key-Verschlüsselung bezeichnet. Die Sicherheit der symmetrischen Verschlüsselung liegt darin, dass der Schlüssel geheim bleibt.

Funktionsweise der symmetrischen Verschlüsselung

Es gibt zwei Modi der symmetrischen Verschlüsselung. Dies sind Stream- und Block-Modi. Im Stream-Modus wird jedes Datenbit unabhängig verschlüsselt und als kontinuierlicher Stream übertragen. Im Blockmodus werden zu verschlüsselnde Daten zunächst in Blöcke von 56, 128, 192 oder 256 Bit aufgeteilt. Diese Blöcke werden dann verschlüsselt und übertragen.

Wenn zwei Parteien symmetrische Verschlüsselung verwenden, wird ein symmetrischer Schlüssel mit einem symmetrischen Verschlüsselungsalgorithmus wie Advanced Encryption Standard (AES) generiert. Dieser Schlüssel wird dann zwischen den kommunizierenden Parteien geteilt.

Dies kann durch ein Schlüsselvereinbarungsprotokoll wie Elliptic Curve Diffie-Hellman Ephemeral (ECDH) oder einen Key Encapsulation Mechanism erfolgen, bei dem ein symmetrischer Schlüssel durch einen bereitgestellten öffentlichen Schlüssel verschlüsselt und übertragen wird.

Eine andere Möglichkeit, einen symmetrischen Schlüssel zu teilen, sind alternative Kommunikationsmedien wie E-Mails, Telefone oder Einzelgespräche.

Nach Erhalt des Schlüssels durch Berechtigte können nun Daten sicher übertragen werden. Der Absender entscheidet sich zunächst für seinen bevorzugten Verschlüsselungsmodus, entweder Stream oder Block, und verschlüsselt die Daten in unlesbaren Chiffretext. Die Blockmodus-Verschlüsselung ist jedoch die modernere und beliebtere Wahl der symmetrischen Verschlüsselung.

Die verschlüsselten Daten werden dann an den vorgesehenen Empfänger übertragen. Beim Empfang der gemeinsam genutzten Daten im Chiffretext verwendet der Empfänger den vereinbarten Schlüssel, um den Chiffretext wieder in ein lesbares Format umzuwandeln. Dies wird als Entschlüsselung bezeichnet.

Symmetrische Verschlüsselungsalgorithmen

Zu den gängigen symmetrischen Verschlüsselungsalgorithmen gehören:

#1. Datenverschlüsselungsstandard (DES)

DES wurde Anfang der 1970er Jahre von IBM entwickelt, um eine sichere Methode zum Verschlüsseln von Daten bereitzustellen, die sowohl einfach zu verwenden als auch zu implementieren ist.

DES zerlegt Daten in 64-Bit-Blöcke und verwendet einen 56-Bit-Schlüssel, um die Daten zu verschlüsseln. DES gilt jedoch als weniger sicher und wurde vom NIST als Verschlüsselungsstandard zurückgezogen.

Da es in den 1970er Jahren erstellt wurde, als die Rechenleistung begrenzt war, war eine Schlüssellänge von 56 Bit kein Problem. Moderne Computer können jedoch einen 56-Bit-Schlüssel brutal erzwingen. Aus diesem Grund wird seine Verwendung vom National Institute of Standards and Technology (NIST) nicht empfohlen.

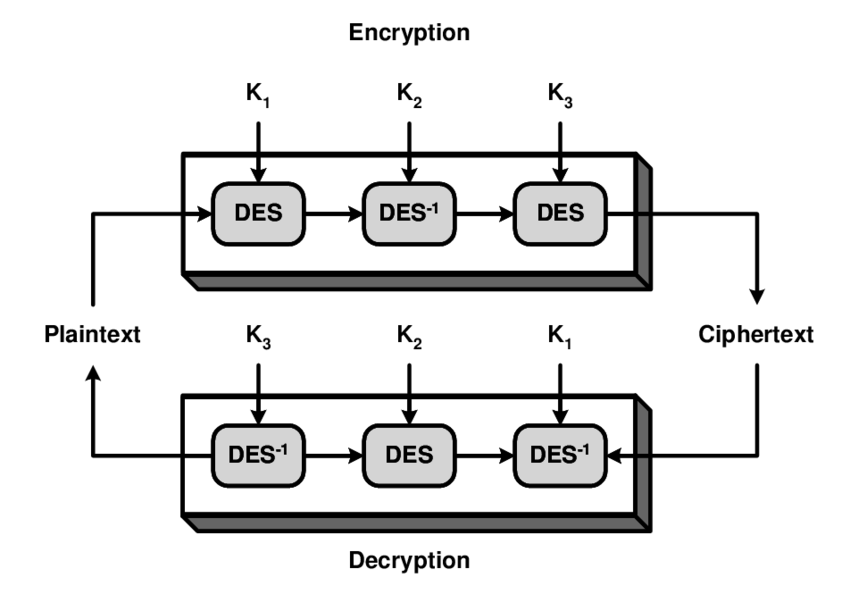

#2. Dreifacher Datenverschlüsselungsstandard (3DES, TDES)

TDES basiert auf dem DES. Es wurde entwickelt, um die Hauptschwäche von DES zu beheben, nämlich die kurze Schlüssellänge. TDES löst dieses Problem, indem es Daten in 64-Bit-Informationsblöcke aufteilt und DES dreimal auf die Blöcke anwendet. Dadurch wird der von DES verwendete 56-Bit-Schlüssel in einen sichereren 168-Bit-Schlüssel verdreifacht.

Obwohl dieser Algorithmus immer noch verwendet wird, hat NIST seine Verwendung nach dem 31. Dezember 2023 aufgrund von Sicherheitsbedenken untersagt, da TDES anfällig für Brute Force ist.

#3. Erweiterter Verschlüsselungsstandard (AES)

Dies ist der beliebteste symmetrische Algorithmus, der über das Internet verwendet wird. Es ist sicherer als andere symmetrische Verschlüsselungsalgorithmen. AES wurde als Ersatz und Lösung für DES entwickelt.

AES basiert auf dem Substitutions-Permutations-Netzwerk und verwendet einen Blockmodus der Verschlüsselung. Die Daten werden in Blöcke von 128 Bit aufgeteilt, die dann blockweise verschlüsselt werden.

AES verwendet eine Schlüssellänge von 128, 192 oder 256 Bit. AES ist so sicher, dass es verwendet wird, um sehr sensible Informationen von Militärbehörden, Banken, Krankenhäusern und Regierungen zu sichern.

Im Jahr 2001 kündigte NIST AES als neuen Standard für die Verwendung durch die US-Regierung an. AES ist seitdem der beliebteste und am häufigsten verwendete symmetrische Algorithmus.

Symmetrische Verschlüsselung: Überlegungen

Bei der Verwendung der symmetrischen Verschlüsselung müssen Sie einige Dinge beachten. Diese sind:

Schlüsselverwaltung

Eine Schlüsselschwäche bei symmetrischer Verschlüsselung liegt darin, wie der Schlüssel generiert, an autorisierte Parteien verteilt und sicher gespeichert wird. Wenn Sie symmetrische Verschlüsselung verwenden, müssen Sie daher über effektive Schlüsselverwaltungsstrategien verfügen, um sicherzustellen, dass Schlüssel sicher verwaltet, regelmäßig geändert und nicht übermäßig verwendet werden.

Einhaltung gesetzlicher Vorschriften

Der verwendete symmetrische Algorithmus muss den Vorschriften entsprechen. Während TDES beispielsweise noch verwendet wird, entspricht seine Anwendung nach dem 31. Dezember 2023 nicht der Verordnung. Andererseits ist die Verwendung eines Algorithmus wie DES ein völliger Verstoß gegen Vorschriften. AES ist jedoch konform.

Schlüssellänge

Die Sicherheit der symmetrischen Verschlüsselung steht in direktem Zusammenhang mit der Länge des verwendeten Schlüssels. Die Auswahl eines Verschlüsselungsschlüssels mit kurzer Länge kann anfällig für Brute-Force-Angriffe sein, die zu Datenschutzverletzungen führen.

Art des verwendeten Algorithmus

Jeder symmetrische Algorithmus hat seine Stärken, Schwächen und beabsichtigten Geräte. Bei der Verwendung von symmetrischer Verschlüsselung ist es wichtig, den verwendeten Algorithmus zu berücksichtigen, um sicherzustellen, dass er den verschlüsselten Daten die höchste Sicherheit bietet.

Durch die Berücksichtigung all dieser Überlegungen kann ein Benutzer die richtige Wahl der Algorithmen und Schlüsselverwaltungspraktiken treffen, um sicherzustellen, dass die symmetrische Verschlüsselung seinen Sicherheitsanforderungen entspricht.

Symmetrische vs. asymmetrische Verschlüsselung

Die Unterschiede zwischen den beiden umfassen:

| Symmetrische Verschlüsselung | Asymmetrische Verschlüsselung |

|---|---|

| Verwendet denselben Schlüssel für die Verschlüsselung und Entschlüsselung | Verwendet zwei verschiedene Schlüssel, einen öffentlichen Schlüssel zum Verschlüsseln und einen privaten Schlüssel zum Entschlüsseln |

| Es ist schnell und erfordert wenig Rechenressourcen | Viel langsamer und ressourcenintensiv |

| Der Verschlüsselungsschlüssel muss vor der Kommunikation sicher zwischen den Parteien ausgetauscht werden | Der öffentliche Schlüssel kann offen geteilt werden, ohne die Sicherheit zu gefährden |

| Weniger sicher, da es einen einzigen Schlüssel für die Verschlüsselung und Entschlüsselung verwendet | Sicherer, da es zwei verschiedene Schlüssel für die Verschlüsselung und Verschlüsselung verwendet |

| Wird verwendet, um große Datenmengen zu übertragen | Ideal für die Übertragung kleiner Datenmengen |

Sowohl symmetrische als auch asymmetrische Verschlüsselung wird in modernen Geräten verwendet, da sie Fälle haben, in denen eine die bessere Option ist als die andere.

Symmetrische Verschlüsselung: Vorteile

Die Verwendung einer symmetrischen Verschlüsselung hat mehrere Vorteile. Das beinhaltet:

Sicherheit

Symmetrische Verschlüsselung ist sehr sicher. Bei der Implementierung des vom NIST empfohlenen symmetrischen Verschlüsselungsalgorithmus AES beispielsweise würde es selbst bei modernen Computern Milliarden von Jahren dauern, den Schlüssel mit Brute Force zu knacken. Das bedeutet, dass die symmetrische Verschlüsselung bei richtiger Anwendung sehr sicher ist.

Geschwindigkeit

Symmetrische Verschlüsselungsalgorithmen sind nicht rechenintensiv und einfach zu verwenden. Dies hat den Vorteil, dass die symmetrische Verschlüsselung sehr schnell wird, was sie ideal für die Sicherung großer Datenmengen macht.

Einhaltung gesetzlicher Vorschriften

Da Sicherheit ein wichtiger Aspekt jedes Unternehmens ist, ist es wichtig, bestehende Vorschriften einzuhalten, um Strafen und Verstöße zu vermeiden. Symmetrische Verschlüsselungsalgorithmen wie AES werden von Standardgremien wie NIST akzeptiert, wodurch Organisationen, die symmetrische Verschlüsselung mit AES-Algorithmus verwenden, die Einhaltung von Sicherheitsvorschriften ermöglichen.

Geringerer Rechenaufwand

Die symmetrische Verschlüsselung erfordert nicht viele Rechenressourcen und kann daher auch mit begrenzten Verarbeitungsressourcen verwendet werden.

Wenn Sie bei der Auswahl einer Verschlüsselungsmethode Geschwindigkeit, Sicherheit, Einhaltung gesetzlicher Vorschriften und geringe Verarbeitung für wichtig halten, ist die symmetrische Verschlüsselung eine ausgezeichnete Wahl.

Symmetrische Verschlüsselung: Nachteile

Ein entscheidender Nachteil bei der symmetrischen Verschlüsselung ist die gemeinsame Nutzung von Verschlüsselungsschlüsseln, die sicher erfolgen muss. Die Sicherheit der symmetrischen Verschlüsselung hängt von der Fähigkeit der Benutzer ab, den Verschlüsselungsschlüssel sicher zu teilen. Selbst wenn nur ein Teil des Schlüssels geleakt wird, ist es möglich, dass Angreifer den gesamten Schlüssel rekonstruieren können

Wenn der Verschlüsselungsschlüssel in die falschen Hände gerät, können die Folgen katastrophal sein, da böswillige Akteure auf alle Daten zugreifen können, die mit diesem Schlüssel verschlüsselt wurden. Dies führt dazu, dass Benutzer mehr Schaden erleiden, wenn ihr Schlüssel kompromittiert wird.

Abgesehen von den Nachteilen ist die symmetrische Verschlüsselung immer noch eine gute Möglichkeit, Daten zu sichern, insbesondere wenn Sie sie im Ruhezustand sichern möchten.

Verschlüsselung: Lernressourcen

Um mehr über symmetrische Verschlüsselung zu erfahren, sollten Sie die folgenden Ressourcen durchgehen:

#1. Symmetrischer Verschlüsselungsalgorithmus, Analyse und Anwendungen

Dieses Buch, das sich an Doktoranden, Forscher und Praktiker richtet, schreibt verschiedene symmetrische Verschlüsselungstechniken vor, die für die Sicherheit von Daten und Computersystemen von großer Bedeutung sind.

| Vorschau | Produkt | Bewertung | Preis | |

|---|---|---|---|---|

| Symmetrischer Verschlüsselungsalgorithmus, Analyse und Anwendungen: Niedrigenergiebasierte Sicherheit | $105,00 | Kaufen Sie bei Amazon |

Das Buch entfaltet sich mit einführenden Definitionen, denen die Leser in der symmetrischen Verschlüsselung begegnen werden, bevor verschiedene symmetrische Verschlüsselungstechniken und ihre Verwendung behandelt und analysiert werden.

Das Buch, das viele Beispiele enthält, die helfen, komplexe Konzepte aufzuschlüsseln und zu veranschaulichen, ist eine gute Lektüre für alle, die daran interessiert sind, ihr Wissen über symmetrische Verschlüsselung auf die nächste Stufe zu bringen.

#2. Symmetrische Schlüsselalgorithmen

Dieses Buch ist eine hervorragende Lektüre für Anfänger, die an einem Stop-Shop interessiert sind, um auf leicht verständliche Weise mehr über verschiedene symmetrische Verschlüsselungsalgorithmen zu erfahren.

| Vorschau | Produkt | Bewertung | Preis | |

|---|---|---|---|---|

| Symmetrische Schlüsselalgorithmen | $6,00 | Kaufen Sie bei Amazon |

Das Buch deckt das gesamte Vokabular ab, das in der Kryptographie verwendet wird, und enthält Beispiele, um die Erklärungen der Konzepte zu erweitern. Anschließend werden die Bausteine für die symmetrische Verschlüsselung aufgeschlüsselt, wobei Illustrationen und prägnante, leicht verständliche Erklärungen bereitgestellt werden.

Dieses Buch ist sehr empfehlenswert für Leser, die daran interessiert sind, sich umfassend mit Kryptografie und Verschlüsselung vertraut zu machen, ohne sich tief in schwierige Konzepte des Fachs einzuarbeiten.

#3. Kryptografie: Lernen Sie alle Verschlüsselungsalgorithmen kennen

Dieser Udemy-Kurs ist eine gute Wahl für alle, die mehr über Kryptografie lernen möchten, insbesondere über symmetrische und asymmetrische Verschlüsselung. Der Kurs bietet eine kurze Einführung in die Verschlüsselung und macht die Lernenden mit allen Begriffen vertraut, denen sie beim Erlernen der Verschlüsselung begegnen können.

Anschließend werden die verschiedenen Arten von Angriffen auf verschlüsselte Daten untersucht und Kryptografietechniken behandelt, die angewendet werden können, um Angriffe zu verhindern. Nachdem dies abgedeckt ist, bietet der Kursleiter eine eingehende Studie über Chiffren an und behandelt die verschiedenen Arten von Chiffren, die für die Verschlüsselung verwendet werden.

#4. Verschlüsselung und Kryptografie für Profis

Für alle, die daran interessiert sind, ihre Füße in Verschlüsselung und Kryptographie einzutauchen, ist dieser Udemy-Kurs das beste Geld für Ihr Geld. Der Kurs geht davon aus, dass die Lernenden völlig neu in Kryptographie und Verschlüsselung sind, und beginnt daher mit einer Einführung in Kryptographie, Informationstheorie und die Bausteine der Verschlüsselung.

Es geht dann zu Zwischenthemen über und behandelt symmetrische und asymmetrische Verschlüsselungsalgorithmen sowie Hash-Funktionen und -Algorithmen. Es enthält auch fortschrittlichere Konzepte wie Post-Quanten-Kryptografie, Ringsignaturen, sichere Mehrparteienberechnung und Zero-Knowledge-Beweise.

Fazit

Symmetrische Verschlüsselung ist sehr nützlich, um Daten während der Übertragung und im Ruhezustand zu sichern. Um sich vor kostspieligen Datenschutzverletzungen zu schützen, sollten Sie Ihre Daten mit symmetrischer Verschlüsselung verschlüsseln, die die Geschwindigkeit des Speichergeräts nicht beeinträchtigt oder den Bedarf an Rechenleistung erhöht.

Um mehr über symmetrische Verschlüsselung zu erfahren, sollten Sie die empfohlenen Bücher lesen oder die vorgeschlagenen Kurse belegen.

Sie können auch die Cloud-Kryptografie, ihre Typen und die Google Cloud-Bereitstellung erkunden.