Was ist DNS Poisoning? Wie schützen Sie sich davor?

Veröffentlicht: 2023-05-05Angesichts der rasanten technologischen Entwicklung finden Angreifer ständig neue Wege, das Internet zu manipulieren und zu kapern. Domain Name System (DNS) Poisoning ist ein solcher Angriff, und zwar ein verschleierter.

Während DNS-Sicherheitslösungen dazu beitragen, Kunden Rechenleistung bereitzustellen und ihren webbasierten Datenverkehr zu erleichtern, ist es entscheidend, die Bedrohungen und Risiken zu verstehen, die sie betreffen können.

Was ist DNS-Poisoning?

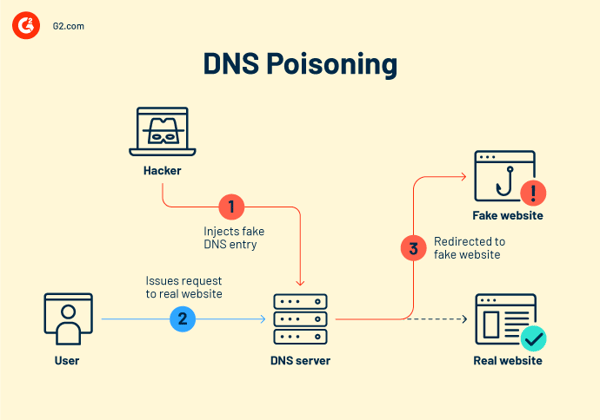

DNS-Poisoning oder DNS-Cache-Poisoning ist eine betrügerische Cyber-Taktik, bei der Hacker den Online-Datenverkehr auf Phishing-Websites und falsche Webserver umleiten.

Es handelt sich um einen Spoofing-Angriff, bei dem Hacker die Identität eines anderen Geräts, Clients oder Benutzers annehmen. Diese Maskerade macht es anschließend einfacher, geschützte Informationen abzufangen oder den regulären Web-Verkehrsfluss zu stören.

Bei einem DNS-Cache-Poisoning-Angriff ändern Hacker die DNS-Einträge in ein „gespooftes“ DNS, sodass ein legitimer Benutzer, der eine Website besucht, an einem anderen Ort als dem beabsichtigten Ziel landet. Die Leute müssen oft darauf aufmerksam gemacht werden, da die nachgeahmten Seiten oft so gestaltet sind, dass sie genau wie die tatsächlichen aussehen.

Es ist, als ob Sie jemandem sagen, dass Sie an einem bestimmten Ort wohnen, und dann alle Straßennamen und Hausnummern ändern, sodass sie an der falschen Adresse oder in einem ganzen Viertel landen.

Hacker verwenden häufig eine oder mehrere der unten beschriebenen bösartigen Methoden.

- Direktes Hijacking eines DNS-Servers und Umleitung von Benutzern auf betrügerische Websites

- Machine-in-the-Middle-Angriffe wie das Stehlen sicherer Anmeldeinformationen für Bank-Websites)

- DNS-Cache-Vergiftung durch Spam-ähnliche Phishing-E-Mails

- Installieren eines Virus auf den PCs oder Routern der Besucher, um direkt Schaden anzurichten

- Platzieren eines Wurms, um den Schaden auf andere Geräte zu übertragen.

Wie funktioniert DNS-Poisoning?

Um vollständig zu verstehen, wie DNS-Poisoning funktioniert, ist es wichtig, einige Konzepte und den Kontext zu verstehen, wie das Internet Besucher zu verschiedenen Domains bringt.

DNS-Poisoning vs. DNS-Spoofing

Obwohl die Begriffe DNS-Poisoning und DNS-Spoofing gelegentlich synonym verwendet werden, gibt es eine Unterscheidung zwischen den beiden.

DNS-Poisoning ist eine Technik, mit der Angreifer DNS-Daten kompromittieren und durch eine böswillige Umleitung ersetzen. Der Endeffekt der DNS-Vergiftung ist DNS-Spoofing, bei dem ein vergifteter Cache Benutzer auf die bösartige Website führt.

Zusammenfassend ist DNS-Poisoning der Weg zum DNS-Spoofing : Hacker vergiften einen DNS-Cache, um ein DNS zu fälschen.

Was sind DNS-Resolver?

Jedes Gerät und jeder Server hat eine eindeutige Internet Protocol (IP)-Adresse, eine Ziffernfolge, die als Kommunikationskennung dient. Benutzer können die mit einem Domänennamen verbundene IP-Adresse über DNS-Resolver abrufen. Mit anderen Worten, sie wandeln für Menschen lesbare Website-URLs (wie https://www.g2.com/) in IP-Adressen um, die Computer verstehen können. Ein DNS-Resolver erhält eine Anfrage von einem Betriebssystem, wenn ein Benutzer versucht, auf eine Website zuzugreifen. Nachdem der DNS-Resolver die IP-Adresse zurückgegeben hat, verwendet der Webbrowser sie, um mit dem Laden der angeforderten Seite zu beginnen.

Wie funktioniert DNS-Caching?

Ein DNS-Resolver verfolgt die Antworten auf IP-Adressanfragen für einen bestimmten Zeitraum. Indem die Notwendigkeit entfällt, mit den verschiedenen Servern zu interagieren, die an der Standard-DNS-Auflösungsprozedur beteiligt sind, kann der Resolver schneller auf nachfolgende Anfragen antworten. Solange die mit dieser IP-Adresse verbundene angegebene Lebensdauer (TTL) dies zulässt, bewahren DNS-Resolver Antworten in ihrem Cache auf.

Wie vergiften Hacker DNS-Caches?

Hacker verschaffen sich gezielt Zugang zu einem DNS-Server, um dessen Verzeichnis zu ändern und den von Benutzern eingegebenen Domänennamen an eine andere, ungenaue IP-Adresse weiterzuleiten. Ein Hacker könnte dies tun, indem er:

- Einen Server imitieren. Ihr DNS-Server fordert eine Übersetzung an, und der Hacker antwortet schnell mit der falschen Antwort, lange bevor der eigentliche Server dies kann.

- Bindung des Servers. Forscher beobachteten 2008, dass Hacker Tausende von Anfragen an einen Caching-Server senden konnten. Hacker senden dann Hunderte von irreführenden Antworten und erlangen im Laufe der Zeit die Kontrolle über die Root-Domain und die gesamte Website.

- Offene Ports ausnutzen. Forscher entdeckten im Jahr 2020, dass Hacker Hunderte von DNS-Anfragen an Resolver-Ports senden konnten. Durch diesen Ansatz erfahren sie schließlich, welcher Port geöffnet ist. Zukünftige Angriffe werden nur auf diesen Port abzielen.

Die bedeutendste Schwachstelle, die diese Art von Angriff zulässt, besteht darin, dass das gesamte System zur Weiterleitung des Webverkehrs eher auf Skalierbarkeit als auf Sicherheit ausgelegt ist. Der vorliegende Ansatz basiert auf dem User Datagram Protocol (UDP), das keine Absender oder Empfänger benötigt, um zu authentifizieren, wer sie sind. Diese Schwachstelle ermöglicht es Hackern, sich als Benutzer auszugeben (es ist keine zusätzliche Authentifizierung erforderlich) und in das System einzudringen, um DNS-Server umzuleiten.

Gefahren der DNS-Vergiftung

DNS-Poisoning gefährdet sowohl Einzelpersonen als auch Unternehmen. Eine der wahrscheinlichsten Gefahren dieses Cyberangriffs besteht darin, dass es schwierig sein kann, das Problem zu beheben, sobald ein Gerät kompromittiert wurde, da das Gerät standardmäßig auf die illegale Website zurückkehrt.

Darüber hinaus können DNS-Spoofing-Angriffe für Verbraucher äußerst schwierig zu identifizieren sein, insbesondere wenn Hacker falsche Websites so realistisch erscheinen lassen wie die tatsächlichen. Unter diesen Umständen erkennen die Besucher wahrscheinlich nicht, dass die Website eine Fälschung ist, und geben wie gewohnt wichtige Informationen ein, ohne zu wissen, dass sie sich und ihr Unternehmen einem erheblichen Risiko aussetzen.

Einige der schwerwiegendsten Risiken dieses Angriffs werden im Folgenden erörtert.

Malware und Viren

Nachdem Verbraucher auf gefälschte Websites gelenkt wurden, können Hacker Zugriff auf ihre Geräte erhalten und eine Menge Viren und Malware installieren. Dies kann von einem Virus reichen, der entwickelt wurde, um ihr Gerät zu infizieren, bis hin zu Malware, die den Hackern kontinuierlichen Zugriff auf das Gerät und seine Informationen gewährt.

Datendiebstahl

Durch DNS-Poisoning können Hacker schnell Informationen wie Logins für sichere Websites oder persönlich identifizierbare Informationen wie Sozialversicherungsnummern erhalten.

Sicherheitsblocker

Durch die Umleitung des Datenverkehrs von Sicherheitsanbietern, um zu verhindern, dass Geräte kritische Sicherheitsupdates und Patches erhalten, verwenden böswillige Akteure DNS-Spoofing, um ernsthaften langfristigen Schaden anzurichten. Im Laufe der Zeit kann diese Methode Geräte anfälliger für mehrere andere Angriffe machen, darunter Malware und Trojaner.

Zensur

Regierungen haben DNS-Poisoning eingesetzt, um den Webverkehr aus ihren Ländern zu stören und Daten einzuschränken oder zu zensieren. Durch diese Eingriffe konnten diese Regierungen verhindern, dass Bürger Websites besuchen, die Informationen enthalten, die sie nicht sehen sollen.

ARP-Poisoning vs. DNS-Poisoning

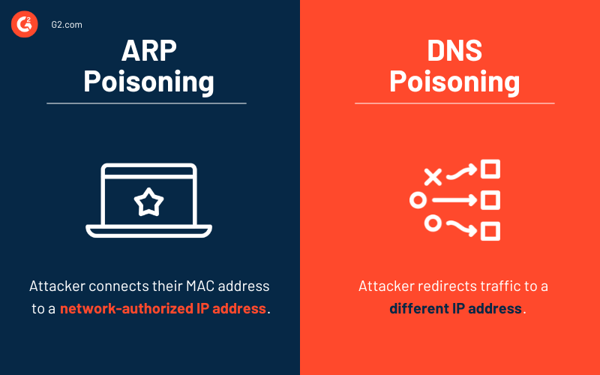

Address Resolution Protocol (ARP) Poisoning und DNS Poisoning sind Beispiele für Machine-in-the-Middle-Angriffe. Der Hauptunterschied zwischen diesen beiden besteht in ihren Adressierungsformaten und dem Ausmaß, in dem sie auftreten.

Obwohl DNS-Poisoning die IP-Adressen echter Websites vortäuscht und das Potenzial hat, sich über verschiedene Netzwerke und Server auszubreiten, ahmt ARP-Poisoning physische Adressen (MAC-Adressen) innerhalb desselben Netzwerksegments nach.

Durch die Vergiftung des ARP-Cache kann ein Angreifer dem Netzwerk vorgaukeln, dass seine MAC-Adresse mit einer IP-Adresse verknüpft ist. Dadurch werden an diese IP-Adresse gesendete Daten fälschlicherweise an den Angreifer weitergeleitet. Der Angreifer wiederum kann die gesamte Netzwerkkommunikation zwischen seinen Zielen abhören.

Beispiele für DNS-Poisoning

Die Gefahren von DNS-Poisoning-Angriffen wurden in den letzten Jahren durch mehrere hochkarätige Vorfälle weltweit ans Licht gebracht.

- AWS-DNS-Netzwerk-Hijacking: Viele auf Amazon gehostete Domains wurden 2018 dank eines DNS-Cache-Poisoning-Angriffs durch eine Gruppe von Kriminellen umgeleitet. Einer dieser Angriffe, der besonders bemerkenswert war, zielte auf die Bitcoin-Website MyEtherWallet ab. Die Kriminellen leiteten den Datenverkehr von Benutzern, die versuchten, sich bei ihren MyEtherWallet-Konten anzumelden, auf eine gefälschte Website um, um Anmeldeinformationen zu stehlen. Die Organisation nutzte diese Informationen dann, um auf die echten Konten dieser Personen zuzugreifen und ihr Geld zu stehlen. Der Cybergang gelang es, Ethereum im Wert von rund 17 Millionen Dollar zu stehlen.

- Lizard Squad-Hack-Angriff: Eine Hacking-Gruppe namens Lizard Squad griff Malaysia Airlines im Jahr 2015 an, indem sie Website-Besucher auf eine falsche Website umleitete, die sie aufforderte, sich anzumelden, nur um ihnen einen 404-Fehler und ein Eidechsenbild zu liefern.

- Zensurleck der chinesischen Regierung: Da sie 2010 unter der Kontrolle chinesischer Server standen, stellten Internetnutzer in Chile und den Vereinigten Staaten fest, dass ihr Datenverkehr auf Websites wie Facebook, Twitter und YouTube umgeleitet wurde. China nutzte absichtlich DNS-Poisoning, um seine Server als Zensur zu kontrollieren. In diesem Fall wurden Besucher von außerhalb Chinas an chinesische Server weitergeleitet. Sie litten unter den Folgen dieser Zensur, indem ihnen der Zugang zu Websites verweigert wurde, zu denen China den Zugang für seine Einwohner eingeschränkt hatte.

So schützen Sie sich vor DNS-Poisoning

DNS-Poisoning-Angriffe sind sehr gefährlich, da sie schwer zu erkennen und zu beheben sind, wenn sie einmal etabliert sind. Dennoch können Sie verschiedene Maßnahmen ergreifen, um Ihr Unternehmen besser vor Schäden durch DNS-Poisoning und Phishing-Angriffe zu schützen.

Hinzufügen von DNS-Sicherheitserweiterungen (DNSSEC)

Schützen Sie sich vor DNS-Poisoning-Angriffen, indem Sie DNSSEC einführen. Einfach gesagt implementiert DNSSEC einen zusätzlichen Schritt zur Überprüfung von DNS-Daten.

DNNSEC verwendet Public-Key-Kryptographie für diese Überprüfung. Insbesondere verwendet es eine zertifikatbasierte Authentifizierung, um die Stammdomäne und die Legitimität jedes DNS zu bestätigen, das auf eine Anfrage antwortet. Außerdem wird bewertet, ob dem Inhalt der Antwort vertraut werden kann und ob er unterwegs verändert wurde.

Obwohl DNSSEC vor DNS-Spoofs schützt, hat es auch mehrere Nachteile in Bezug auf die Vertraulichkeit von Daten, seine komplexe Bereitstellung und andere Schwachstellen wie die Zonenaufzählung. Es ist wichtig, sich vor der Implementierung der Einschränkungen von DNSSEC bewusst zu sein.

Datenverschlüsselung sicherstellen

Ein weiterer entscheidender Schritt, den Sie unternehmen können, ist die Datenverschlüsselung in DNS-Abfragen und -Antworten. Dies erhöht die Sicherheit, indem verhindert wird, dass Hacker, die diese Daten abfangen könnten, irgendetwas damit tun. Selbst wenn es einem Hacker gelingt, die verschlüsselten Daten zu sammeln, kann er sie nicht lesen, um die Informationen zu erhalten, die er benötigt, um sie für zukünftige DNS-Abfragen zu reproduzieren.

Erkennungsprotokolle einführen

Obwohl vorbeugende Techniken von entscheidender Bedeutung sind, sollten Sie auch einen robusten Plan haben, falls ein DNS-Poisoning-Angriff auftritt. Hier sind wirksame Erkennungsprotokolle erforderlich. Zu den effektivsten Erkennungsverfahren gehört die regelmäßige Überwachung auf bestimmte Warnhinweise.

Wichtige Warnindikatoren sind:

- Eine Spitze der DNS-Aktivität von einer einzelnen Quelle über eine einzelne Domäne kann auf einen böswilligen Angriff hindeuten.

- Eine Zunahme der DNS-Aktivität von einer einzelnen Quelle über zahlreiche Domänennamen kann auf Bemühungen hinweisen, einen Einstiegspunkt für DNS-Poisoning zu identifizieren.

Führen Sie regelmäßig Systemaktualisierungen durch

Wie die meisten Systeme ist Ihr DNS für routinemäßige Systemänderungen geeignet. Da diese Updates häufig neue Sicherheitsprotokolle und Patches für entdeckte Schwachstellen enthalten, müssen Sie diese Updates konsequent ausführen, um sicherzustellen, dass Sie die neueste Version Ihres DNS verwenden.

Lead-Endbenutzerschulung

Eine entscheidende Erkennungsstrategie ist die Endbenutzerschulung, um die Benutzer über potenzielle Bedrohungen zu informieren. Selbst für gut ausgebildete Benutzer kann es schwierig sein, DNS-Vergiftungsversuche zu erkennen, obwohl eine gute Schulung die Ausbreitung einiger Angriffe zweifellos stoppen kann.

Benutzer sollten darin geschult werden, zu überprüfen, ob die Website ein legitimes Secure Sockets Layer (SSL) / Transport Layer Security (TLS)-Zertifikat verwendet, um das Klicken auf Links aus unbekannten Quellen zu vermeiden. Dadurch wird der Cache ihres Nameservers routinemäßig geleert, um sich vor DNS-Cache-Poisoning zu schützen, und Sicherheitssoftware verwendet, um ihre Geräte auf Malware zu scannen.

DNS-Sicherheitssoftwarelösungen

Auch wenn allgemeine Best Practices eine gewisse Sicherheit für Domain-Name-Systeme bieten, können mehrere verwaltete DNS-Anbieter riskanten Datenverkehr erkennen und blockieren. Mit der Filterung bösartiger DNS-Informationen, Medien und Websites setzen Unternehmen diese Dienstanbieter ein, um die von ihren Mitarbeitern und Servern verwendeten Endpunkte zu schützen.

Top 5 DNS-Sicherheitssoftware:

- DNS-Filter

- Cisco Regenschirm

- Webroot-DNS-Schutz

- BloxOne DDI

- DNSSense DNSEye

* Oben sind die fünf führenden DNS-Sicherheitssoftwarelösungen aus dem Grid Report Frühjahr 2023 von G2 aufgeführt.

Wähle dein Gift

Ein Domain Name Server ist für den Betrieb des modernen Internets unerlässlich. Dennoch war es auch ein häufiges Ziel von Hackern, die Sicherheitslücken ausnutzen, unbefugten Zugriff auf Netzwerke erlangen oder vertrauliche Informationen stehlen wollten. Was genau bedeutet das für Unternehmen? Sie könnten Geld- und Zeitverluste riskieren, den Ruf der Marke schädigen und rechtliche Folgen haben.

Abgesehen davon, dass sie sich der Risiken eines Domain Name Systems bewusst sind, ist es auch entscheidend, dass Unternehmen Lösungen auswählen und finden, die DNS-Sicherheit garantieren.

Erfahren Sie mehr über DNS-Sicherheit für eine robuste Cybersicherheitsstrategie!