Was ist eine digitale Signatur? Erfahren Sie, wie Sie es sichern

Veröffentlicht: 2023-09-07Das Aufkommen der Software-Revolution hat eine beispiellose Produktivität und Bequemlichkeit mit sich gebracht. Allerdings hat es auch zu einer erhöhten Bedrohung in Form von Hacking und Datenschutzverletzungen geführt.

Das Fälschen einer Unterschrift ist eine der ältesten Formen des Betrugs überhaupt und wahrscheinlich die schnellste Möglichkeit für einen Kriminellen, eine juristische oder geschäftliche Institution davon zu überzeugen, dass er jemand ist, der er nicht ist. Dank der Sicherheit digitaler Signaturen haben wir endlich eine Möglichkeit, Online-Aktivitäten zu überprüfen.

Was ist eine digitale Signatur?

Eine digitale Signatur ist eine kryptografische Technik, mit der die Authentizität digitaler Dokumente, Nachrichten und Transaktionen überprüft wird. Es löst das Problem der Manipulation, Veränderung und Nachahmung. Die Sicherheit digitaler Signaturen wird durch asymmetrische Kryptografie gewährleistet.

Oberflächlich betrachtet scheint die Umstellung von der traditionellen schriftlichen Signatur auf eine elektronische Signatursoftware für die Geschäftsabwicklung diese böswillige Nachahmung einfacher denn je gemacht zu haben. Schließlich wurde die physische Kunstfertigkeit des Erstellens einer Signatur durch einfache Stiftstriche und Bilder ersetzt.

Glücklicherweise steht dieses Thema im Bewusstsein von IT-Experten und E-Signatur-Softwareunternehmen im Vordergrund. Der Schutz von Identität und Daten ist mit Abstand einer der wichtigsten Bestandteile ihrer Geschäftsmodelle.

Dennoch sind nicht alle Softwarelösungen gleich. Daher ist es hilfreich, ein Verständnis dafür zu entwickeln, welche Sicherheitsmaßnahmen zum Schutz Ihres Unternehmens und Ihrer Kunden erforderlich sind.

So funktioniert die digitale Signatur

Das Herzstück all dieser Formen der Datensicherheit ist die digitale Signatur. Eine digitale Signatur unterscheidet sich von der normalen elektronischen Signatur dadurch, dass sie keine Darstellung einer „formellen“ physischen Signatur ist und nicht zur notariellen Beurkundung geschäftlicher und rechtlicher Vereinbarungen verwendet wird.

Stattdessen handelt es sich bei einer digitalen Signatur um ein Sicherheitstool, das aus einem komplexen mathematischen Algorithmus besteht, mit dem die Authentizität und Gültigkeit einer über das Internet gesendeten Nachricht überprüft wird.

E-Signatur-Software nutzt digitale Signaturen, um ihren Benutzern mehr Sicherheit zu bieten. Die Grundfunktion dieses Prozesses besteht darin, mithilfe des sogenannten Public-Key-Infrastruktursystems (PKI) zwei Sätze digitaler „Schlüssel“ für ein Dokument bereitzustellen.

Der erste Schlüssel ist ein öffentlicher Schlüssel, den der Absender des Dokuments besitzt, während der zweite ein privater Schlüssel ist, der beim Signieren des Dokuments selbst generiert wird.

Wenn das notariell beglaubigte Dokument an die ursprüngliche Entität zurückgegeben wird, vergleicht der eingebettete kryptografische Algorithmus die beiden Schlüssel. Wenn der vom Unterzeichner gesendete private Schlüssel nicht mit dem öffentlichen Schlüssel des Empfängers übereinstimmt, bleibt das Dokument gesperrt.

Dieser einfache Verschlüsselungsprozess ist dennoch eine äußerst effektive Methode, um sicherzustellen, dass eine elektronische Signatur sicher bleibt und dass die Aufzeichnungen über abgeschlossene Geschäfte und Vereinbarungen korrekt sind und den tatsächlichen Stand der Dinge für ein Unternehmen oder eine andere juristische Person widerspiegeln.

Arten digitaler Signaturen

Während das Standard-PKI-System für die meisten Unternehmen im Allgemeinen mehr als ausreichend ist, arbeiten einige Organisationen mit äußerst sensiblen Daten und benötigen zusätzliche Schutzebenen für die von ihnen verwalteten Vereinbarungen.

Beglaubigte Unterschriften

Beglaubigte Signaturen ähneln typischen elektronischen Signaturen, da sie zur notariellen Beglaubigung von Rechts- und Geschäftsdokumenten verwendet werden. Sie beinhalten jedoch auch ein zusätzliches Maß an Sicherheit und Sicherheit in Form eines digitalen Zertifikats.

Diese Zertifikate werden von einer dritten Partei, einer sogenannten Zertifizierungsstelle (CA), ausgestellt und helfen dem Empfänger, die Herkunft und Echtheit des betreffenden Dokuments zu überprüfen.

Genehmigungsunterschriften

Genehmigungssignaturen funktionieren etwas anders als andere Formen elektronischer Signaturen.

Tatsächlich handelt es sich hierbei überhaupt nicht um Dinge, die der Endempfänger unterschreiben wollte. Sie dienen vielmehr dazu, anzuzeigen, dass ein bestimmtes Dokument von einer bestimmten Person oder Organisation genehmigt wurde, um unnötige Korrespondenz zu verhindern und Arbeitsabläufe und bürokratische Prozesse zu optimieren.

Unsichtbare Signaturen

Diese Form der digitalen Signatur ermöglicht es einem Absender, einen Dokumenttyp zu übertragen, bei dem die visuelle Darstellung einer Signatur möglicherweise nicht angemessen ist, und gleichzeitig zu überprüfen, ob das Dokument von der richtigen Person genehmigt wurde (im Falle einer Genehmigungssignatur) und/oder vorhanden war seine Echtheit zertifiziert.

Die Wahl zwischen der Bereitstellung einer sichtbaren oder unsichtbaren digitalen Signatur hängt im Allgemeinen von den spezifischen Unternehmensrichtlinien ab und davon, wie viele Informationen Sie einem Unterzeichner zur Verfügung stellen möchten.

Klassen digitaler Signaturen

Zusätzlich zu den verschiedenen Arten digitaler Signaturen gibt es auch bestimmte Stufen der digitalen Sicherheit, die von der geringsten bis zur höchsten Sicherheit reichen. Das Vorhandensein spezifischer Sicherheitsmerkmale kann das Ranking einer bestimmten Lösung beeinflussen und hängt mit dem oben diskutierten Gesamtprozess der Signaturzertifizierung zusammen.

Klasse I

Die erste Stufe digitaler Signaturen, Signaturzertifikate der Klasse I, bieten ein grundlegendes Maß an Sicherheit und werden im Allgemeinen nur anhand einer E-Mail-ID und eines Benutzernamens validiert. Aus diesem Grund sind die damit verbundenen Unterschriften für juristische Dokumente und die meisten Geschäftsvereinbarungen nicht gültig.

Klasse II

Die zweite Klasse digitaler Signaturen wird häufig zur Sicherung von Steuern und anderen Finanzdokumenten und -unterlagen verwendet, bei denen das Risiko und die allgemeinen Sicherheitsbedenken gering oder mäßig sind.

Signaturen der Klasse II funktionieren, indem sie die Identität eines Unterzeichners mit einer sicheren Datenbank vergleichen, um zu kontrollieren, wer Zugriff auf welche spezifischen Informationen hat.

Klasse III

Die dritte und letzte Stufe der Sicherheit digitaler Signaturen besteht in Form von Online-„Kontrollpunkten“, bei denen eine Organisation oder Person einen bestimmten Ausweis, beispielsweise einen Führerschein, vorlegen muss, bevor sie die betreffende Vereinbarung oder das betreffende Dokument unterzeichnen kann .

Diese Art der Signatursicherheit wird beispielsweise für Gerichtsakten, E-Ticketing und andere Bereiche verwendet, in denen ein hohes Maß an Sicherheit erforderlich ist.

Sicherheitsfunktionen für digitale Signaturen

Während sich diese allgemeinen Konzepte im Laufe Ihrer Karriere sicherlich um ein Vielfaches auszahlen, müssen Sie manchmal nur eine bestimmte E-Signatur-Software anhand der Einzelheiten der Spezifikationen bewerten.

Nachfolgend finden Sie eine Liste verschiedener Funktionen im Zusammenhang mit der Dokumenten- und Signatursicherheit, die Ihnen bei der Suche nach Möglichkeiten zur Gewährleistung der Integrität Ihrer Daten helfen sollen.

PINs, Passwörter und Codes

Diese erste Funktion ist bei weitem die grundlegendste und unkomplizierteste; Seine nahezu allgegenwärtige Präsenz ist jedoch ein Beweis dafür, wie effektiv es als grundlegendes Sicherheitsniveau ist und wie täuschend komplex es ist.

Durch die Verwendung eines Dokuments, das durch ein vom Dokumenteigentümer zugesandtes Passwort geschützt ist, können Sie dem Unterzeichner zeigen, dass das, was er unterschreibt, echt ist, und gleichzeitig unerwünschte Dokumentenmanipulationen verhindern.

Cloud-Sicherheit

Da ein Großteil, wenn nicht sogar die gesamte Software für digitale Signaturen im Rahmen des Software-as-a-Service-Modells (SaaS) bereitgestellt wird, ist es von entscheidender Bedeutung, dass Sie wissen, worauf Sie achten müssen, wenn es um die Sicherheitsprotokolle geht, die zu diesem Zweck remote bereitgestellt werden Schützen Sie Ihre rechtlichen und geschäftlichen Vereinbarungen durch den Anbieter selbst.

Das Verständnis früherer Sicherheitsverstöße, Datenverluste und anderer Risiken ist von entscheidender Bedeutung, wenn Sie die bestmögliche Wahl für Ihr Unternehmen treffen möchten. Dies kann auf verschiedene Arten erfolgen.

Zunächst möchten Sie sicherstellen, dass der betreffende Anbieter eine starke Cloud-Infrastruktur nutzt, normalerweise durch eine Partnerschaft mit Dienstanbietern wie Microsoft Azure oder IBM SoftLayer. Dies hat den Vorteil, dass sichergestellt wird, dass die grundlegende Sicherheitsinfrastruktur eines Anbieters die verschiedenen regulatorischen Anforderungen für erstklassige digitale Sicherheit erfüllt.

Das nächste Puzzleteil besteht darin, zu verstehen, wie der Softwareanbieter an die Datenverschlüsselung herangeht. Dazu müssen Sie zwei Schlüsselbegriffe verstehen:

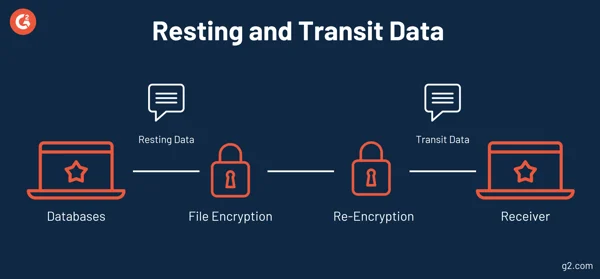

- Ruhende Daten: Daten, die auf einem Cloud-Server oder auf einer Festplatte gespeichert sind, auf die derzeit kein Programm zugreift.

- Transitdaten : Daten im Transit beziehen sich auf die Bewegung von Daten zwischen Servern und Anwendungen.

Um eine wirklich umfassende Cloud-Sicherheit zu gewährleisten, müssen Sie sicherstellen, dass der Anbieter, den Sie in Betracht ziehen, sowohl in der Ruhe- als auch in der Übertragungsphase des Datenlebenszyklus über eine starke Datenverschlüsselung verfügt. Dies trägt dazu bei, aktuelle Geschäfte und Vereinbarungen zu schützen und die Sicherheit von Aufzeichnungen und Dokumentationen zu gewährleisten.

Benutzerauthentifizierung

Eine weitere Möglichkeit, schnell und effektiv eine zusätzliche Sicherheitsebene für Ihre Dokumente und Vereinbarungen zu gewährleisten, besteht darin, Funktionen zu implementieren, die dabei helfen, die Identität des beabsichtigten Unterzeichners zu überprüfen.

Zu diesen Funktionen gehören Tools zur Authentifizierung eines Unterzeichners vor der Ausführung seiner elektronischen Signatur sowie eine Methode, um diese Authentifizierung mit dem gesamten E-Signatur-Datensatz zu verknüpfen.

Im Idealfall ermöglicht eine Lösung, die einen guten Satz an Benutzerauthentifizierungsprotokollen verwendet, mehrere Authentifizierungsmethoden wie Remote-ID- und Passwort-Autorisierung, E-Mail-Adressüberprüfung oder das Hochladen von Dokumenten wie einem Führerschein oder anderen offiziellen Regierungsdokumenten.

Zeitstempeln

Zeitstempel werden in der Regel mit zertifizierten Signaturen verknüpft, um die Verifizierung eines bestimmten Dokuments oder einer Vereinbarung visuell darzustellen.

Das Vorhandensein eines digital autorisierten Zeitstempels zeigt an, dass der Inhalt einer Datei zu einem bestimmten Zeitpunkt von einer bestimmten Person oder Organisation überprüft wurde und sich seitdem nicht geändert hat. Diese Stempel werden über einen automatisierten Dienst abgerufen und angewendet, der mit dem Zertifizierungsprozess für digitale Signaturen verbunden ist.

Eingebetteter Audit-Test

Die Möglichkeit, eine elektronische Signatur unabhängig zu überprüfen und zu archivieren, kann eine entscheidende Sicherheitsebene für Ihr Unternehmen darstellen.

Dieser Prozess wird erreicht, wenn eine E-Signatur-Software die Signatur direkt in das Dokument selbst einbettet und so einen selbst kontrollierbaren, tragbaren Datensatz erstellt, der frei von der Einflussnahme des ursprünglichen Softwareanbieters ist.

Der Gesamteffekt besteht darin, die vollständige Kontrolle über Ihre Aufzeichnungen und Dokumente sicherzustellen, sodass eine Änderung des Kontos beim Anbieter keine Auswirkungen auf Ihre Fähigkeit zum Zugriff auf Aufzeichnungen hat.

Checkliste zur E-Sign-Compliance

Nachdem Sie nun ein Verständnis für die Sicherheitsfunktionen entwickelt haben, die Sie zum Schutz Ihrer Daten benötigen, besteht der nächste Schritt darin, sicherzustellen, dass Ihre elektronischen Signaturen den verschiedenen gesetzlichen Vorschriften Ihrer Organisation oder Branche entsprechen.

Damit Ihre elektronische Signatur als gültiger Geschäftsprozess funktioniert, müssen bestimmte rechtliche Anforderungen erfüllt sein.

Diese sind im US-amerikanischen E-Sign Act enthalten, der elektronischen Signaturen ihren rechtlichen Status verleiht.

- Unterzeichnungsabsicht: Wie bei einer herkömmlichen Unterschrift bezieht sich dies auf die gesetzliche Standardbedingung, bei der eine Unterschrift nur dann gültig ist, wenn alle Parteien die Absicht haben, zu unterzeichnen.

- Zustimmung zur elektronischen Geschäftsabwicklung: Damit eine elektronische Signatur als rechtsverbindlich gilt, müssen alle Parteien der Unterzeichnung in einem digitalen Format zustimmen.

- Verknüpfung der Unterschrift mit der Aufzeichnung: Der nächste Schritt zur Sicherstellung der E-Sign-Konformität besteht darin, sicherzustellen, dass die für die notarielle Beglaubigung der Vereinbarung verwendete Softwarelösung eine zugehörige Aufzeichnung führt, die den Prozess widerspiegelt, durch den die Signatur erstellt wurde.

- Aufbewahrung von Aufzeichnungen: Der letzte Teil besteht darin, sicherzustellen, dass Aufzeichnungen vollständig aufbewahrt werden und von der Softwarelösung, die zur Erleichterung der Signatur verwendet wird, genau reproduziert werden können.

Unterzeichnungsprozess für Compliance-Audits

Eines der wichtigsten Elemente zur Risikominderung für Ihr Unternehmen sind Compliance-Audits.

Dabei handelt es sich um Überprüfungen, die sowohl von internen als auch externen Stellen durchgeführt werden, um die Einhaltung gesetzlicher Richtlinien und Anforderungen eines Unternehmens hinsichtlich seiner Größe, seines Standorts, seiner Branche usw. zu bewerten.

Im Rahmen dieser Audits werden Unternehmen in der Regel aufgefordert, detaillierte Berichte über ihre Geschäftsprozesse vorzulegen, darunter auch, wann und von wem ein Dokument geändert oder darauf zugegriffen wurde.

Wenn Sie elektronische Signaturen für die Geschäftsabwicklung verwenden, müssen Sie sicherstellen, dass die von der von Ihnen gewählten Softwarelösung bereitgestellte Signatur eine detaillierte Prüfung des Signaturvorgangs selbst ermöglicht. Dies zeigt, wie ein Kunde oder Geschäftspartner eine Geschäftsinteraktion über das Internet abgeschlossen hat, und erfüllt die Vereinbarungen Ihrer eigenen Geschäftsprüfung.

Verwandte Themen: Suchen Sie weitere Informationen zum Thema Compliance? G2 Track kann Ihnen dabei helfen, sicherzustellen, dass Ihr Unternehmen bei der Durchführung eines Audits auf dem richtigen Weg ist.

Dies ist möglicherweise nicht erforderlich, wenn Ihr Unternehmen nicht unter behördliche Aufsicht fällt. Wenn Sie dies jedoch tun, sollten Sie sicherstellen, dass Sie alle Voraussetzungen für die Einhaltung der Vorschriften erfüllen.

Signiert und gesichert

Unabhängig davon, welches Geschäft Sie betreiben möchten, können die Sicherheitsbedenken elektronischer Signaturen leicht durch eine umsichtige Auswahl einer Softwarelösung ausgeglichen werden, die den besonderen organisatorischen und branchenspezifischen Anforderungen Ihres Unternehmens entspricht.

Wenn Sie die obige Compliance-Checkliste befolgen und die verschiedenen Sicherheitsfunktionen verstehen, sind Sie auf dem besten Weg, genau zu verstehen, was Sie zum Management aller Risiken benötigen.

Suchen Sie weitere Informationen zum Schutz Ihrer Daten? Der G2-Leitfaden zur Cybersicherheit vermittelt Ihnen das gesamte Wissen, das Sie zum Schutz Ihrer Daten benötigen.