Was ist Datenschutz? Wie schützen Sie Benutzerdaten?

Veröffentlicht: 2023-07-14Der Kern von Unternehmen sind Daten. Die Erfüllung der Kundenbedürfnisse, die Anpassung an unerwartete Ereignisse und die Reaktion auf schnelle Marktschwankungen hängen letztendlich von Daten ab.

Unternehmen generieren riesige Datenmengen aus unterschiedlichen Quellen. Die schiere Menge und Granularität der im Geschäftsbetrieb generierten Daten erfordern eine ständige Aufmerksamkeit für den Datenschutz und die Datenpflege. Schließlich sind Daten mehr als nur eine Sammlung statischer Datensätze.

Ob klein oder groß, der Datenschutz muss für jedes Unternehmen im Vordergrund stehen. Während Lösungen wie datenzentrierte Sicherheitssoftware dafür sorgen, dass die in einer Datenbank gespeicherten Daten sicher sind und ordnungsgemäß verwendet werden, ist es wichtig zu verstehen, was Datenschutz ist, wie er funktioniert und welche Technologien und Trends damit verbunden sind.

Was ist Datenschutz?

Beim Datenschutz handelt es sich um den Prozess, der verhindert, dass wichtige Informationen beschädigt, gefährdet oder verloren gehen. Eine erfolgreiche Datenschutzstrategie kann dazu beitragen, den durch einen Verstoß oder eine Katastrophe verursachten Schaden zu minimieren.

Der Bedarf an Datenschutz wächst, da die Menge der generierten und gespeicherten Daten in beispiellosem Tempo wächst. Außerdem besteht eine minimale Toleranz für Ausfallzeiten, die den Zugriff auf wichtige Informationen möglicherweise unmöglich machen.

Daher ist die Sicherstellung, dass Daten nach Beschädigung oder Verlust schnell wiederhergestellt werden können, ein wesentlicher Aspekt einer erfolgreichen Datenschutzstrategie. Zum Datenschutz gehört auch der Schutz der Daten vor Gefährdung und die Wahrung des Datenschutzes.

Datenschutzgrundsätze

Datenschutzgrundsätze tragen dazu bei, Daten zu bewahren und ihre jederzeitige Zugänglichkeit sicherzustellen. Dazu gehören die Einführung von Datenmanagement- und Verfügbarkeitselementen, betriebliche Datensicherung und Business Continuity Disaster Recovery (BCDR).

Im Folgenden sind die wichtigsten Datenverwaltungsprinzipien des Datenschutzes aufgeführt:

- Durch die Datenverfügbarkeit wird sichergestellt, dass Benutzer auch bei Verlust oder Beschädigung weiterhin auf die Informationen zugreifen und diese verwenden können, die sie für ihre Geschäftsabwicklung benötigen.

- Die Automatisierung der Übertragung wichtiger Daten zwischen Offline- und Online-Speicher ist Teil des Datenlebenszyklusmanagements.

- Die Bewertung, Kategorisierung und der Schutz von Informationsressourcen vor verschiedenen Bedrohungen wie Betriebsunterbrechungen, Anwendungs- und Benutzerfehlern, Geräteausfällen, Malware-Infektionen und Virenangriffen sind allesamt Teil des Informationslebenszyklusmanagements.

Datenschutzbestimmungen

Datenschutzgesetze und -gesetze regeln die Erhebung, Übertragung und Nutzung bestimmter Datenarten. Namen, Bilder, E-Mail-Adressen, Kontonummern, Internet-Protokoll-Adressen (IP-Adressen) von PCs und biometrische Informationen sind nur einige Beispiele für die vielen verschiedenen Formen von Informationen, die personenbezogene Daten darstellen.

Verschiedene Nationen, Gerichtsbarkeiten und Sektoren haben unterschiedliche Datenschutzgesetze. Abhängig vom Verstoß und den Anweisungen der jeweiligen Gesetzgebung und Regulierungsbehörde kann die Nichteinhaltung zu Reputationsschäden und finanziellen Strafen führen.

Die Einhaltung eines Regelwerks bedeutet nicht die Einhaltung aller Gesetze. Alle Regeln können geändert werden, und jede Gesetzgebung hat verschiedene Bestimmungen, die in einer Situation gelten können, in einer anderen jedoch nicht. Angesichts dieser Komplexität ist es eine Herausforderung, Compliance konsistent und akzeptabel umzusetzen.

Wichtige Datenschutzbestimmungen

Regierungen auf der ganzen Welt konzentrieren sich auf Datensicherheits- und Datenschutzgesetze, die einen erheblichen Einfluss auf die Funktionsweise dieser Systeme haben. Nachfolgend werden einige wichtige Datenschutzgesetze besprochen.

DSGVO der Europäischen Union

Die Datenschutz-Grundverordnung (DSGVO) ist eine EU-Verordnung, die 2016 in Kraft trat. Sie gewährt einzelnen Nutzern digitaler Dienste zusätzliche Rechte und Kontrolle über die personenbezogenen Daten, die sie Unternehmen und anderen Organisationen zur Verfügung stellen.

Unternehmen, die in EU-Staaten tätig sind oder mit diesen zusammenarbeiten und diese Regeln nicht einhalten, müssen mit hohen Geldstrafen von bis zu 4 % ihres weltweiten Umsatzes oder 20 Millionen Euro rechnen.

Datenschutzgesetze der Vereinigten Staaten.

Im Gegensatz zur EU fehlt in den USA ein einheitliches primäres Datenschutzgesetz. Stattdessen sollen Hunderte von Datenschutzbestimmungen auf Bundes- und Landesebene die Daten der Amerikaner schützen. Nachfolgend finden Sie einige Beispiele für solche Gesetze.

- Das Federal Trade Commission Act verbietet unlautere Geschäftspraktiken und schreibt vor, dass Unternehmen die Privatsphäre ihrer Kunden schützen müssen.

- Die Speicherung, Vertraulichkeit und Nutzung von Gesundheitsinformationen unterliegen dem Health Insurance Portability and Accountability Act (HIPAA).

- Gemäß dem California Consumer Privacy Act (CCPA) von 2018 können Kalifornier nun versuchen, alle persönlichen Daten, die Unternehmen über sie haben, zu löschen und den Verkauf dieser Daten abzulehnen.

In den Folgejahren könnten sich die regulatorischen Anforderungen in den USA ändern, da der Datenschutz in einer immer digitaler werdenden Gesellschaft zu einem immer wichtigeren Anliegen wird.

Australiens CPS 234

Im Jahr 2019 führte Australien den Prudential Standard CPS 234 ein, um zu regeln, wie Finanz- und Versicherungsunternehmen ihre Informationssicherheit vor Cyberangriffen schützen. Es erfordert außerdem die Implementierung strenger Prüf- und Berichtsmechanismen, um sicherzustellen, dass die Systeme konform bleiben.

Bedeutung des Datenschutzes

Datenschutz ist von entscheidender Bedeutung, da er Unternehmen dabei hilft, Datenschutzverletzungen, Datenexfiltration, Ausfallzeiten, Reputationsschäden und finanzielle Verluste zu verhindern. Organisationen müssen außerdem den Datenschutz durchsetzen, um verlorene oder beschädigte Daten wiederherzustellen und rechtliche Verpflichtungen einzuhalten.

Dieser Ansatz ist umso wichtiger geworden, da die Arbeitskräfte unbeständiger werden und die Gefahr einer illegalen Datenentfernung besteht.

Während Objektspeicherlösungen alle Arten von Daten speichern, benötigen Unternehmen Datenschutz, um bestimmte Sicherheitsprobleme zu lösen. Auch wenn sie je nach Unternehmensform variieren können, betreffen die folgenden typischen Probleme die meisten Unternehmen und können durch Datenschutz vermieden werden.

- Datenverlust bei ausscheidenden Mitarbeitern

- Diebstahl von geistigem Eigentum (IP).

- Datenkorruption

Datenschutztechnologien

Da es beim Datenschutz um Sicherheitsmaßnahmen, Verfügbarkeit und Verwaltung geht, gibt es zahlreiche Technologien, die Unternehmen bei der Erreichung dieser Ziele unterstützen. Einige davon werden im Folgenden besprochen.

- Backups auf Band oder Datenträgern umfassen physische Geräte, die Sicherheitsteams zum Speichern oder Sichern digitaler Assets verwenden.

- Speicher-Snapshots haben die Form eines Bildes oder eines anderen Referenzpunkts und stellen Daten zu einem bestimmten Zeitpunkt dar.

- Continuous Data Protection (CDP) ist ein System, das Daten auf einem Computersystem immer dann sichert, wenn eine Änderung vorgenommen wird.

- Firewalls sind Geräte, die den Netzwerkverkehr überwachen. Sie erlauben oder verweigern Datenverkehr abhängig von einer Reihe von Sicherheitsstandards.

- Die Verschlüsselung wandelt Daten sicher in und aus dem verschlüsselten Text um, um sie zu speichern oder zwischen Geräten zu übertragen, ohne den Rohinhalt zu beeinträchtigen.

- Endpoint Protection ist eine Datensicherheitslösung, die Bedrohungen auf Endpoint-Geräten wie Laptops und Smartphones am Netzwerkrand überwacht und blockiert.

- Systeme zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) identifizieren mögliche Lecks und Exfiltration. Sie erfordern eine umfassende Datenkategorisierung für Netzwerkadministratoren, um die von Benutzern transportierten Daten überwachen und steuern zu können. Ein DLP überwacht keine Daten, die ein Unternehmen nicht klassifiziert hat.

- Insider Risk Management (IRM) ist ein risikobasierter Ansatz zur Datensicherheit. Im Gegensatz zu herkömmlichen DLP-Ansätzen überwachen IRM-Systeme alle Daten, nicht nur Daten, die bereits von einem Unternehmen markiert wurden, was sie zu einer geeigneten Option für die Verwaltung einer sich schnell verändernden Belegschaft macht. IRM unterstützt Sicherheitsteams dabei, Prioritäten zu setzen, welche Daten für ihre spezifischen Anforderungen am wichtigsten sind, und schnell auf Datenrisiken zu reagieren, ohne die Produktivität der Mitarbeiter einzuschränken.

Wenn Sie alle für den Datenschutz verfügbaren Technologien verstehen, können Sie feststellen, welche Lösung für Ihr Unternehmen geeignet ist.

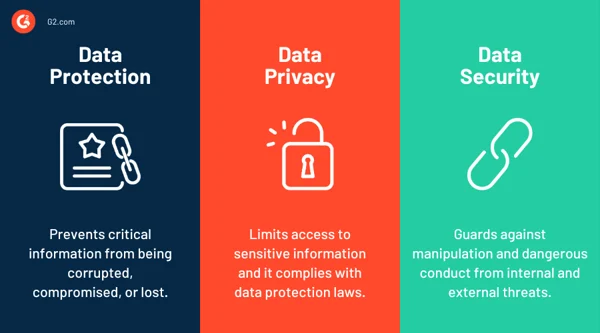

Datenschutz vs. Datenschutz vs. Datensicherheit

Es gibt mehrere entscheidende Unterschiede zwischen Datenschutz, Datensicherheit und Datenschutz, auch wenn diese Begriffe oft synonym verwendet werden, wie unten erwähnt:

- Datenschutz ist die Sammlung von Verfahren und Systemen, die vor der Ausbeutung von Daten schützen, sicherstellen, dass sie für diejenigen zugänglich sind, die zur Nutzung berechtigt sind, und die Produktivität der Arbeitnehmer fördern.

- Der Datenschutz schränkt ein, wer Zugang zu sensiblen Informationen, häufig personenbezogenen Daten, hat, und er hält die Datenschutzgesetze ein.

- Datensicherheit ist ein Teilbereich des Datenschutzes und des Schutzes vor Manipulation und gefährlichem Verhalten durch interne und externe Bedrohungen.

Insbesondere bei der Zusammenarbeit mit Abteilungen außerhalb des Sicherheitsbereichs kann das Erkennen der Unterschiede zwischen diesen Terminologien dabei helfen, Missverständnisse zu vermeiden.

Vorteile des Datenschutzes

Unabhängig davon, wie groß oder klein ein Unternehmen ist, steht die Verarbeitung personenbezogener Daten im Mittelpunkt aller seiner Abläufe. Die folgende Liste erläutert die Vorteile des Datenschutzes.

- Es schützt wichtige Daten, einschließlich Finanzberichte und Unternehmensaktivitäten.

- Es verbessert sowohl die Datenqualität bei Transaktionen als auch die gespeicherten Daten.

- Es ist unabhängig von einer bestimmten Technologie und gilt für alle.

- Das Risiko eines finanziellen Verlustes wird verringert.

- Es verhindert, dass Software, Projekt- oder Produktunterlagen sowie Unternehmensstrategien von Konkurrenzunternehmen gestohlen werden.

Herausforderungen des Datenschutzes

Im Folgenden werden die Nachteile des Datenschutzes bei der Umsetzung von Datenschutzstrategien erörtert.

- Schlechte Datenschutzrichtlinien oder -verfahren führen dazu, dass Kunden das Vertrauen in Unternehmen verlieren. Andererseits schadet ein strenger Datenschutz der digitalen Wirtschaft, daher ist es von größter Bedeutung, die richtige Balance zu finden.

- Es gibt nicht nur ein weltweites Datenschutzgesetz.

- Technologische und geschäftliche Fortschritte stellen Herausforderungen für den Datenschutz dar und beeinflussen ihn. Datenschutz und Online-Verhalten verändern sich im Zusammenhang ständig.

- Die Aufrechterhaltung von Datenschutzberechtigungen und -standards ist teuer und zeitaufwändig.

- Mitarbeiter benötigen entsprechende Schulungen, um den Datenschutz und seine Bedeutung besser zu verstehen. Dies ist kein einfacher Prozess.

- Der Einsatz geeigneter organisatorischer und technischer Schutzmaßnahmen ist von entscheidender Bedeutung, um den unbefugten oder illegalen Umgang mit personenbezogenen Daten zu verhindern, was schwierig ist.

Datenschutztrends

Da sich Computerumgebungen ändern, wirken sich mehrere neue Trends auf die Datenschutzlandschaft aus. Einige davon umfassen Folgendes.

Fluktuation der Belegschaft

Manuelle Arbeit ist seit COVID-19 zunehmend instabil geworden und Menschen wechseln häufig den Arbeitsplatz. Zahlreiche Faktoren haben zu hoher Fluktuation in Unternehmen geführt:

- Schlechte Bezahlung, fehlende Sozialleistungen oder Arbeitsvereinbarungen

- Angst vor einer möglichen Rezession

- Häufiger Einsatz von Auftragnehmern

- Entlassungen und Einstellungsstopps

Aufgrund der Unberechenbarkeit der Belegschaft besteht jetzt eine größere Gefahr, dass ausscheidende Mitarbeiter Daten mitnehmen, sei es absichtlich oder aus dem Gefühl heraus, Verantwortung für ihre Arbeit zu übernehmen.

Als Reaktion auf die erhöhte Gefahr der Datenexfiltration sind Sicherheitsteams bei der Entwicklung neuer Datenschutzmethoden immer wichtiger geworden. Neben der Überwachung und dem Risikomanagement sind auch Schulungsmaßnahmen von entscheidender Bedeutung, um sicherzustellen, dass das Personal weiß, welche Daten gesetzlich nicht gespeichert werden dürfen.

Hyperkonvergenz

Eine hyperkonvergente Infrastruktur vereint Speicher, Berechnung und Netzwerk in einem einzigen System. Anstatt sich mit der Komplexität verteilter Hardware und Ressourcen auseinanderzusetzen, können IT-Manager nach diesem Paradigma über eine einzige Schnittstelle kommunizieren, im Allgemeinen über virtuelle Maschinen (VMs).

Aus Sicht der Datensicherheit verringert der Vorteil der Hyperkonvergenz die Fläche, die das Sicherheitsteam kontrollieren muss. Darüber hinaus kann ein Großteil der Komplexität im Zusammenhang mit der Ressourcenzuweisung, Datenduplizierung und Sicherungen automatisiert werden.

Schutz vor Ransomware

Ransomware ist eine besondere Art von Malware, die wichtige Daten verschlüsselt und sie so für Benutzer unzugänglich macht. In der Regel wird vom Opfer eine Lösegeldzahlung an den Angreifer verlangt, um die Daten freizugeben. Dieses Verhalten zwingt das Opfer dazu, sich zwischen dem Verlust von Daten und der Zahlung eines erheblichen Lösegelds zu entscheiden, ohne zu garantieren, dass der Angreifer das Problem lösen wird.

Unternehmen können Ransomware-Präventionslösungen verwenden, um bestimmte Eintrittspunkte für Malware zu überwachen, beispielsweise Phishing-Kampagnen. Diese Lösungen können auch dabei helfen, infizierte Geräte zu isolieren, seitliche Bewegungen zu verhindern und die Angriffsfläche zu verringern.

Null Vertrauen

Ein Zero-Trust-Sicherheitsmodell oder eine Zero-Trust-Architektur erfordert, dass sich alle Benutzer authentifizieren, wenn sie auf interne Anwendungen, Daten und Server zugreifen.

In einem Zero-Trust-System wird nicht davon ausgegangen, dass der Datenverkehr von einer vertrauenswürdigen Quelle stammt, im Gegensatz zu einem typischen Netzwerk, das zum Schutz eines isolierten Netzwerks hauptsächlich auf Firewalls angewiesen ist.

Unternehmen vertrauen Cloud-Anwendungen und Remote-Mitarbeitern in einem sicheren lokalen Netzwerk nicht mehr, daher wird das Zero-Trust-Paradigma für den modernen Datenschutz immer wichtiger. Andere Arten der Authentifizierung, wie Single Sign-On (SSO) und Benutzerzugriffskontrolle, müssen von Systemen verwendet werden, um Benutzer zu authentifizieren und unbefugten Zugriff zu verhindern.

Datenschutzlösungen

Datenschutz ist für Unternehmen von entscheidender Bedeutung, um Risiken zu verwalten, die Verfügbarkeit von Diensten zu erhöhen und Datenverlust oder -missbrauch zu vermeiden. Um diese Ziele zu erreichen, müssen jedoch alle Dateien, Vektoren und Benutzeraktivitäten überwacht werden, ohne die Zusammenarbeit und Produktivität der Mitarbeiter zu beeinträchtigen.

Datenzentrierte Sicherheitslösungen werden von Unternehmen verwendet, um Daten zu schützen, die zwischen Orten übertragen werden, beispielsweise vor Ort zum Cloud-Speicher, zwischen zahlreichen Apps oder an Dritte. Darüber hinaus erleichtern diese Technologien die Identifizierung, Klassifizierung und Überwachung sensibler Datenpunkte sowie Audits zur Sicherheit und Compliance-Gewährleistung.

Top 5 datenzentrierte Sicherheitsplattformen:

- Egnyte

- Virtru

- Google VPC-Dienstkontrollen

- Microsoft Purview-Informationsschutz

- Sophos SafeGuard-Verschlüsselung

* Oben sind die Top 5 der datenzentrierten Sicherheitsdienstleister gemäß dem G2-Grid-Bericht vom Sommer 2023 aufgeführt.

Schützen, regulieren, beschleunigen

Die Schaffung eines gründlichen Verständnisses und die Durchsetzung guter Datenpraktiken (z. B. die Gewährleistung, dass Daten nicht nur physisch geschützt sind, sondern auch, dass Benutzer verstehen, wie sie verwendet werden können) in Kombination mit einem Schutz, der dies untermauert, macht Daten wertvoller.

Organisationen produzieren täglich Trillionen Bytes an Daten. Daher ist es sinnvoll, dass sie ständig nach verbesserten Datenverwaltungstechnologien suchen. Schließlich ist Datenschutz ein Teil des gesamten Datenmanagements.

Möchten Sie Daten besser verstehen? Erfahren Sie mehr über Data as a Service (DaaS) und wie relevant es heute ist!