7 Tipps zur Website-Sicherheit, die Ihr Unternehmen vor einer Datenverletzung schützen können

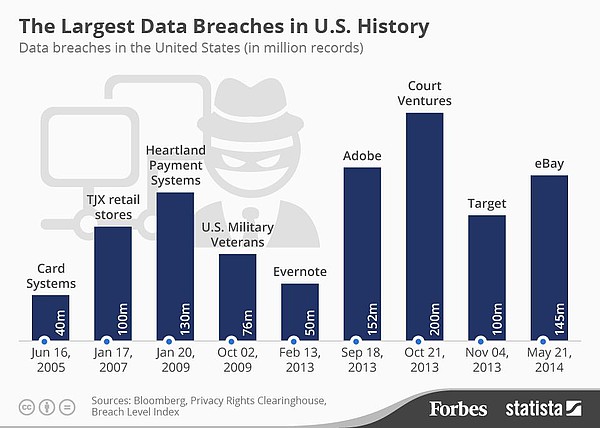

Veröffentlicht: 2018-10-16An einem anderen Tag macht sich ein anderer Hacker mit einigen Millionen Kundendaten der Enormo Bank bei der neuesten massiven Cybersicherheitsverletzung von Unternehmen davon. Kleine bis mittlere Unternehmen (KMU) kichern mit sich selbst und bieten dank des Himmels an, dass sie nicht groß genug sind, damit Hacker auf sie achten können. Wenn das Ihre Einstellung ist, möchten wir Ihnen als Erste mitteilen, dass Ihre Wahrnehmung falsch ist. Total falsch.

Die Realität, so das Small Business Committee des US-Kongresses, ist, dass 71 % der Online-Sicherheitsverletzungen auf Unternehmen mit weniger als 100 Mitarbeitern abzielen. Sag was? Sie haben richtig gelesen, wenn also die Denkweise „Wir sind zu klein für die Bösen“ in Ihrem KMU ist, könnte jetzt ein guter Zeitpunkt sein, den Energy-Drink abzustellen, sich aufrecht hinzusetzen und genau darauf zu achten 7 Tipps zur Website-Sicherheit, die Ihr Unternehmen vor einer Datenverletzung schützen könnten

Sie werden froh sein, dass Sie es getan haben.

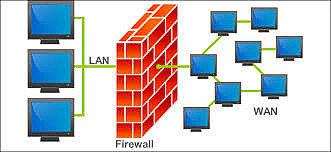

#1 Firewalls sind nicht nur eine gute Idee

Wenn Sie keine Firewalls in Ihrem Netzwerk installiert haben, können Sie auch gleich ins Dark Web hüpfen und alle Ihre Passwörter veröffentlichen, damit ein Hacker sie finden kann. Die Realität ist, dass Sie eine Firewall als Ihre erste Verteidigungslinie zum Schutz von Kundendaten betrachten sollten. Kurz gesagt, eine Firewall ist ein Sicherheitssystem – entweder Hardware oder Software –, das den Datenfluss zwischen Ihrem internen Netzwerk und dem Internet überwacht und verdächtige Aktivitäten basierend auf vordefinierten Sicherheitsregeln ausblendet.

Bei der Installation von Firewalls müssen Sie sich auf drei Bereiche konzentrieren.

Externe Firewall: Diese Art von Firewall wird normalerweise als Teil eines Routers oder Servers verwendet. Es befindet sich außerhalb Ihres Unternehmensnetzwerks und verhindert, dass alle Arten von Hackerversuchen Ihr System überhaupt erreichen. Wenn Sie sich nicht sicher sind, ob Sie einen haben oder nicht, rufen Sie Ihren Webhost an und stellen Sie einige Fragen.

Interne Firewall: Bei dieser Art von Firewall handelt es sich um Software, die in Ihrem Netzwerk installiert ist. Obwohl sie eine ähnliche Rolle wie die externe Firewall übernimmt, nämlich nach Viren, Malware und anderen Cyber-Bösewichten zu scannen, sollte sie auch so eingerichtet sein, dass sie das Netzwerk segmentiert, damit Viren, Hacks und dergleichen schnell unter Quarantäne gestellt und verbreitet werden können begrenzt, bevor es das gesamte System infiziert.

Der dritte zu beachtende Bereich betrifft Mitarbeiter, die von zu Hause aus arbeiten und auf das Firmennetzwerk zugreifen. Ihre Gesamtsicherheit ist nur so gut wie das schwächste Glied. Es lohnt sich, in solchen Fällen bedenkenlos für den Firewall-Schutz zu bezahlen.

Firewalls sind untrennbar mit dem Hosting-Setup Ihrer Website/Ihres Netzwerks verbunden. Für die wenigen zusätzlichen Dollars, die es pro Monat kostet, könnten Sie erwägen, die Tage des Shared Hostings hinter sich zu lassen und auf etwas Robusteres aufzurüsten, entweder einen dedizierten Server oder einen virtuellen privaten Server, der mehr Kontrolle über die spezifischen Sicherheitskonfigurationen ermöglicht.

#2 Sichern Sie diese intelligenten Geräte

Eine Tech Pro-Umfrage im Jahr 2016 ergab, dass 59 % der Unternehmen eine Bring Your Own Device (BYOD)-Richtlinie befolgen. Das sind viele potenziell ungesicherte Zugänge in das Firmennetzwerk, die durch die Hallen und Büros wandern. Offensichtlich ist es keine vernünftige Richtlinie, die Daumen zu drücken und zu hoffen, dass kein Bösewicht dieses massive Sicherheitsversagen bemerkt. Was werden Sie also tun? An diesem Punkt im Informationszeitalter würde der Versuch, persönliche Geräte wie Smartphones, Tablets, Fitnesstracker und Smartwatches vom Arbeitsplatz fernzuhalten, wahrscheinlich zu einem vollständigen Arbeitsausfall Ihrer gesamten Belegschaft führen.

Hier ist, was zu tun ist.

Erstellen Sie eine Sicherheitsrichtlinie, die speziell für persönliche Geräte gilt. Lassen Sie die Mitarbeiter wissen, dass BYOD in Ordnung ist, aber sie müssen – zur Betonung in Großbuchstaben wiederholen – die Regeln einhalten, die die Sicherheit des Netzwerks gewährleisten. Zwei konkrete Schritte sind:

- Erfordern, dass alle persönlichen Geräte so eingestellt sind, dass sie automatisch nach Sicherheitsupdates suchen und diese installieren.

- Fordern Sie auf, dass alle persönlichen Geräte die Kennwortrichtlinie des Unternehmens einhalten. Sie haben eine Passwortrichtlinie, oder? Es ist ziemlich wichtig. Wir werden gleich darüber sprechen, warum.

Wenn Sie sich mit all diesen Anforderungen wie der Grinch fühlen, fragen Sie sich dies. Möchte ich lieber ein paar Mitarbeiter mit strengen Cyber-Security-Richtlinien irritieren oder mein wertvollstes Geschäftsgut, die Kundendaten, aus der Tür rollen lassen? Das dachten wir.

#3 Ein Sicherheitshandbuch, um sie alle zu beherrschen

Wie bereits erwähnt, zählen die heutigen KMUs Daten oft zu den wertvollsten Unternehmenswerten. Ein einzelner Mitarbeiter, der anfällig für Schlampereien mit Passwörtern ist oder eine willkürliche Haltung einnimmt, um alle E-Mails visuell auf Phishing-Versuche zu überprüfen, kann Ihr Unternehmen buchstäblich torpedieren. Ein Wort an die Weisen. Kunden können sehr unversöhnlich und zögernd sein, ein Unternehmen weiter zu bevormunden, das als schnell und locker mit ihren persönlichen Daten empfunden wird. Für den Fall, dass Ihr Unternehmen professionelle Dienstleistungen benötigt, kann ein Entwickler von Sicherheitssoftware eine gute Wahl sein.

Schulungen zur Verhinderung von Online-Sicherheitsverletzungen müssen heute mehr denn je vom Management und jedem einzelnen Mitarbeiter, vom grausigsten Veteranen bis zum rotznasigen Neuling, ernst genommen werden. Sie müssen ein gedrucktes Richtlinienhandbuch haben, das die zu befolgenden Protokolle und die Auswirkungen ihrer Nichtbefolgung bis hin zur Entlassung beschreibt. Wie Sie vielleicht bemerkt haben, sind Cyberkriminelle ein versierter Haufen. Sie testen ständig Ihre Abwehrkräfte und schaffen neue Wege, um in Ihr Netzwerk einzudringen, entweder durch Technologie, List oder eine Kombination aus beidem.

Es obliegt den Managern und Eigentümern von SMBs, das Handbuch regelmäßig gemäß den jeweils bewährten Praktiken zu aktualisieren und ausreichend Zeit für die angemessene Schulung während der Einarbeitung neuer Mitarbeiter einzuplanen. Wenn Sie möchten, dass diese Bemühungen ernst genommen werden, und Sie sollten, müssen SIE sie ernst nehmen. Zumindest jeder Mitarbeiter, der aus irgendeinem Grund auf das Firmennetzwerk zugreift, muss sich gründlich damit auskennen, wie es sicher ist. Ein großer Teil dieser Sicherheit liegt im Thema Passwortsicherheit, das wichtig genug ist, um eine eigene Kategorie zu bekommen.

#4 Wenn Sie nichts anderes tun, haben Sie eine starke Passwortrichtlinie

Hier sind ein paar Statistiken, die einen großen Beitrag dazu leisten, genau zu beleuchten, warum ein KMU ein Problem mit der Cybersicherheit haben könnte.

- Ein Verizon-Bericht aus dem Jahr 2016 ergab, dass 63 % der Datenschutzverletzungen durch schwache, verlorene oder gestohlene Passwörter verursacht wurden. Das ist ein Problem.

- Ein Bericht des Ponemon Institute behauptet, dass 65 % der Unternehmen mit einer Passwortrichtlinie diese nicht durchsetzen. Dies ist ein noch größeres Problem.

Wo fangen wir damit überhaupt an? Ja, Mitarbeiter werden sich zum Himmel beschweren, wenn Sie von ihnen verlangen, dass sie komplexere Passwörter als „1234“ erstellen und diese regelmäßig ändern Ihr Netzwerk durch feindliche Kräfte? Wenn Sie Ersteres gesagt haben, möchten wir Ihnen höflich vorschlagen, Ihr Unternehmen sofort zu verkaufen.

Die Passwortsicherheit benötigt einen eigenen Abschnitt im Sicherheitshandbuch und es sollten Best Practices befolgt werden. Dies bedeutet, dass Sie Folgendes benötigen:

- Passwörter werden alle 60-90 Tage geändert

- Passwörter müssen mindestens 8 Zeichen lang sein, aber länger ist besser

- Passwörter enthalten Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen

Um diese frühere Zahl noch einmal zu wiederholen: Wenn Sie sich die Mühe gemacht haben, eine Richtlinie für sichere Kennwörter zu erstellen, gehören Sie nicht zu den 65 %, die sie nicht durchsetzen. Das ist einfach albern.

Passwort-Manager: Wir hassen es, diesen Abschnitt zu verlassen, ohne Passwort-Manager zu erwähnen. Diese Programme sind als installierte Software, als Cloud-Dienst oder sogar als physisches Gerät verfügbar und helfen Ihnen, komplexe Passwörter zu generieren und abzurufen. Es tut genau das, was der Name verspricht, nämlich Ihre Passwörter zu verwalten, und es scheint, dass die meisten von uns Hilfe in diesem Bereich gebrauchen könnten.

Lesen Sie mehr über diese wichtigste (und kostengünstige) Online-Sicherheitsvorkehrung von Consumer Reports.

#5 Sicherungen? Jetzt mehr denn je

Sie haben sich entschieden, jeden unserer bisherigen Vorschläge genau, genau und vollständig ohne Abweichung zu befolgen. Sie können jetzt aufatmen, dass Ihr Firmennetzwerk unangreifbar ist. Warum nicht zurücklehnen und die Füße hochlegen? Hier ist, warum nicht. Trotz der besten Absichten von Ihnen und Ihrem gesamten Personal besteht zumindest die Möglichkeit, dass sich ein Hacker einschleicht und einen Krawall macht. Wie gesagt, diese Jungs und Mädels sind ein cleverer Haufen, der sich dem kriminellen Unfug verschrieben hat. Sobald sie drin sind, können sie eine Vielzahl von Schäden anrichten, von der Aufzeichnung von Passwort-Tastaturanschlägen über die Verwendung Ihrer Ressourcen für einen umfassenden Bot-Angriff bis hin zum Löschen Ihres Servers.

An diesem Punkt werden Sie sich wünschen, dass Sie das System auf einen früheren Zeitpunkt zurücksetzen könnten, bevor der Hacker seine Hände in die Mischung bekam. Sie haben regelmäßig alles in der Cloud gesichert und sogar eine weitere Kopie an einem physisch entfernten Ort gespeichert, nicht wahr, weil es zu Bränden und Überschwemmungen kommt? Wenn Sie es jetzt nicht tun, denken Sie ernsthaft darüber nach, Textverarbeitungsdokumente, Tabellenkalkulationen, Datenbanken, Finanzunterlagen, Personalakten und Debitoren-/Kreditorenbuchhaltung zu sichern.

Da Cloud-Backup-Dienste von Tag zu Tag erschwinglicher werden, gibt es keine Entschuldigung, keine umfassende Backup-Strategie zu implementieren, mit der Sie Ihr System im Falle einer Netzwerkpenetration schnell in den Betriebszustand zurückversetzen können. Es sei denn, Sie möchten jede Datei, die Sie verwenden, aus dem Speicher rekonstruieren ...

#6 Anti-Malware ist nicht optional

Okay, die Auswahl, ob Anti-Malware installiert werden soll oder nicht, ist optional. Stattdessen hätten wir sagen sollen, dass eine negative Entscheidung eine schlechte Idee ist. Anti-Malware schützt vor Phishing-Angriffen, die aus einem Grund zu einer der beliebtesten Taktiken von Hackern geworden sind – sie funktionieren wie ein Zauber. Zum Beweis wenden wir uns noch einmal dem Verizon-Bericht von 2016 zu. Laut dieser Umfrage haben 30 % der Mitarbeiter Phishing-E-Mails geöffnet, das sind 7 % mehr als im Vorjahr!

Zur Überprüfung ist Phishing eine Technik, mit der ein Hacker eine E-Mail sendet, die einen Mitarbeiter dazu verleiten soll, auf einen darin enthaltenen Link zu klicken. Das Aufnehmen des Köders löst eine Malware-Installation im Netzwerk aus und der Hacker ist drin. Das ist eine schlechte Sache. Die erste Verteidigungslinie gegen Phishing besteht darin, Ihre Mitarbeiter darin zu schulen, auf nichts in einer E-Mail zu klicken, es sei denn, sie sind sich absolut sicher, dass es echt ist.

Wenn man bedenkt, dass 30 % der Mitarbeiter im Wesentlichen einen Hacker in das Netzwerk einladen, ist Anti-Malware die beste Wahl, um die Installation von betrügerischer Software abzufangen und zu beenden, bevor sie abgeschlossen werden kann. Achten Sie besonders auf Mitarbeiter in Positionen, die Hacker gerne durch Phishing verwenden: CEOs, Verwaltungsassistenten, Verkäufer und Personalabteilung. Diese haben sich als besonders beliebte Ziele erwiesen, da sie oft Zugang zum weichen Unterleib der besten Teile des Netzwerks haben.

Aber machen Sie nicht den Fehler, anzunehmen, dass alle anderen immun sind. Jeder Mitarbeiter mit Zugang zu einem beliebigen Teil des Netzwerks ist ein potenzielles Ziel.

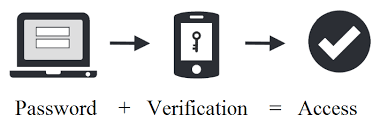

#7 Multi-Faktor-Authentifizierung – wird schnell zur Best Practice

In den letzten Jahren hat sich die Multi-Faktor-Authentifizierung (MFA) als Lichtblick auf dem Radar derjenigen erwiesen, die sich mit der Sicherheit ihres Netzwerks befassen. Ja, es kann ein bisschen mühsam sein, aber es ist eine fast ausfallsichere Möglichkeit, den Anmeldevorgang abzusichern. Es gibt viele Variationen des genauen Prozesses, aber so könnte die Anmeldung eines Unternehmens ablaufen:

- Der Benutzer gibt das Passwort auf herkömmliche Weise ein, indem er es in die Eingabeaufforderung des Systems eingibt

- Ein zweites Einmalpasswort wird generiert und an das Mobiltelefon des Benutzers gesendet

- Der Benutzer wird zur letzten Anmeldeseite weitergeleitet, wo er/sie den Code von seinem Telefon eingibt

- Der Zugang zum Netzwerk wird gewährt

Noch einfacher lässt sich MFA implementieren, indem einfach die Handynummer des Mitarbeiters als zweiter Login verwendet wird. Der Gedanke dabei ist, dass ein Hacker höchst unwahrscheinlich sowohl auf den ersten Login als auch auf die Handynummer Zugriff hat. Diese zusätzliche Schutzschicht ist auf den meisten Systemen relativ einfach zu aktivieren und erhöht die Passwortsicherheit erheblich.

Ein Großteil der Pionierarbeit auf diesem Gebiet kommt von Google, das vor kurzem einen einjährigen Abschnitt abgeschlossen hat, in dem kein einziger seiner 85.000 Gmail-Konten gehackt wurde. Sie taten dies durch die Verwendung eines physischen Sicherheitsschlüssels namens Titan, der in einen USB-Anschluss gesteckt wird. Selbst mit Benutzername und Passwort könnte ein Hacker nicht weiter in das Konto eindringen, ohne physischen Zugriff auf den Schlüssel zu haben.

Abschließende Gedanken

Die Big Picture-Idee ist, dass sich diejenigen, die an SMB beteiligt sind, daran erinnern müssen, dass Website- und Netzwerksicherheit keinen großen Schalter umlegen und sich dann nie wieder Sorgen um Cyberkriminelle machen müssen. Es ist ein iterativer Prozess, bei dem sich die Ziellinie jedes Mal nach vorne bewegt, wenn Sie einen Schritt in ihre Richtung machen. Es gibt keinen Set-and-Forge-Prozess. Die Bösen hören nie auf zu testen und zu lernen und werden mit ihren Bemühungen immer raffinierter, also kannst du es auch nicht. Heutzutage müssen Unternehmen Datenschutzbestimmungen einhalten. Ein Data-Governance-System stellt daher auch sicher, dass alle verwendeten Daten auf die richtige Weise gesammelt und verwaltet werden.

Falls noch nicht geschehen, sollten Sie oder eine von Ihnen benannte Person am Puls der Cyber-Sicherheitsbranche bleiben, um neue Angriffs- und Präventionsmethoden zu beachten. In einer Welt, in der Ihr Gegner nie aufhört zu lernen, können Sie es sich auch nicht leisten. Wenn Sie sich um Ihr Unternehmen kümmern, ist Selbstzufriedenheit keine Option, wenn es darum geht, sicherzustellen, dass Ihr privates Netzwerk und Ihre Daten privat bleiben.