ما هو حقن SQL؟ كيفية منع هجمات SQLi

نشرت: 2023-09-15تعمل تطبيقات الويب على تعزيز تجربتنا عبر الإنترنت يومًا بعد يوم. نحن نتواصل ونتفاعل ونتسوق ونشاهد مقاطع فيديو مضحكة عن القطط - كل ذلك باستخدام تطبيقات الويب. إنها تقدم خدمات أعمال حيوية وتحتفظ ببيانات حساسة، ولكن كلما زاد استخدامنا لشيء ما، أصبح أكثر عرضة للاعتداءات.

أحد الهجمات الإلكترونية التي يجب الحذر منها على التطبيقات التي تستغل الثغرات الأمنية في لغة الاستعلام المنظمة (SQL) هو حقن SQL الشائع والخطير.

ما هو حقن SQL؟

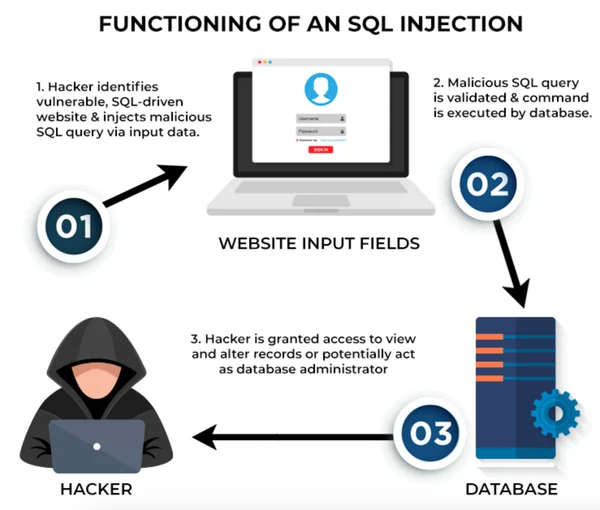

حقن SQL (SQLi) هو أسلوب ضار لحقن التعليمات البرمجية يستخدمه المهاجمون السيبرانيون لاستغلال الثغرات الأمنية في تطبيقات الويب. إنهم يستفيدون من نقاط الضعف للحصول على وصول غير مصرح به عن طريق إضافة سلسلة من التعليمات البرمجية الضارة إلى استعلام قاعدة البيانات.

تؤدي هجمات حقن SQL إلى الوصول غير السليم إلى البيانات والتلاعب وسرقة الهوية والخسارة المالية والإضرار بالسمعة والعواقب القانونية. يتعين على المطورين والمؤسسات فهم مخاطرها وتنفيذ التدابير الأمنية الكاملة. تم تصميم أدوات مثل برامج جدران الحماية لتطبيقات الويب (WAF) وبرامج الطب الشرعي الرقمي للحماية من هجمات حقن SQL. يمكن للشركات أيضًا الاعتماد على مجموعات أمان مواقع الويب الشاملة لحماية تطبيقاتها.

اقرأ ورقة الغش الخاصة بإدخال SQL لمعرفة كيفية تنفيذ هجمات SQL مع الأمثلة وتنوعاتها وكيفية منع مثل هذه الهجمات.

لماذا تعتبر هجمات حقن SQL خطيرة؟

لقد كان حقن SQL ضمن قائمة أهم 10 مخاطر أمنية لتطبيقات الويب من Open Worldwide Application Security Project (OWASP) لسنوات. في عام 2022 وحده، وجدت OWASP أكثر من 274000 حالة ظهور لشكل من أشكال الحقن في التطبيقات التي اختبرتها؛ كان حقن SQL والبرمجة النصية عبر المواقع (XSS) الأكثر شيوعًا.

يمكن للمهاجمين استخدام حقن SQL للتسبب في:

- أخطاء في تطبيقات الويب عن طريق تعديل أو حذف المعلومات داخل قاعدة البيانات.

- يتم اختراق البيانات إذا حصل المتسللون على وصول غير مصرح به إلى البيانات الحساسة المخزنة في قواعد البيانات، مثل المعلومات الشخصية أو السجلات المالية أو كلمات المرور.

- الأنظمة المخترقة من خلال الوصول إلى أنظمة إضافية غير مصرح بها تستخدم نفس قواعد البيانات المشتركة. يتيح ذلك للمهاجمين تصعيد ضرباتهم إلى أنظمة أخرى على نفس الشبكة أو تنفيذ رفض الخدمة الموزعة (DDoS).

هذه الأعمال المدمرة تلحق الضرر بالأعمال التجارية بشكل لا رجعة فيه. تهدد هذه الجرائم الخصوصية وسلامة البيانات، مما يؤدي إلى فقدان ثقة العملاء والسمعة التجارية. كما أنه يضيف عبئًا ماليًا على الشركة التي تتعامل مع العواقب.

أمثلة واقعية لهجوم حقن SQL

لقد مر أكثر من عقدين من الزمن منذ ظهور حقن SQL لأول مرة على الساحة. وبعد مرور عشرين عامًا، لا تزال هذه البرمجية سيئة السمعة، كما يتضح من حوادث حقن SQL البارزة التالية.

- أنظمة مدفوعات هارتلاند: في عام 2008، عانت أنظمة مدفوعات هارتلاند من واحدة من أكبر عمليات اختراق البيانات في التاريخ، حيث تم الكشف عن أكثر من 130 مليون تفاصيل بطاقة ائتمان وخصم من خلال هجوم SQLi. دفعت هارتلاند الملايين من الغرامات.

- Yahoo : في عام 2012، أدى هجوم حقن SQL إلى اختراق ما يقرب من 5 ملايين من تفاصيل حسابات مستخدمي Yahoo، بما في ذلك عناوين البريد الإلكتروني وكلمات المرور.

- Freepik: سرق المتسللون رسائل البريد الإلكتروني وكلمات المرور الخاصة بـ 8.3 مليون مستخدم لـ Freepik وFlaticon في عام 2020 خلال هجوم حقن SQL ضد موقع Flaticon الخاص بالشركة.

- WooCommerce: قام المكون الإضافي الشهير WordPress بإصلاح ثغرة أمنية في حقن SQL والتي عرضت 5 ملايين موقع لسرقة البيانات.

- BillQuick: استغل مجرمو الإنترنت ثغرة SQL عمياء في منصة الفوترة الشائعة لنشر برامج الفدية.

- MOVEit: في مايو 2023، استخدمت عصابة برامج الفدية Cl0p ثغرة أمنية لحقن SQL في أداة برنامج نقل الملفات المُدارة MOVEit، مما أثر على أكثر من 1000 مؤسسة وما لا يقل عن 60 مليون فرد، مما يجعله أكبر خرق للبيانات خلال العام حتى الآن.

كيف يعمل هجوم حقن SQL؟

دعونا نلقي نظرة على أساسيات قواعد البيانات واستعلامات SQL التي نستخدمها في تطبيقات الويب الحديثة. سيساعدنا هذا على فهم الأعمال الداخلية لحقن SQL بشكل أفضل.

تستخدم جميع مواقع الويب قواعد البيانات العلائقية، والتي تسمى أيضًا قواعد بيانات SQL، لتخزين البيانات حول مستخدميها وتطبيقاتها. يمكن أن تكون معلومات المستخدم أو بيانات اعتماد تسجيل الدخول أو معلومات الدفع أو أي شيء آخر يتعلق بالشركة. خذ موقع التجارة الإلكترونية، على سبيل المثال. يقوم بتخزين بيانات المنتج وحسابات المستخدمين وبيانات الطلب ومعلومات الدفع في قاعدة البيانات الخاصة به.

تقوم مواقع الويب بعد ذلك بأخذ البيانات من قواعد البيانات هذه وتقديم محتوى أو خدمات خاصة بالمستخدمين. تتم هذه العملية بفضل SQL، وهي لغة برمجة موحدة تستخدم لإدارة قواعد البيانات. عندما تحتاج إلى الحصول على شيء ما من أحد التطبيقات، مثل سجل الشراء الخاص بك، فأنت في الواقع تقدم طلبًا إلى قاعدة البيانات باستخدام استعلامات SQL، وهو أمر يوجه قاعدة البيانات لتنفيذ إجراء معين.

في محاولة لجعل تفاعلات الويب سلسة، تسمح العديد من مواقع الويب للمستخدمين بإدخال البيانات لإجراء استعلامات SQL. يمكن أن يتضمن ذلك أشياء مثل مصطلحات البحث أو أسماء المستخدمين أو تفاصيل الدفع.

خذ بعين الاعتبار مثال موقع التجارة الإلكترونية. سيكون استعلام SQL بسيط لعرض سجل الطلبات الخاص بك من قاعدة البيانات مع جدول "الطلبات" (o) وجدول "المنتجات" (p) كما يلي:

حدد o.order_id، o.order_date، p.product_name، p.price

من أوامر س

الانضمام إلى المنتجات p على o.product_id = p.product_id

أين o.user_id = 12345؛

يقوم كود SQL هذا باختيار معرف الطلب والتاريخ من جدول الطلبات، بالإضافة إلى اسم المنتج والسعر من جدول المنتج لمعرف المستخدم 12345 من قاعدة بيانات موقع الويب. عادةً ما يعتمد المعرف على المدخلات من المستخدم. تنشأ المشاكل عندما لا يتم فحص المدخلات والتحكم فيها بشكل صحيح. يستغل المهاجمون هذه الثغرة الأمنية لتنفيذ هجوم حقن SQL.

وإليك كيف تتكشف عادة.

- تحديد حقول الإدخال الضعيفة: يبدأ المهاجمون بالعثور على حقول الإدخال في تطبيق الويب حيث يمكنهم إدخال تعليمات برمجية ضارة. يرسلون قيمًا مختلفة ويرون كيف يستجيب التطبيق. لمعرفة ما إذا كان. إذا لم يتحقق التطبيق من صحة إدخال المستخدم أو يصححه بشكل صحيح، فسيقوم التطبيق بمعالجة إدخاله كرمز SQL. يتم استخدام هذه الثغرة الأمنية المحتملة لإدخال التعليمات البرمجية.

- إدخال التعليمات البرمجية عبر إدخال المستخدم: بعد فهم كيفية تعامل التطبيق مع الإدخال، يقوم المهاجمون بإنشاء حمولة، وهي عبارة عن جزء من تعليمات برمجية SQL ضارة تستفيد من الثغرة الأمنية. يتضمن ذلك إضافة أحرف تحكم SQL مثل علامة الاقتباس المفردة (') أو علامة الاقتباس المزدوجة (') أو يساوي (=) لتغيير بنية استعلام SQL. يتيح استخدام أحرف التحكم هذه مع أوامر SQL الشائعة مثل SELECT وFROM للمهاجمين الوصول إلى البيانات أو استردادها من خادم قاعدة البيانات.

ثم يرسلون بعد ذلك مدخلات مصممة خصيصًا مع الطلبات المشروعة، مما يخدع التطبيق ويدفعه إلى التعامل مع التعليمات البرمجية المشبوهة باعتبارها جزءًا مشروعًا من الاستعلام. - التنفيذ: تقوم قاعدة البيانات، غير المدركة للهجوم، بمعالجة الاستعلام وتنفيذ التعليمات البرمجية المحقونة كما لو كان طلبًا شرعيًا.

- الاستغلال: اعتمادًا على نية المهاجم، قد يقوم كود SQL الذي تم إدخاله باسترداد بيانات حساسة، أو تعديل المعلومات أو حذفها، أو حتى منح الوصول غير المصرح به. يؤدي هذا إلى تعريض أمان التطبيق للخطر، ومن المحتمل أن يؤدي إلى كشف معلومات حساسة.

مثال على حقن SQL

خذ بعين الاعتبار تطبيق ويب يستخدم معلمة URL لجلب تفاصيل المنتج بناءً على معرف المنتج، مثل هذا:

http://example.com/products?id=1

قد يحاول أحد المهاجمين إدخال تعليمات برمجية SQL ضارة لإحداث خطأ واسترداد معلومات مثل هذا: http://example.com/products?id=1' OR 1=1; -

إذا فشل التطبيق في التحقق من صحة إدخال المستخدم وتصحيحه بشكل مناسب، فيمكن معالجة استعلام SQL على النحو التالي:

اختر * من المنتجات حيث أو 1=1؛ - - '؛

في هذه الحالة، تم تصميم الاستعلام الأصلي لاسترداد منتج بالمعرف 1، لكن إدخال المهاجم يعدل الاستعلام لإرجاع كافة المنتجات بسبب إضافة 1=1 والواصلة المزدوجة الملحقة (- -). إنه يبطل الاقتباس الفردي الأصلي ويؤدي إلى عواقب عرض جميع تفاصيل المنتج أو الكشف عن رسائل الخطأ التي يمكن للمهاجمين استغلالها.

33%

من الثغرات الأمنية الحرجة في تطبيقات الويب في عام 2022 كانت بسبب عمليات حقن SQL.

المصدر: ستاتيستا

إن الانتشار الواسع النطاق لثغرات SQL وجاذبية قاعدة بيانات تطبيقات الويب بكل بياناتها المهمة للأعمال يجعل من حقن SQL أحد أكثر الهجمات الإلكترونية استمرارًا.

المصدر: سبايس ووركس

المصدر: سبايس ووركس

أنواع هجمات حقن SQL

هناك ثلاثة أنواع رئيسية من هجمات حقن SQL بناءً على كيفية استرداد المهاجمين للمعلومات أو تفاعلهم مع قاعدة البيانات:

- SQLi الكلاسيكية أو داخل النطاق

- SQLi الأعمى أو الاستدلالي

- SQLi خارج النطاق

1. SQLi الكلاسيكي أو ضمن النطاق

يعد In-band هو النوع الأكثر شيوعًا لهجوم حقن SQL. يستخدم المتسلل الكلاسيكي نفس قناة الاتصال (داخل النطاق) لإدخال تعليمات برمجية SQL ضارة واسترداد النتائج. الاختلافان الرئيسيان لـ SQLi داخل النطاق هما:

SQLi داخل النطاق القائم على الاتحاد

يستخدم هذا الهجوم عامل التشغيل UNION SQL، المستخدم لدمج البيانات من نتيجة عبارتين أو أكثر من عبارات SELECT. ومن خلال القيام بذلك، يمكن للمهاجمين استرداد البيانات من الجداول التي لا يمكنهم الوصول إليها بشكل مباشر.

SQLi القائم على الأخطاء في النطاق

في هذه التقنية، يقوم المهاجم عمدًا بتشغيل أخطاء في استعلام SQL لاستغلال رسائل الخطأ التي ترجعها قاعدة البيانات. يمكن أن تكشف الأخطاء معلومات قيمة حول بنية قاعدة البيانات، وأسماء الجداول، وأسماء الأعمدة، وأحيانًا البيانات نفسها. يمكن أيضًا تنفيذ SQLi المستند إلى الأخطاء باعتباره SQLi خارج النطاق.

2. الاستدلال (أعمى) SQLi

في SQLi الأعمى، لا يستطيع المهاجم رؤية نتائج هجومه بشكل مباشر. وبدلاً من ذلك، يستنتجون المعلومات من خلال ملاحظة سلوك التطبيق أو رسائل الخطأ التي تستجيب لاستفساراتهم. يستغرق هذا النوع من الهجمات وقتًا طويلاً حيث يتعين على المتسللين إجراء سلسلة من استعلامات SQL للعثور على الثغرات الأمنية المحتملة لاستغلالها. هناك نوعان مختلفان من SQLi الأعمى هما:

SQLi الأعمى القائم على الوقت

وهنا يطرح المهاجمون استعلامات تجعل قاعدة البيانات تؤخر استجابتها قبل أن تتفاعل. يستنتجون معلومات حول قاعدة البيانات من خلال الاهتمام بوقت الاستجابة.

SQLi الأعمى المنطقي

بالنسبة لـ Boolean Blind SQLi، يستفيد المهاجمون من الطريقة التي يستجيب بها التطبيق لشروط صحيحة أو خاطئة في استعلامات SQL. واستنادًا إلى استجابات تطبيق الويب، فإنها تستنتج معلومات حول قاعدة البيانات، على الرغم من عدم إرجاع أي بيانات من قاعدة البيانات.

3. SQLi خارج النطاق

يؤدي هجوم SQLi خارج النطاق إلى قيام التطبيق بإرسال البيانات إلى نقطة نهاية بعيدة يتحكم فيها المتسللون. يتطلب هجوم مثل هذا أن تتمتع خوادم SQL بميزات معينة، مثل القدرة على بدء طلبات الشبكة الخارجية مثل طلبات بروتوكول نقل النص التشعبي (HTTP).

كيفية منع هجمات حقن SQL: ورقة الغش

يتطلب منع حقن SQL اتباع نهج متعدد الطبقات يشمل ممارسة الترميز الآمن والمراقبة المستمرة. إليك ورقة الغش التي تحتوي على الخطوات الأساسية للمساعدة في الحفاظ على سلامتك من هجمات حقن SQL.

استخدام البيانات المعدة

الدفاع الأساسي ضد هجمات حقن SQL هو عبارة عن عبارات معدة باستعلامات ذات معلمات. تضمن البيانات المعدة معاملة مدخلات المستخدم كبيانات بدلاً من كونها تعليمات برمجية قابلة للتنفيذ.

يقوم المطورون بتجميع أكواد SQL للاستعلامات مقدمًا كقوالب تحتوي على عناصر نائبة لقيم الإدخال من المستخدم. في وقت تنفيذ الاستعلام، تربط العبارات المعدة القيم الفعلية بدلاً من العناصر النائبة. يؤدي هذا إلى إيقاف تنفيذ التعليمات البرمجية الضارة.

تُفضل العبارات المعدة على عبارات SQL الديناميكية. يكتبون استعلامات SQL أثناء وقت التنفيذ، مما يضعفهم ضد هجمات الحقن.

بيانات معدة في لغات البرمجة المشهورة:

فيما يلي توصيات خاصة باللغة لاستخدام البيانات المعدة (الاستعلامات ذات المعلمات) في برمجة قواعد البيانات الشائعة:

- إصدار Java Enterprise (EE): استخدم فئة PreparationStatement من الحزمة java.sql. ربط المعلمات باستخدام طرق مثل setString و setInt وما إلى ذلك.

- Python (SQLite3) : استخدم العناصر النائبة ( ؟ ) في الاستعلامات. ربط المعلمات باستخدام Tuple أو القائمة .

- PHP: استخدم امتداد كائنات بيانات PHP (PDO) . استخدم البيانات المعدة مع العناصر النائبة (:). ربط المعلمات باستخدام bindValue أو bindParam .

- .NET : استخدم كائن MySqlCommand . ربط المعلمات باستخدام Parameters.AddWithValue .

هناك طريقة أخرى لمنع حقن SQL وهي استخدام الإجراءات المخزنة أو مجموعة من أكواد SQL المترجمة مسبقًا والتي يمكن استخدامها مرارًا وتكرارًا.

ممارسة التحقق من صحة المدخلات

يتضمن التحقق من صحة الإدخال التحقق من إدخال المستخدم للتأكد من أنه يلبي معايير محددة قبل المعالجة. تعد القائمة المسموح بها، والمعروفة أيضًا بالقائمة البيضاء، جانبًا رئيسيًا للتحقق من صحة الإدخال. هنا، يتم قبول القيم أو الأنماط الآمنة المحددة مسبقًا فقط كجزء من استعلامات SQL. سيتم رفض أي إدخال لا يطابق المعايير المحددة. وهذا يمنع بشكل فعال المدخلات الخبيثة أو غير المتوقعة من دخول النظام.

استخدم مكتبات رسم الخرائط الارتباطية للكائنات

تعد مكتبات رسم الخرائط الارتباطية للكائنات (ORM) أدوات قيمة للمطورين الذين يعملون مع قواعد البيانات العلائقية. فهي تسمح للمطورين بالتفاعل مع قواعد البيانات باستخدام لغة البرمجة التي يختارونها، وبالتالي تقليل الحاجة إلى كتابة استعلامات SQL الأولية. توفر مكتبات ORM حماية مضمنة ضد هجمات حقن SQL.

تدريب المطورين وفرق تكنولوجيا المعلومات على ممارسات الترميز الآمن. تأكد من إجراء عمليات تدقيق أمنية منتظمة واختبار الاختراق للعثور على نقاط الضعف.

نصيحة: ساعد المبرمجين والمطورين لديك على تعلم البرمجة الآمنة بشكل أسرع باستخدام أدوات التدريب على التعليمات البرمجية الآمنة.

فرض مبدأ الامتياز الأقل

مبدأ الامتياز الأقل يمنح مستخدمي قاعدة البيانات فقط الحد الأدنى من الأذونات المطلوبة للقيام بمهامهم. يؤدي اتباع هذا المبدأ إلى تقليل تأثير هجمات حقن SQL المحتملة، أو أي هجوم إلكتروني، في هذا الشأن. قم أيضًا بتطبيق رقابة صارمة على الوصول إلى قاعدة البيانات الخاصة بك.

نشر جدار حماية تطبيقات الويب (WAF)

يقوم WAF بمراقبة حركة مرور الشبكة الواردة للتطبيقات ويمنع حركة المرور الضارة المحتملة بناءً على قائمة من توقيعات الهجوم المعروفة.

أفضل 5 أدوات لجدار حماية تطبيقات الويب (WAF):

- جدار حماية تطبيق الويب Azure

- أوس واف

- جدار حماية تطبيقات الويب Imperva (WAF)

- كلاود فلير الطيف

- جدار حماية تطبيق ويب Symantec والوكيل العكسي

* فيما يلي حلول WAF الخمسة الرائدة من تقرير الشبكة لصيف 2023 الصادر عن G2.

يستخدم WAF قواعد محددة مسبقًا لاكتشاف الأنماط المشبوهة والحالات الشاذة في حركة المرور الواردة، مثل الكلمات الأساسية لـ SQL والحمولات الضارة. يقوم بتعقيم مدخلات المستخدم والتحقق من صحتها ويحظر الطلبات الضارة أو يقوم بتصفيتها. يساعد هذا في إيقاف استعلامات SQL الخطيرة عند دخولها إلى النظام.

تتكيف WAFs الحديثة مع أساليب الهجوم الجديدة باستخدام التعلم الآلي.

أدوات أمنية أخرى لمنع هجوم حقن SQL

بالإضافة إلى WAF، تعمل العديد من منصات الأمان الأخرى على إعاقة هجمات حقن SQL.

- تبحث أدوات فحص الثغرات الأمنية عن نقاط الضعف المعروفة وغير المعروفة في تطبيقات الويب.

- تقوم أدوات اختبار أمان التطبيقات الثابتة (SAST) وبرنامج تحليل التعليمات البرمجية الثابتة بالعثور على الثغرات الأمنية دون تنفيذ التعليمات البرمجية فعليًا.

- يحاكي برنامج اختبار أمان التطبيقات الديناميكي الهجمات على التطبيقات قيد التشغيل ويحدد نقاط الضعف.

- تقوم أنظمة كشف التسلل ومنعه وبرامج الطب الشرعي الرقمي بالتحقيق في الحالات الشاذة والهجمات على التطبيقات في الوقت الفعلي.

حراسة حصون البيانات الخاصة بك

تشكل هجمات حقن SQL تهديدًا خطيرًا لأمن تطبيقات الويب. تخاطر الشركات بفقدان البيانات القيمة وخصوصية المستخدم وسمعتها الجيدة إذا نجحت الهجمات.

على الرغم من عدم وجود حل واحد يضمن الأمان المطلق ضد حقن SQL، إلا أن الجمع بين التدابير الوقائية التي تحدثنا عنها هنا يقلل بشكل كبير من فرصة الهجمات. يجب على مطوري الويب ومسؤولي قواعد البيانات استخدام دفاعات صارمة وتحصين تطبيقات الويب الخاصة بهم ضد الاستغلال المحتمل.

هل تريد حلاً شاملاً لتأمين موقع الويب الخاص بك؟ استكشف برامج أمان الويب وكيف تساعد في مواجهة الهجمات الإلكترونية التي تؤدي إلى اختراق البيانات.