ما هو قرصنة الجلسة وطرق الوقاية

نشرت: 2022-12-20هل تعلم أن أحد المتسللين يمكنه إجراء تحويلات بنكية أو عمليات شراء عبر الإنترنت نيابة عنك دون سرقة معلومات التسجيل الخاصة بك؟

نحن نربط ملفات تعريف الارتباط بالتتبع والإعلانات المزعجة عبر الإنترنت ، ولكنها تخزن أيضًا استعلامات البحث ، مما يسمح لنا بزيارة مواقع الويب دون إدخال اسم مستخدم وكلمة مرور.

ومع ذلك ، إذا اعترض شخص ما ملف تعريف الارتباط ، فقد يؤدي ذلك إلى هجوم إلكتروني كارثي يسمى اختطاف الجلسة ، والذي يمكن أن يعرض بياناتك الحساسة للخطر في أيدي المهاجمين ، ويمكن أن يحدث الكثير من الضرر قبل أن تعرف حتى ما حدث.

دعنا نكتشف ما هو وكيف يمكنك منعه!

ما هو قرصنة الجلسة؟

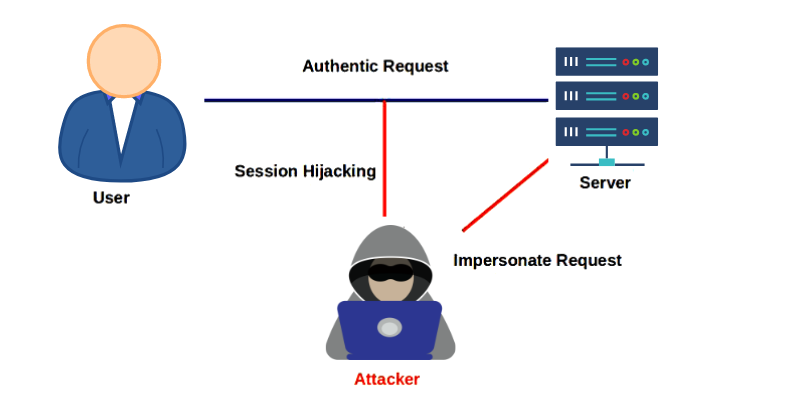

في قرصنة الجلسة ، يعترض المهاجم جلسة عمل محددة بين المستخدم والمضيف ، مثل خادم ويب أو جلسة Telnet أو أي اتصال آخر قائم على TCP. تبدأ الجلسة بمجرد تسجيل الدخول إلى موقع ويب أو تطبيق ، على سبيل المثال ، موقع ويب للشبكات الاجتماعية.

يستمر أثناء وجودك داخل الحساب ، والتحقق من ملف التعريف الخاص بك أو المشاركة في سلسلة رسائل ، وينتهي عند تسجيل الخروج من النظام. ولكن كيف يعرف خادم الويب أن كل طلب تقدمه هو في الواقع منك؟

هذا هو المكان الذي تأتي فيه ملفات تعريف الارتباط. بعد تسجيل الدخول ، تقوم بإرسال بيانات الاعتماد الخاصة بك إلى خادم الويب. يؤكد هويتك ويمنحك معرف الجلسة باستخدام ملف تعريف ارتباط سيتم إرفاقه بك طوال مدة الجلسة. لهذا السبب لا تقوم بتسجيل الخروج من التطبيق في كل مرة تقوم فيها بزيارة الملف الشخصي لشخص ما ولماذا يتذكر المتجر عبر الإنترنت ما قمت بوضعه في عربة التسوق الخاصة بك حتى إذا قمت بتحديث الصفحة.

ولكن يمكن للمهاجمين اختطاف الجلسة إذا استخدموا تقنيات خاصة لإدارة الجلسة أو سرقوا ملف تعريف الارتباط الخاص بك. وبالتالي ، يمكن أن يخدع خادم الويب في الاعتقاد بأن الطلبات تأتي من المستخدم المرخص لك.

اشتهرت ظاهرة اختطاف الجلسات في أوائل العقد الأول من القرن الحادي والعشرين ، لكنها لا تزال إحدى أكثر الطرق شيوعًا التي يستخدمها المخترقون.

ومن الأمثلة الحديثة على ذلك مجموعة Lapsus $ ، التي أصبحت جزءًا من قائمة FBI الأكثر طلبًا هذا العام. يستخدم عدوى InfoStealer Maleware لاختطاف الجلسة.

وبالمثل ، فإن GenesisStore هو متجر للدعوة فقط تديره مجموعة تحمل نفس الاسم وتبيع بيانات ملفات تعريف الارتباط المخترقة ، وتتجاوز قائمتها أكثر من 400000 روبوت.

أنواع التقاط الجلسات

يمكن تقسيم اختطاف الجلسة إلى فئتين رئيسيتين ، حسب رغبة الجاني.

نشط: في هجوم نشط ، يتولى المهاجم جلستك ، وبالتالي يأخذ اتصال العميل الشرعي بالمورد. اعتمادًا على موقع الجلسة ، يمكن للمتسلل إجراء عمليات شراء عبر الإنترنت أو تغيير كلمات المرور أو استرداد الحسابات. من الأمثلة الشائعة للهجوم النشط هجوم القوة الغاشمة أو XSS أو حتى DDoS.

سلبية : في الهجوم السلبي ، لا يتولى المهاجم السيطرة على الجلسة أو يغيرها. بدلاً من ذلك ، يراقبون بهدوء حركة مرور البيانات بين جهازك والخادم ، ويجمعون جميع المعلومات الحساسة. عادةً ما يتم استخدام انتحال بروتوكول الإنترنت وإدخال البرامج الضارة لتنفيذ هجمات الحقن السلبي.

كيف يعمل قرصنة الجلسة؟

HTTP هو بروتوكول عديم الحالة ، مما يعني أن الخادم لا يحتوي على ذاكرة لتشغيل العميل. يتزامن كل طلب HTTP جديد مع وحدة عمل جديدة ، أو بعبارة أكثر بساطة ، يقدم الخادم الصفحات للعميل دون تذكر طلبات العميل السابقة.

ومع ذلك ، عندما نتصفح الويب ، فإننا ندرك أن التطبيقات تعرف بشكل مثالي من هو العميل (حتى بشكل جيد جدًا!). بفضل "ذاكرة" الخادم هذه ، من الممكن إنشاء مناطق محجوزة حديثة من مواقع الويب والبنوك عبر الإنترنت وخدمات بريد الويب وما إلى ذلك.

للقيام بذلك ، وُلد ملحق يجعل بروتوكولًا عديم الحالة مثل HTTP بحالة: ملفات تعريف الارتباط.

الجلسات ذات الجلسات

بمجرد تسجيل الدخول ، تقوم تطبيقات الويب التي تستخدم الجلسة ذات الحالة الخاصة بإسقاط ملف تعريف ارتباط الجلسة. هذا يعني أنهم يعتمدون على ملف تعريف الارتباط هذا لتتبع العميل. يوجد داخل ملف تعريف الارتباط رمز فريد يسمح بالتعرف على العميل ، على سبيل المثال:

SESSIONID=ACF3D35F216AAEFC

سيكون أي شخص لديه معرّف أو رمز الجلسة الفريد المذكور أعلاه هو العميل المصادق عليه للخادم. إذا تمكن المهاجم من الحصول على هذا المعرف ، كما هو موضح في الصورة أدناه ، فيمكنه استغلال الجلسة التي تم التحقق من صحتها في البداية لضحيته إما عن طريق استنشاق جلسة مشروعة أو حتى تولي الجلسة بالكامل. عادةً ما يتم تضمين هذا المعرف في عنوان URL أو في أي حقل مخفي لأي نموذج أو في ملفات تعريف الارتباط.

جلسات عديمي الجنسية

مع تطور الويب ، ظهرت حلول لإدارة "ذاكرة" الخادم دون استخدام ملفات تعريف الارتباط للجلسة. في تطبيق ويب حيث يتم فصل الواجهة الأمامية والخلفية جيدًا ويتحدثان فقط عبر واجهة برمجة التطبيقات ، قد يكون أفضل حل هو JWT (JSON Web Token) ، وهو رمز موقّع يسمح للواجهة الأمامية باستهلاك واجهات برمجة التطبيقات التي توفرها الواجهة الخلفية.

عادةً ما يتم حفظ JWT في جلسة التخزين بالمتصفح ، وهي منطقة ذاكرة يحتفظ بها العميل نشطة حتى يتم إغلاق علامة التبويب. وبالتالي ، يؤدي فتح علامة تبويب جديدة إلى إنشاء جلسة جديدة (على عكس ما يحدث مع ملفات تعريف الارتباط).

تتيح لك سرقة رمز تعريف العميل سرقة جلسة المستخدم وبالتالي تنفيذ هجوم لاختطاف الجلسة. ولكن كيف تسرق هذا الرمز المميز؟

حاليًا ، الطرق الأكثر استخدامًا من قبل المتسللين هي:

# 1. الاصطياد الجانبي للجلسة

تستخدم هذه الطريقة شبكات غير آمنة لمعرفة معرّف الجلسة. يستخدم المهاجم الاستنشاق (برنامج خاص) وعادة ما يستهدف شبكات Wi-Fi العامة أو مواقع الويب التي لا تحتوي على شهادة SSL ، والمعروفة بضعف الأمان.

# 2. تثبيت الجلسة

يستخدم الضحية معرف الجلسة الذي أنشأه المهاجم. يمكنه القيام بذلك عن طريق هجوم تصيد (عبر رابط ضار) يقوم "بإصلاح" معرف الجلسة الخاص بك.

# 3. القوة الغاشمة

الطريقة الأكثر استهلاكا للوقت والأكثر فاعلية. أثناء هذا الهجوم ، لا يسرق المخترق ملفات تعريف الارتباط الخاصة بك. بدلاً من ذلك ، يحاول كل تركيبة ممكنة لتخمين معرف الجلسة الخاص بك.

# 4. XSS أو البرمجة النصية عبر المواقع

يستغل المخترق الثغرات الأمنية في مواقع الويب أو التطبيقات لإدخال تعليمات برمجية ضارة. عندما يزور المستخدم الموقع ، يتم تنشيط البرنامج النصي ويسرق ملفات تعريف الارتباط الخاصة بالمستخدم ويرسلها إلى المهاجم.

# 5. حقن البرامج الضارة

يمكن للبرامج الضارة تنفيذ إجراءات غير مصرح بها على جهازك لسرقة المعلومات الشخصية. وغالبًا ما يتم استخدامه أيضًا لاعتراض ملفات تعريف الارتباط وإرسال المعلومات إلى المهاجم.

# 6. إب خداع

يغير مجرم الإنترنت عنوان IP المصدر لحزمته ليبدو وكأنه قادم منك. بسبب عنوان IP المزيف ، يعتقد خادم الويب أنه أنت ، ويتم اختراق الجلسة.

كيف تمنع اختطاف الجلسة؟

تنحصر إمكانية اختطاف الجلسة عادةً في أمان مواقع الويب أو التطبيقات التي تستخدمها. ومع ذلك ، هناك خطوات يمكنك اتخاذها لحماية نفسك:

- تجنب شبكة Wi-Fi العامة ، حيث تعتبر النقاط الساخنة المجانية مثالية لمجرمي الإنترنت. عادة ما يكون لديهم مستوى أمان ضعيف ويمكن للمتسللين خداعهم بسهولة. ناهيك عن أنهم دائمًا ما يكونون مليئين بالضحايا المحتملين الذين تتعرض حركة بياناتهم للخطر باستمرار.

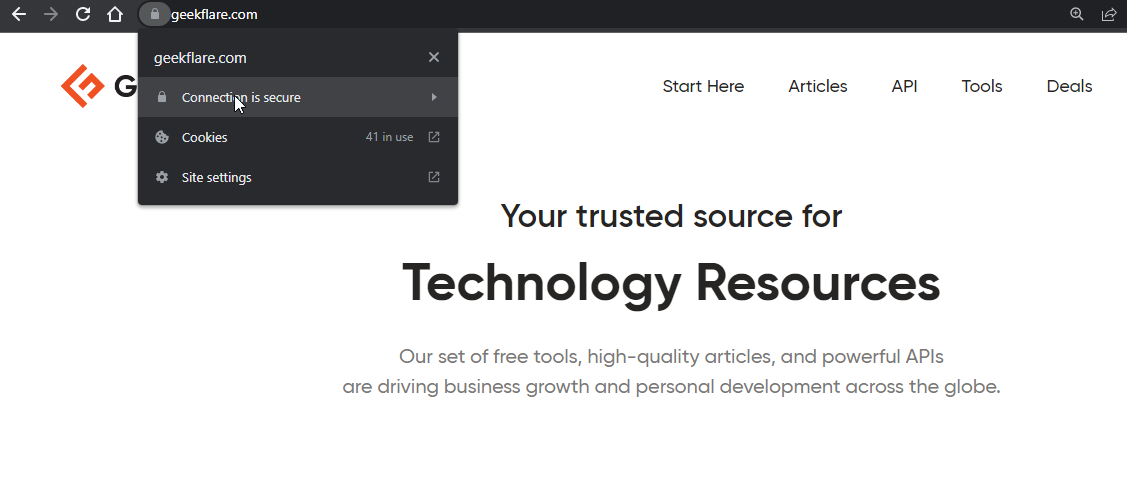

- أي موقع لا يستخدم شهادة SSL يجعلك عرضة للخطر ، لأنه لا يمكنه تشفير حركة المرور. تحقق مما إذا كان الموقع آمنًا بالبحث عن قفل صغير بجوار عنوان URL.

- قم بتثبيت تطبيق لمكافحة البرامج الضارة لاكتشاف وحماية جهازك من البرامج الضارة والفئران التي يمكنها سرقة المعلومات الشخصية.

- تجنب تنزيل البرامج الضارة باستخدام متاجر التطبيقات الرسمية أو مواقع الويب لتنزيل التطبيقات.

- إذا تلقيت رسالة تطلب منك النقر فوق ارتباط غير مألوف ، فلا تفعل ذلك. قد يكون هذا هجوم تصيد يمكن أن يصيب جهازك ويسرق المعلومات الشخصية.

يمكن للمستخدم فعل القليل ضد هجوم اختطاف الجلسة. على العكس من ذلك ، يمكن للتطبيق أن يلاحظ أن جهازًا مختلفًا قد تم توصيله بنفس معرف الجلسة. وبالاعتماد على ذلك ، يمكنك تصميم استراتيجيات التخفيف مثل:

- إقران كل جلسة ببعض البصمات الفنية أو خصائص الجهاز المتصل لاكتشاف التغييرات في المعلمات المسجلة. يجب حفظ هذه المعلومات في ملف تعريف الارتباط (للجلسات ذات الحالة) أو JWT (للجلسات عديمة الحالة) ، مشفرة تمامًا.

- إذا كانت الجلسة قائمة على ملف تعريف الارتباط ، فقم بإسقاط ملف تعريف الارتباط باستخدام السمة HTTPOnly لجعله غير قابل للوصول في حالة هجوم XSS.

- قم بتكوين نظام كشف التسلل (IDS) أو نظام منع التطفل (IPS) أو حل مراقبة الشبكات.

- تقوم بعض الخدمات بإجراء فحوصات ثانوية على هوية المستخدم. على سبيل المثال ، يمكن لخادم الويب التحقق مع كل طلب من أن عنوان IP الخاص بالمستخدم يطابق آخر عنوان تم استخدامه أثناء تلك الجلسة. ومع ذلك ، فإن هذا لا يمنع الهجمات من شخص يشارك نفس عنوان IP وقد يكون محبطًا للمستخدمين الذين قد يتغير عنوان IP الخاص بهم أثناء جلسة التصفح.

- بدلاً من ذلك ، ستغير بعض الخدمات قيمة ملف تعريف الارتباط مع كل طلب. هذا يقلل بشكل كبير من النافذة التي يمكن للمهاجم أن يعمل فيها ويسهل تحديد ما إذا كان الهجوم قد حدث ولكن يمكن أن يتسبب في مشاكل فنية أخرى.

- استخدم حلول مصادقة متعددة العوامل (MFA) مختلفة لكل جلسة مستخدم.

- حافظ على تحديث جميع الأنظمة بأحدث التصحيحات وتحديثات الأمان.

التعليمات

يتضمن اختطاف الجلسات التظاهر بأنك المستخدم ، بينما ينطوي الانتحال على استبدال المستخدم. على مدى السنوات القليلة الماضية ، بدأ بعض المحللين الأمنيين في وصف الأخير بأنه نوع من اختطاف الجلسات.

الكلمات الأخيرة

تعد Session Hijacking طريقة يمكن للمتسلل من خلالها الاتصال بخادم متظاهرًا بأنه مستخدم حقيقي ، وذلك باستخدام رمز الجلسة أو ملف تعريف الارتباط. ازداد تواتر هجمات اختطاف الجلسات في السنوات الأخيرة ؛ لذلك ، أصبح من المهم بشكل متزايد فهم مثل هذه الهجمات واتباع التدابير الوقائية. ومع ذلك ، كما تتطور التكنولوجيا ، أصبحت الهجمات أكثر تعقيدًا ؛ لذلك ، من الضروري إنشاء استراتيجيات فعالة للتخفيف من اختطاف الجلسة.

قد تكون مهتمًا أيضًا بمعرفة قيمة بياناتك على الويب المظلم.