أفضل 8 أدوات لإدارة الوصول إلى الهوية (IAM)

نشرت: 2022-12-30هل تعطي الأولوية لأمن أصول تكنولوجيا المعلومات على أي شيء آخر في مؤسستك؟ بعد ذلك ، تحتاج إلى أفضل أدوات إدارة الوصول إلى الهوية الموضحة هنا.

في المشهد الرقمي اليوم ، يعد الأمن هو الشغل الشاغل لأي عمل تجاري. يطور المتسللون تقنيات وأدوات جديدة لسرقة البيانات من الشركات وبيعها على شبكة الإنترنت المظلمة.

سيجعلك المتسللون القاسيون يدفعون ملايين الدولارات كفدية عن طريق الاستيلاء على البنية التحتية لتكنولوجيا المعلومات بالكامل ، بما في ذلك قواعد البيانات الهامة التي يمكن أن تؤذي آلاف المستخدمين.

وبالتالي ، تستخدم الشركات أدوات IAM قوية إلى جانب سياسات أمان البيانات وكلمات المرور الصارمة كمورد احتياطي لأمن بيانات الأعمال.

ما هي إدارة الوصول إلى الهوية (IAM)؟

إدارة الوصول إلى الهوية (IAM) عبارة عن مجموعة من التطبيقات والسياسات والأدوات التي تشرف على وتحافظ وتحدد أي موظف أو صاحب مصلحة لديه حق الوصول إلى الأصول الرقمية.

بالنسبة للشركات ، فإن الأصول الرقمية هي في الأساس خوادم التطبيقات ، وقواعد بيانات العملاء ، وأدوات تخطيط موارد المؤسسات ، وتطبيقات الفوترة ، وتطبيقات الدفع ، وبيانات رواتب الموظفين ، والمزيد.

في DevSecOps ، يعني الوصول إلى الأصول الرقمية التحقق من مستودعات الرموز ، والوصول إلى خطوط أنابيب CI / CD ، وقواعد المعرفة الخارجية والداخلية ، والأنظمة الأساسية كخدمة ، والشبكات الداخلية ، وسجلات البرامج ، وقنوات الاتصال التجارية.

باختصار ، يجب أن تتحكم أنت أو مسؤول الأمن السيبراني في الوصول إلى كل مورد رقمي يعتمد عليه عملك في عمليات لا تشوبها شائبة.

الحاجة لإدارة الوصول إلى الهوية (IAM)

أولاً ، تحتاج إلى IAM لتعيين الوصول إلى تطبيقات وموارد الأعمال للموظفين الحاليين والجدد. في بضع نقرات ، يمكنك إبطال وصول شخص ما من تخطيط موارد المؤسسات أو منح حق الوصول إذا لزم الأمر.

تمكّنك IAMs من أن تصبح أكثر نشاطًا في أمن الأعمال من رد الفعل. ليس من الجيد تطبيق سياسات الأمان بشكل صارم في مؤسسة بعد التعرض لضربة من خروقات البيانات وخسائر الإيرادات.

بدلاً من ذلك ، يجب عليك فرض سياسات أمان البيانات والتحكم في الوصول من اليوم الأول لتجنب الخسائر المالية والسمعة.

الأسباب الأخرى الملحوظة للحصول على حل IAM هي:

- اجعل أمان عملك قابلاً للتطوير باستخدام تطبيق سحابي يمكنه تتبع ما بين 10 إلى آلاف الموظفين الذين يصلون إلى الخوادم ، وقواعد الرموز ، وحزم الحاويات ، وبيانات العملاء ، وطرق الدفع ، وما إلى ذلك ، بشكل مستمر.

- أوقف خروقات البيانات عند النقطة التي تبدأ فيها وبالتالي احتواء الموقف قبل تدخل وسائل الإعلام والجمهور والمستثمرين.

- تجنب إهدار التراخيص وتخصيص الموارد من خلال إجراء مسح ضوئي دائمًا لمثل هذه الأصول التجارية. ثم قم بتخصيص الموارد المطلوبة بشكل ديناميكي لتوفير المال والحفاظ على بيانات الأعمال من الوقوع في الأيدي الخطأ.

كيف تعمل إدارة الوصول إلى الهوية؟

لحماية بيانات الأعمال ، يعمل حل IAM من خلال توفير وظائف وأدوات الأمان التالية:

# 1. الدخول الموحد

يوفر حل IAM وصولاً سلسًا إلى جميع تطبيقات الأعمال والحسابات عبر البريد الإلكتروني للمؤسسة. لا يحتاج الموظفون إلى تذكر الكثير من حسابات المستخدمين وكلمات المرور.

# 2. السجل والتدقيق والتقرير

سجّل كل إجراء على البنية التحتية لتكنولوجيا المعلومات لديك وأبلغك بالبيانات من أي حادث أمني حديث ، وأحداث إعادة تعيين كلمة المرور ، وطلبات تسجيل الدخول من الشبكات الخارجية ، والمزيد.

# 3. ترخيص المستخدم

يمنع المستخدمين من إجراء تغييرات غير مسموح بها في الأنظمة والتطبيقات ومواقع الويب الخاصة بك عن طريق السماح بإجراءاتهم بانتظام عن طريق فحص قاعدة بيانات حساب المستخدم بحثًا عن أي تغييرات حديثة.

# 4. مصادقة المستخدم

تفرض IAM مصادقة أمنية في كل مرة يسجل فيها الموظف الدخول إلى أنظمة عملك. يمكن أن يوفر كلمات المرور ونصوص الهاتف المحمول والوصول المستند إلى مفتاح الأمان المادي و CAPTCHA والمزيد. كما أنه يدفع المستخدم لتغيير كلمات المرور وبيانات الاعتماد الأخرى بشكل دوري.

# 5. توفير أذونات المستخدم وإبطالها

بمجرد إنشاء حساب مستخدم في أداة IAM ، فإنها توفر الوصول إلى أنظمة أعمال محددة اعتمادًا على الدور أو التعيين. يمكن لأدوات IAM توجيه طلبات التوفير هذه من خلال العديد من المديرين لضمان الموافقات متعددة النقاط.

علاوة على ذلك ، يؤدي حذف مستخدم واحد من IAM على الفور إلى إزالة التطبيق السابق والوصول إلى قاعدة البيانات. يحدث ذلك في الوقت الفعلي ، وتقوم الأداة بإغلاق أحد الموظفين حتى لو كان يعمل بنشاط على أحد التطبيقات.

# 6. إدارة مستخدمي النظام

تتكامل أدوات IAM مع جميع قواعد بيانات الأعمال والتطبيقات والخوادم وأجهزة سطح المكتب الافتراضية والتخزين السحابي. تحتاج فقط إلى إنشاء ملف تعريف مستخدم واحد في أداة IAM ، وسيحصل الشخص المعني على التطبيق والوصول إلى البيانات الذي توفره.

كيف تساعدك أداة إدارة الوصول إلى الهوية؟

تساعد أداة IAM الفعالة عملك بالطرق التالية:

- قدم مصدرًا واحدًا للحقيقة لكل شيء يتعلق بالبيانات الرقمية وأمن الأصول

- اسمح لموظف جديد ببدء العمل في اليوم الأول من خلال توفير تصاريح الأمان بنقرة قليلة

- حماية بيانات العمل من خلال إلغاء وصول الموظفين الذين يغادرون الشركة على الفور

- تنبيهك بالحوادث الأمنية حتى تتمكن من اتخاذ الإجراءات اللازمة قبل التعرض لأضرار جسيمة

- منع الإزعاج الناجم عن المبلغين عن المخالفات والتهديدات الداخلية

- منع الإجراءات الشاذة من قبل الموظفين أو البائعين الخارجيين من خلال اكتشاف السلوك المشبوه باستخدام الذكاء الاصطناعي (AI) والتعلم الآلي (ML).

بعد ذلك ، سنناقش الميزات التي يجب البحث عنها في أداة IAM.

ميزات أداة IAM

عند شراء أداة IAM ، تأكد من أنها تأتي مع الميزات التالية التي يجب توفرها:

- لا ينبغي أن تكون تكلفة الملكية في الجانب الأعلى.

- يجب أن تقدم الأداة فوترة تستند إلى حساب المستخدم. ستدفع أقل عند إنشاء عدد قليل من الحسابات. ستدفع أكثر عند إنشاء المزيد من الحسابات. ويجب أن يكون هناك خصم كبير لإدارة الحسابات الجماعية.

- يجب أن يقدم حل IAM الميزات القياسية الست. هذه هي تسجيل الدخول الفردي ، وإعداد التقارير ، والمصادقة ، والتفويض ، وتوفير الأذونات ، ولوحة معلومات الإدارة.

- يجب أن تتبع الأداة نهج تخويل عدم الثقة.

- يجب أن يتم اختيار نظام المصادقة بشكل عشوائي لإبلاغ المستخدمين بمسؤوليات أمن البيانات الخاصة بهم.

الآن بعد أن اكتشفت أساسيات مفهوم إدارة الوصول إلى الهوية ، ابحث أدناه عن بعض الأدوات المثالية لأي عمل تجاري رقمي:

AWS Identity and Access Management

إذا كنت تستضيف تطبيقات السحابة وقواعد البيانات ومشاريع التحليلات على Amazon Web Services ، فإن AWS IAM هو الحل المثالي لحماية بيانات الأعمال. يقدم العديد من الميزات ، ولكن الميزات التالية لها أهمية قصوى:

- محلل الوصول IAM

- مركز الهوية IAM

- إدارة حساب IAM أو أدوار المستخدم

- إدارة أذونات IAM مثل التوفير والإلغاء

- مصادقة متعددة العوامل لأمان صارم للبيانات والمساءلة

يجب عليك استخدام AWS IAM إذا شعرت بالحاجة إلى ما يلي في عملك:

- عيّن أذونات دقيقة واستخدم سمات مثل الدور والفريق والموقع وما إلى ذلك لتوفير الحساب

- حسابات التحكم واحدًا تلو الآخر أو مجمعة

- قم بتنفيذ ممارسات أمان البيانات عبر المؤسسة ببضع نقرات

- حافظ على سياسة الامتياز الأقل لتطبيقات وبيانات الأعمال

تقدم AWS موارد مكثفة حول تنفيذ وتشغيل AWS IAM. وبالتالي ، يمكنك التعلم بسرعة والبدء في أي وقت من الأوقات.

Okta IAM

إذا كنت تبحث عن حل شامل لإدارة الهوية وتوفير الخدمة المستندة إلى الهوية ، فجرّب Okta. لديها أكثر من 7000 تكامل لتطبيق الأعمال. يعمل فريق إدارة تكامل Okta أيضًا بنشاط مع مشاريع تطوير التطبيقات التي ستصدر تطبيقات في المستقبل.

تتضمن ميزات IAM الرئيسية العديد من الوظائف ، بما في ذلك ما يلي:

- تسجيل الدخول العام

- علامة واحدة على

- بدون كلمة مرور

- أسلوب العائالت المتعددة التكيفي

- إدارة دورة الحياة

- سير العمل

- حوكمة الهوية

لدى Okta خدمتان مختلفتان في مشهد إدارة الوصول إلى الهوية. الحل الأول هو خدمة العملاء. إذا كنت تقدم خدمات SaaS للمستخدمين النهائيين ، أو تستضيف منصات فيديو OTT ، أو مواقع الويب القائمة على الاشتراك ، أو محتوى الويب خلف نظام حظر الاشتراك غير المدفوع ، فيمكنك استخدام هوية العميل بواسطة Okta.

علاوة على ذلك ، يمكنك استخدام Workforce Identity Cloud للسماح للموظفين والموردين والعملاء والمتعاونين والمستقلين بالوصول إلى أصول عملك على السحابة أو خارجها.

ManageEngine

تُعد ManageEngine AD360 من Zoho أداة IAM متكاملة تتيح لمشرفي أمان تكنولوجيا المعلومات تعديل هويات المستخدم وتوفيرها وإبطالها. يتيح لك التحكم في وصول المستخدم إلى موارد الشبكة على الخوادم العامة أو الخاصة أو المختلطة أو المحلية.

يمكنك القيام بكل ما سبق عبر خوادم Exchange والدليل النشط المحلي وتطبيقات السحابة من برنامج مركزي أو لوحة معلومات على الويب.

باختصار ، يمنح ManageEngine AD360 موظفيك على كشوف المرتبات وخارجها وصولاً سريعًا إلى التطبيقات ، وتخطيط موارد المؤسسات ، وبيانات العملاء ، ومواقع wiki للأعمال ، وما إلى ذلك ، في بضع دقائق. بعد ذلك ، يمكنك إبطال الوصول عند مغادرتهم الشركة أو إذا اعتبرت أن الوصول لم يعد مطلوبًا لهذا الموظف المعين.

SailPoint IAM

يعتمد حل IAM من SailPoint على نظام IAM أساسي يتم التحكم فيه عن طريق التكامل والأتمتة والذكاء. حول نظام إدارة الوصول إلى الهوية الأساسي ، هناك ميزات فرعية.

تضمن هذه الوحدات الفرعية أن حل IAM الخاص بعملك يعمل 24 * 7 دون فشل. بعض الميزات الفرعية البارزة كما هو مذكور أدناه:

- إدارة أدوات SaaS

- التزويد الآلي وإلغاء حسابات المستخدمين

- توصيات الوصول القائمة على الذكاء الاصطناعي

- سير عمل IAM

- تحليلات البيانات والوصول إلى الرؤى

- الشهادات الرقمية للوصول إلى التطبيقات وقراءة الملفات وما إلى ذلك

- إدارة كلمات المرور وإعادة تعيينها وإدراجها في القائمة السوداء

- إدارة الوصول إلى الملفات والمستندات

- تلبية طلبات الوصول

تقدم SailPoint حلول IAM لمختلف قطاعات الصناعة مثل الرعاية الصحية والتصنيع والبنوك والحكومة والتعليم والمزيد.

تقدم أدوات IAM خدمات مريحة مثل تنفيذ الثقة الصفرية ، مما يجعل البنية التحتية لتكنولوجيا المعلومات لديك فعالة ، والامتثال للوائح ، وتأمين الموارد في أي مكان وفي أي وقت.

حلول Fortinet IAM

توفر Fortinet IAM Solutions وظائف الأمان اللازمة لتأكيد هويات الموظفين والعملاء والموردين والأجهزة عند دخولهم شبكة الإنترانت أو شبكة الإنترنت الخاصة بك.

ميزاتها ومزاياها الحيوية كما هو مذكور أدناه:

- إنه يتأكد من أن المستخدمين المعتمدين والمصرح لهم والمصدق عليهم بشكل صحيح يمكنهم الوصول إلى موارد عملك على السحابة أو خارجها

- تضمن المصادقة متعددة العوامل أن المستخدم الأصلي يصل إلى الموارد المسموح بها. في حالة حدوث أي خرق للبيانات ، فأنت تعرف بمن تتصل.

- يضمن Fortinet SSO وصولاً سلسًا إلى البنية التحتية لتكنولوجيا المعلومات دون تذكر أي كلمة مرور. يستخدم دعم SAML و OIDC و 0Auth و API.

- تدعم Fortinet IAM سياسات إحضار جهازك الخاص (BYOD) وحسابات الضيوف والوصول المخصص وغير ذلك الكثير.

JumpCloud IAM

يساعدك JumpCloud على تقليل تكلفة ملكية حل IAM بأرقام متعددة عبر الجهاز الموحد وحل IAM. من خلال خدمتها ، فإنك تقلل النفقات العامة وتعقيد نظام IAM وتضمن أيضًا أنك تتعامل مع عدد أقل من بائعي تكنولوجيا المعلومات.

بمجرد إعداد حلولها ، يمكنك السماح للموظفين والمتدربين والعملاء وأصحاب المصلحة والبائعين والزوار بالوصول إلى البنية التحتية لتكنولوجيا المعلومات عبر منطق الأعمال التالي:

- امنح حق الوصول إلى أي مورد أو حدده

- امنح حق الوصول من أي موقع أو حدده

- توفير الوصول بهوية مادية أو رقمية

- الموافقة على الوصول من السحابة

- امنح حق الوصول إلى أجهزة أو برامج موثوقة

تتيح لك أداة IAM الخاصة به إدارة العمليات وسير العمل والأجهزة والأشخاص من تطبيق ويب واحد مستضاف على دليل مفتوح تحتفظ به JumpCloud.

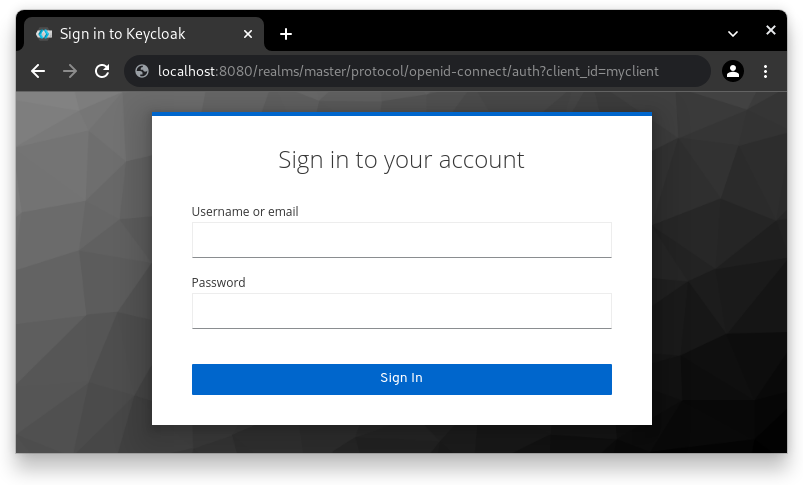

Keycloak مفتوحة المصدر IAM

Keycloak هو منتج IAM مفتوح المصدر يخضع لتطوير مستمر مع منح ورعاية من Red Hat. إذا كان عملك يحتاج إلى حلول IAM مطورة خصيصًا ولا تقدمها الشركات الأخرى ، فيمكنك تجربة Keycloak.

ميزاته البارزة على النحو التالي:

- Keycloak SSO لعمليات تسجيل الدخول وتسجيل الخروج للعديد من التطبيقات في مؤسسة أو نظام أساسي واحد

- قم بإنشاء صفحات تسجيل دخول اجتماعية للسماح للمستخدمين باستخدام الخدمات السحابية الخاصة بك باستخدام حساب Google و GitHub و Facebook

- يمكنك إنشاء حل IAM الخاص بك باستخدام قاعدة بيانات Keycloak وقاعدة البيانات الارتباطية الخاصة بك

- يمكنك دمج حل IAM هذا مع خوادم Active Directory وبروتوكول الوصول الخفيف إلى الدليل (LDAP)

الخادم الخاص به متاح للتنزيل المجاني مع Keycloak codebase وصورة الحاوية والمشغل.

هوية بينغ

تستخدم Ping Identity سحابة PingOne الخاصة بها لإدارة الوصول إلى الهوية عبر النظام الأساسي السحابي ثم تقوم بتوجيه المستخدم إلى خادم سحابي آخر أو خادم محلي. سحابة PingOne مناسبة لأحمال العمل التي تتمحور حول العملاء والقوى العاملة الداخلية.

تقوم بإنشاء حساب لمستخدم معتمد على سحابة PingOne وإنشاء سير عمل المصادقة. ينظم Ping Identity رحلة العميل أو الموظف إلى تطبيق أعمال عبر سير عمل محدد مسبقًا.

يتضمن الخطوات التالية:

- كشف بيانات المستخدم والجهاز

- التحقق من المستخدم

- تحديد نشاط المستخدم على أصول تكنولوجيا المعلومات الخاصة بك

- المصادقة باستخدام بروتوكولات الأمان الثانوية

- أصحاب المصلحة التجاريين يصرحون للمستخدم الجديد

- يحصل المستخدم على وصول سلس إلى التطبيقات وقواعد البيانات المختارة

الكلمات الأخيرة

الحصول على أداة إدارة الوصول إلى الهوية الصحيحة ليس نزهة في الحديقة. يحرق مسؤولو تكنولوجيا المعلومات ومديرو الأمن السيبراني أسابيع من ساعات العمل لتحديد الأداة التي ستساعد في تحديد مستوى الأمان الذي يريدونه.

يمكنك توفير المال والوقت والبقاء عاقلاً من خلال تجربة بعض أفضل أدوات IAM المذكورة أعلاه في هذه المقالة.

بعد ذلك ، أفضل تقنيات الحماية من الهجمات الإلكترونية.