ما هو Fortify SCA وكيف يتم تثبيته؟

نشرت: 2023-01-13يحلل Fortify Static Code Analyzer (SCA) كود المصدر ويحدد السبب الجذري للثغرات الأمنية.

يعطي فحص Fortify الأولوية لأخطر المشكلات ويوجه كيفية إصلاحها للمطورين.

Fortify محلل كود ثابت

يحتوي Fortify Static Code Analyzer على العديد من أدوات تحليل نقاط الضعف مثل Buffer و Content و Control Flow و Dataflow و Semantic و Configuration و Structural. يقبل كل من هؤلاء المحللين نوعًا مختلفًا من القواعد المصممة لتقديم المعلومات اللازمة لنوع التحليل الذي يتم إجراؤه.

يحتوي Fortify Static Code Analyzer على المكونات التالية ؛

- معالج Fortify Scan. إنها أداة تقدم خيارات لتشغيل البرامج النصية بعد التحليل أو قبله.

- منضدة التدقيق. إنه تطبيق قائم على واجهة المستخدم الرسومية ينظم ويدير النتائج التي تم تحليلها.

- محرر القواعد المخصصة. إنها أداة تسمح للمطورين بإنشاء وتحرير قواعد مخصصة للتحليل.

- البرنامج المساعد لـ IntelliJ و Android Studio. يوفر هذا البرنامج المساعد نتائج التحليل داخل IDE.

- البرنامج المساعد للكسوف. تم دمج هذه الأداة مع Eclipse وتعرض النتائج داخل IDE.

- البرنامج المساعد الخيزران. إنه مكون إضافي يجمع النتائج من Bamboo Job الذي يدير تحليلًا.

- جينكينز البرنامج المساعد. يجمع هذا المكون الإضافي نتائج التحليل من Jenkins Job.

ميزات Fortify SCA

# 1. يدعم لغات متعددة

بعض اللغات المدعومة في Fortify SCA هي ؛ ABAP / BSP ، ActionScript ، ASP (مع VBScript) ، COBOL ، ColdFusion ، Apex ، ASP.NET ، C # (.NET) ، C / C ++ ، Classic ، VB.NET ، VBScript ، CFML ، Go ، HTML ، Java (بما في ذلك Android ) و JavaScript / AJAX و JSP و Kotlin و Visual Basic و MXML (Flex) و Objective C / C ++ و PHP و PL / SQL و Python و Ruby و Swift و T-SQL و XML.

# 2. خيارات نشر مرنة

- يسمح Fortify On-Prem للمؤسسة بالتحكم الكامل في جميع جوانب Fortify SCA.

- يتيح Fortify On Demand للمطورين العمل في بيئة Software As Service.

- يسمح Fortify Hosted للمطورين بالاستمتاع بكل من العالمين (حسب الطلب والمحلي) من خلال بيئة افتراضية معزولة مع تحكم كامل في البيانات.

# 3. يتكامل بسهولة مع أدوات CI / CD

- يمكن للمطورين دمج Fortify SCA بسهولة مع IDEs الرئيسية مثل Visual Studio و Eclipse.

- يتحكم المطورون في الإجراءات المختلفة حيث تتكامل الأداة مع أدوات مفتوحة المصدر مثل Sonatype و WhiteSource و Snyk و BlackDuck.

- يمكنك أيضًا دمج Fortify SCA مع مستودعات الرموز البعيدة مثل Bitbucket و GitHub. وبالتالي يمكن للأداة التحقق من التعليمات البرمجية التي تم دفعها إلى هذه الأنظمة الأساسية بحثًا عن نقاط الضعف وإرسال التقارير.

# 4. تنبيهات في الوقت الحقيقي

لا يتعين عليك الانتظار حتى تنتهي من الترميز لإجراء الاختبارات الخاصة بك ، حيث يوفر Fortify SCA تحديثات في الوقت الفعلي أثناء كتابة التعليمات البرمجية. تحتوي الأداة على محللات تكوين وتحليلات هيكلية مصممة للسرعة والكفاءة وتساعدك على إنتاج تطبيقات آمنة.

# 5. مساعد تدقيق مدعوم من التعلم الآلي

يتم تدقيق النظام بسرعة باستخدام مساعد التدقيق ، والذي يستخدم خوارزميات التعلم الآلي. يحدد المساعد جميع نقاط الضعف ويعطي الأولوية لها بناءً على مستوى الثقة. وبالتالي يمكن للمنظمات توفير تكاليف المراجعة حيث تقوم الأداة بإنشاء التقارير.

# 6. المرونة

يمكن للمستخدمين تحديد نوع الفحص الذي يريدون إجراؤه بناءً على احتياجاتهم. على سبيل المثال ، إذا كنت تريد عمليات مسح دقيقة ومفصلة ، فيمكنك تحديد خيار الفحص الشامل. يمكن للمطورين أيضًا تحديد خيار الفحص السريع إذا كانوا يريدون اكتشاف التهديدات الرئيسية فقط.

ماذا تفعل Fortify SCA؟

Fortify SCA لها عدة أدوار في نظام إيكولوجي نموذجي للتطوير. فيما يلي بعض الأدوار ؛

يساعد الاختبار الثابت في بناء كود أفضل

يساعد اختبار أمان التطبيقات الثابتة (SAST) على تحديد الثغرات الأمنية في مراحل التطوير المبكرة. لحسن الحظ ، فإن معظم هذه الثغرات الأمنية غير مكلفة للإصلاح.

يقلل هذا النهج من مخاطر الأمان في التطبيقات حيث يوفر الاختبار ملاحظات فورية حول المشكلات التي يتم إدخالها على التعليمات البرمجية أثناء التطوير.

يتعرف المطورون أيضًا على الأمان من خلال اختبار أمان التطبيقات الثابتة ، وبالتالي يمكنهم البدء في إنتاج برامج آمنة.

يستخدم Fortify SCA قاعدة معرفية موسعة لقواعد الترميز الآمن وخوارزميات متعددة لتحليل كود المصدر لتطبيق برمجي للثغرات الأمنية. يحلل النهج أي مسار ممكن يمكن أن تتبعه البيانات والتنفيذ لتحديد نقاط الضعف وتقديم الحلول.

يكتشف مشكلات الأمان مبكرًا

يحاكي Fortify SCA المترجم. بعد فحص Fortify ، تقرأ هذه الأداة ملفات التعليمات البرمجية المصدر وتحولها إلى بنية وسيطة محسّنة لتحليل الأمان.

من السهل تحديد موقع جميع الثغرات الأمنية بالتنسيق المتوسط. تأتي الأداة مع محرك تحليل مكون من عدة محللين متخصصين سيستخدمون بعد ذلك قواعد تشفير آمنة لتحليل ما إذا كانت الشفرة تنتهك أي قواعد ممارسات تشفير آمنة.

يأتي Fortify SCA أيضًا مع منشئ القواعد إذا كنت ترغب في توسيع إمكانات التحليل الثابت وتضمين القواعد المخصصة. يمكن عرض النتائج في مثل هذا الإعداد بتنسيقات مختلفة بناءً على المهمة والجمهور.

يساعد Fortify Software Security Center (SSC) في إدارة النتائج

Fortify Software Security Center (SSC) هو مستودع إدارة مركزي يوفر رؤية لبرنامج أمان التطبيق بالكامل للمؤسسة. من خلال SSC ، يمكن للمستخدمين تدقيق ومراجعة وتحديد أولويات وإدارة جهود العلاج عند تحديد التهديدات الأمنية.

يوفر Fortify SSC نطاقًا دقيقًا وصورة لوضع أمان التطبيق في المؤسسة. يوجد SSC في خادم مركزي ولكنه يتلقى نتائج من أنشطة اختبار أمان التطبيقات المختلفة التي تتراوح من التحليل في الوقت الفعلي والديناميكي إلى التحليل الثابت.

ما نوع تحليل الكود الذي يمكن لـ Fortify SCA القيام به؟

يستعير المسح المحصن من هندسة الممالك الخبيثة عند القيام بتحليل الكود. هذه هي أنواع التحليل التي يقوم بها Fortify SCA ؛

- التحقق من صحة المدخلات والتمثيل - تأتي المشاكل المرتبطة بالتحقق من صحة الإدخال والتمثيل من الترميزات البديلة والتمثيلات الرقمية والحروف الأولية. ومن أمثلة هذه المشكلات "Buffer Overflows" وهجمات "Cross-Site Scripting" و "SQL Injection" التي تظهر عندما يثق المستخدمون في المدخلات.

- إساءة استخدام API. يعتبر فشل المتصل في احترام نهاية العقد هو النوع الأكثر شيوعًا من إساءة استخدام واجهة برمجة التطبيقات.

- ميزات الأمان. يميز هذا الاختبار بين أمان البرامج وبرامج الأمان. سيركز التحليل على المصادقة وإدارة الامتيازات والتحكم في الوصول والسرية والتشفير.

- الوقت والدولة. يمكن لأجهزة الكمبيوتر التبديل بين المهام المختلفة بسرعة كبيرة. يبحث تحليل الوقت والحالة عن العيوب الناشئة عن التفاعلات غير المتوقعة بين الخيوط والمعلومات والعمليات والوقت.

- أخطاء. سيتحقق Fortify SCA مما إذا كانت الأخطاء تعطي الكثير من المعلومات للمهاجمين المحتملين.

- جودة الكود. عادةً ما تؤدي جودة الكود الرديئة إلى سلوك غير متوقع. ومع ذلك ، يمكن للمهاجمين الحصول على فرصة للتعامل مع تطبيق لمصلحتهم إذا صادفوا رمزًا مكتوبًا بشكل سيئ.

- التغليف. هذه هي عملية رسم حدود قوية. يمكن أن يعني مثل هذا التحليل التفريق بين البيانات التي تم التحقق من صحتها وغير التحقق من صحتها.

قم بتنزيل وتثبيت Fortify SCA

قبل البدء في عملية التثبيت ، يجب عليك ؛

- تحقق من متطلبات النظام من الوثائق الرسمية

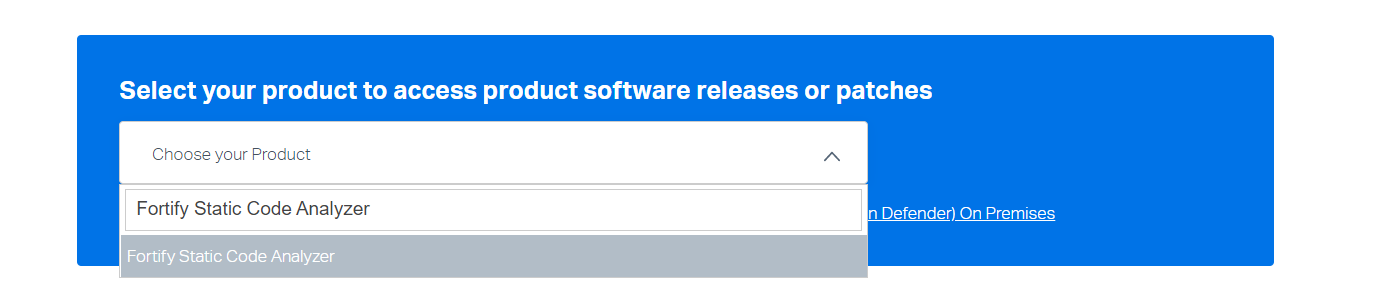

- احصل على ملف ترخيص Fortify. حدد الحزمة الخاصة بك من صفحة تنزيلات Microfocus. ابحث عن Fortify Static Code Analyzer ، وأنشئ حسابك ، واحصل على ملف ترخيص Fortify.

- تأكد من تثبيت Visual Studio Code أو محرر كود آخر مدعوم

كيفية التثبيت على الويندوز

- قم بتشغيل ملف المثبت

Fortify_SCA_and_Apps_<version>_windows_x64.exeملحوظة: <الإصدار> هو إصدار إصدار البرنامج

- انقر فوق " التالي " بعد قبول اتفاقية الترخيص.

- اختر مكان تثبيت Fortify Static Code Analyzer وانقر فوق Next.

- حدد المكونات التي تريد تثبيتها وانقر فوق التالي.

- حدد المستخدمين إذا كنت تقوم بتثبيت امتداد لبرنامج Visual Studio 2015 أو 2017.

- انقر فوق التالي بعد تحديد مسار ملف

fortify.license. - حدد الإعدادات المطلوبة لتحديث محتوى الأمان. يمكنك استخدام خادم تحديث Fortify Rulepack عن طريق تحديد عنوان URL كـ https://update.fortify.com. انقر فوق التالي .

- حدد ما إذا كنت تريد تثبيت نموذج التعليمات البرمجية المصدر. انقر فوق التالي .

- انقر فوق "التالي" لتثبيت Fortify SCA والتطبيقات.

- انقر فوق تحديث محتوى الأمان بعد التثبيت ، ثم انقر فوق " إنهاء " بعد انتهاء التثبيت.

كيفية التثبيت على Linux

يمكنك اتباع نفس الخطوات لتثبيت Fortify SCA على نظام قائم على Linux. ومع ذلك ، في الخطوة الأولى ، قم بتشغيل هذا كملف المثبت ؛

Fortify_SCA_and_Apps__linux_x64.runيمكنك بدلاً من ذلك تثبيت Fortify SCA باستخدام موجه سطر الأوامر.

افتح Terminal وقم بتشغيل هذا الأمر

./Fortify_SCA_and_Apps__linux_x64.run --mode textاتبع جميع المطالبات وفقًا لتوجيهات سطر الأوامر حتى تنتهي من عملية التثبيت.

كيفية إجراء فحص Fortify

بمجرد الانتهاء من التثبيت ، حان الوقت لإعداد الأداة لتحليل الأمان.

- توجه إلى دليل التثبيت وانتقل إلى مجلد bin باستخدام موجه الأوامر.

- اكتب

scapostinstall.يمكنك بعد ذلك كتابة s لعرض الإعدادات. - قم بإعداد الإعدادات المحلية باستخدام هذه الأوامر ؛

اكتب 2 لتحديد الإعدادات.

اكتب 1 لتحديد عام.

اكتب 1 لتحديد الإعدادات المحلية

بالنسبة للغة ، اكتب English: en لتعيين اللغة كلغة إنجليزية.

- تكوين تحديثات محتوى الأمان. اكتب 2 لتحديد الإعدادات ثم اكتب 2 مرة أخرى لتحديد Fortify Update. يمكنك الآن استخدام خادم تحديث Fortify Rulepack عن طريق تحديد عنوان URL كـ https://update.fortify.com.

- اكتب

sourceanalyzerللتحقق مما إذا كانت الأداة مثبتة بالكامل.

سيتم الآن تشغيل Fortify SCA في الخلفية والتحقق من جميع التعليمات البرمجية الخاصة بك بحثًا عن نقاط الضعف الأمنية.

تغليف

أصبحت حالات الأنظمة التي يتم اختراقها والبيانات التي يتم اختراقها متفشية في عصر الإنترنت هذا. لحسن الحظ ، لدينا الآن أدوات مثل Fortify Static Code Analyzer التي يمكنها اكتشاف التهديدات الأمنية أثناء كتابة التعليمات البرمجية وإرسال التنبيهات وتقديم التوصيات بشأن التعامل مع هذه التهديدات. يمكن لـ Fortify SCA زيادة الإنتاجية وخفض تكاليف التشغيل عند استخدامها مع أدوات أخرى.

يمكنك أيضًا استكشاف تحليل تكوين البرامج (SCA) لتحسين أمان التطبيق الخاص بك.