ما هو التوقيع الرقمي؟ تعرف على كيفية تأمينها

نشرت: 2023-09-07لقد أدى ظهور ثورة البرمجيات إلى توفير إنتاجية وراحة غير مسبوقة. ومع ذلك، فقد أدى ذلك أيضًا إلى زيادة التهديد في شكل القرصنة وانتهاك البيانات.

يعد تزوير التوقيع أحد أقدم أشكال الاحتيال في الكتاب وربما يكون أسرع طريقة للمجرم لإقناع مؤسسة قانونية أو تجارية بأنه شخص ليس كذلك. بفضل أمان التوقيع الرقمي، أصبح لدينا أخيرًا طريقة للتحقق من الأنشطة عبر الإنترنت.

ما هو التوقيع الرقمي؟

التوقيع الرقمي هو أسلوب تشفير يستخدم للتحقق من صحة المستندات والرسائل والمعاملات الرقمية. يحل مشكلة العبث والتعديل وانتحال الشخصية. يتم الحفاظ على أمان التوقيع الرقمي من خلال التشفير غير المتماثل.

ظاهريًا، يبدو أن الانتقال من التوقيع المكتوب التقليدي إلى برنامج التوقيع الإلكتروني لإجراء الأعمال قد جعل هذا التقليد الخبيث أسهل من أي وقت مضى. بعد كل شيء، تم استبدال البراعة الفنية الجسدية في صياغة التوقيع بضربات وصور بسيطة بالقلم.

ولحسن الحظ، كانت هذه القضية في طليعة اهتمامات خبراء تكنولوجيا المعلومات وشركات برمجيات التوقيع الإلكتروني. تعد حماية الهوية والبيانات أحد أهم أجزاء نماذج أعمالهم.

على الرغم من ذلك، لا يتم إنشاء جميع الحلول البرمجية على قدم المساواة، لذلك سيكون من المفيد لك تطوير فهم الإجراءات الأمنية الضرورية للدفاع عن عملك وعملائك.

كيف يعمل التوقيع الرقمي

يقع التوقيع الرقمي في قلب كل هذه الأشكال من أمن البيانات. التوقيع الرقمي منفصل عن التوقيع الإلكتروني العادي لأنه لا يمثل توقيعًا فعليًا "رسميًا" ولا يستخدم لتوثيق الاتفاقيات التجارية والقانونية.

وبدلاً من ذلك، يعد التوقيع الرقمي أداة أمنية تتكون من خوارزمية رياضية معقدة تستخدم للتحقق من صحة وصحة الرسالة المرسلة عبر الإنترنت.

يستخدم برنامج التوقيع الإلكتروني التوقيعات الرقمية لتوفير المزيد من الأمان لمستخدميه. وتتمثل الوظيفة الأساسية لهذه العملية في توفير مجموعتين من "المفاتيح" الرقمية للمستند باستخدام ما يعرف بنظام البنية التحتية للمفتاح العام (PKI).

المفتاح الأول هو مفتاح عام يحمله مرسل المستند، بينما الثاني هو مفتاح خاص يتم إنشاؤه عن طريق توقيع المستند نفسه.

عند إرجاع المستند الموثق إلى الكيان الأصلي، ستقوم خوارزمية التشفير المضمنة بمقارنة المفتاحين. إذا كان المفتاح الخاص الذي أرسله الموقع لا يتطابق مع المفتاح العام الذي يحتفظ به المستلم، فستظل الوثيقة مقفلة.

ومع ذلك، فإن عملية التشفير البسيطة هذه هي وسيلة فعالة للغاية لضمان بقاء التوقيع الإلكتروني آمنًا وأن سجلات الصفقات والاتفاقيات المبرمة دقيقة وتعكس الوضع الفعلي لأي شركة أو كيان قانوني آخر.

أنواع التوقيعات الرقمية

في حين أن نظام PKI القياسي يعد أكثر من كافٍ بشكل عام لمعظم الشركات، إلا أن بعض المؤسسات تعمل مع بيانات حساسة للغاية وتحتاج إلى طبقات إضافية من الحماية للاتفاقيات التي تتعامل معها.

التوقيعات المعتمدة

تشبه التوقيعات المعتمدة التوقيعات الإلكترونية النموذجية حيث يتم استخدامها لتوثيق المستندات القانونية والتجارية. ومع ذلك، فهي تتضمن أيضًا مستوى إضافيًا من الأمان والضمان في شكل شهادة رقمية.

يتم إصدار هذه الشهادات من قبل جهة خارجية تعرف باسم المرجع المصدق (CA) وتساعد المستلم على التحقق من أصل الوثيقة المعنية وصحتها.

توقيعات الموافقة

تعمل توقيعات الموافقة بشكل مختلف قليلاً عن الأشكال الأخرى من التوقيعات الإلكترونية.

في الواقع، فهي ليست أشياء كان المستلم النهائي ينوي التوقيع عليها على الإطلاق. بل إنها تعمل للإشارة إلى أن مستندًا معينًا قد تمت الموافقة عليه من قبل شخص أو كيان معين وذلك لمنع المراسلات غير الضرورية وتحسين سير العمل والعمليات البيروقراطية.

التوقيعات غير مرئية

يسمح هذا النموذج من التوقيع الرقمي للمرسل بنقل نوع من المستندات حيث قد لا يكون التمثيل المرئي للتوقيع مناسبًا مع الاستمرار في التحقق من أنه تمت الموافقة عليه من قبل الشخص المناسب (في حالة توقيع الموافقة) و/أو تمت الموافقة عليه صحتها معتمدة.

يتم تحديد الاختيار بين تقديم توقيع رقمي مرئي أو غير مرئي بشكل عام من خلال سياسات الشركة المحددة وحجم المعلومات التي تريد تقديمها إلى الموقع.

فئات التوقيعات الرقمية

بالإضافة إلى الأنواع المختلفة من التوقيعات الرقمية، هناك أيضًا مستويات محددة من الأمان الرقمي، مرتبة من الأقل إلى الأكثر أمانًا. قد يؤثر وجود ميزات أمان محددة على تصنيف حل معين ويرتبط بالعملية الشاملة لشهادة التوقيع التي تمت مناقشتها أعلاه.

الدرجة الأولى

يوفر المستوى الأول من التوقيعات الرقمية، وشهادات التوقيع من الفئة الأولى، مستوى أساسيًا من الأمان ويتم التحقق من صحتها بشكل عام فقط بناءً على معرف البريد الإلكتروني واسم المستخدم. ولهذا السبب، فإن التوقيعات المرتبطة بهذا غير صالحة للمستندات القانونية أو معظم اتفاقيات الأعمال.

الدرجة الثانية

غالبًا ما يتم استخدام الفئة الثانية من التوقيعات الرقمية لتأمين الضرائب والمستندات والسجلات المالية الأخرى حيث تكون المخاطر والمخاوف الأمنية العامة منخفضة أو معتدلة.

تعمل توقيعات الفئة الثانية من خلال مقارنة هوية الموقع بقاعدة بيانات آمنة للمساعدة في التحكم في من يمكنه الوصول إلى المعلومات المحددة.

الدرجة الثالثة

المستوى الثالث والأخير من أمان التوقيع الرقمي يأتي في شكل "نقاط تفتيش" عبر الإنترنت تتطلب من منظمة أو شخص تقديم شكل محدد من أشكال الهوية، مثل رخصة القيادة، قبل أن يتمكنوا من التوقيع على الاتفاقية أو الوثيقة المعنية .

يُستخدم هذا النوع من أمان التوقيع لأشياء مثل ملفات المحكمة، والتذاكر الإلكترونية، وغيرها من المجالات التي تتطلب مستوى عالٍ من الأمان.

ميزات أمان التوقيع الرقمي

على الرغم من أن هذه المفاهيم العامة ستدفع ثمنها بالتأكيد عدة مرات على مدار حياتك المهنية، إلا أنك في بعض الأحيان تحتاج فقط إلى تقييم جزء معين من برنامج التوقيع الإلكتروني استنادًا إلى التفاصيل الجوهرية للمواصفات.

فيما يلي قائمة بالميزات المختلفة المتعلقة بأمان المستندات والتوقيعات والتي تهدف إلى المساعدة في توجيه بحثك أثناء العثور على طرق لضمان سلامة بياناتك.

أرقام التعريف الشخصية وكلمات المرور والرموز

هذه الميزة الأولى هي الأكثر أساسية ومباشرة إلى حد بعيد؛ ومع ذلك، فإن انتشاره في كل مكان تقريبًا هو شهادة على مدى فعاليته كمستوى أساسي من الأمان وهو في حد ذاته معقد بشكل خادع.

باستخدام مستند محمي بكلمة مرور مرسلة من قبل مالك المستند، يمكنك مساعدة الموقع على معرفة أن ما يوقعه أصلي مع منع التلاعب غير المرغوب فيه في المستند في نفس الوقت.

الأمن السحابي

مع تقديم الكثير، إن لم يكن كل، برامج التوقيع الرقمي ضمن نموذج البرنامج كخدمة (SaaS)، فمن الضروري التأكد من أنك تعرف ما الذي تبحث عنه عندما يتعلق الأمر ببروتوكولات الأمان التي سيتم نشرها عن بعد من أجل حماية اتفاقياتك القانونية والتجارية من قبل البائع نفسه.

يعد فهم الخروقات الأمنية السابقة وفقدان البيانات والمخاطر الأخرى أمرًا بالغ الأهمية إذا كنت تريد اتخاذ أفضل خيار ممكن لمؤسستك. يمكن القيام بذلك بعدة طرق.

أولاً، تريد التأكد من أن المورد المعني يستخدم بنية أساسية سحابية قوية، عادةً من خلال شراكة مع موفري الخدمة مثل Microsoft Azure أو IBM SoftLayer. وتتمثل فائدة ذلك في أنه يضمن أن البنية التحتية الأمنية الأساسية للبائع تلبي المتطلبات التنظيمية المختلفة للأمان الرقمي المتطور.

الجزء التالي من اللغز يأتي في شكل فهم الطريقة التي يتعامل بها بائع البرنامج مع تشفير البيانات. لهذا، هناك مصطلحان رئيسيان تحتاج إلى فهمهما:

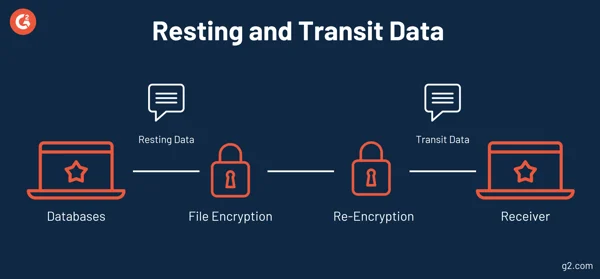

- البيانات المستريحة: البيانات المحفوظة في خادم سحابي أو على محرك أقراص ثابت لا يمكن لأي برنامج الوصول إليه حاليًا.

- بيانات النقل : تشير البيانات قيد النقل إلى حركة البيانات بين الخوادم والتطبيقات.

للحصول على أمان سحابي شامل حقًا، تحتاج إلى التأكد من أن المورد الذي تفكر فيه لديه تشفير قوي للبيانات خلال مرحلة الراحة والنقل في دورة حياة البيانات. سيساعد ذلك في حماية الصفقات والاتفاقيات الحالية بالإضافة إلى ضمان أمان السجلات والوثائق.

مصادقة المستخدم

هناك طريقة أخرى لضمان طبقة إضافية من الأمان لمستنداتك واتفاقياتك بسرعة وفعالية وهي تنفيذ ميزات للمساعدة في التحقق من هوية الموقع المقصود.

تتضمن هذه الميزات أدوات لمصادقة الموقع قبل تنفيذ توقيعه الإلكتروني، بالإضافة إلى طريقة لربط تلك المصادقة بسجل التوقيع الإلكتروني الإجمالي.

ومن الناحية المثالية، فإن الحل الذي يستخدم مجموعة جيدة من بروتوكولات مصادقة المستخدم سيسمح بطرق مصادقة متعددة مثل ترخيص المعرف عن بعد وكلمة المرور، أو التحقق من عنوان البريد الإلكتروني، أو تحميل المستندات مثل رخصة القيادة أو الوثائق الحكومية الرسمية الأخرى.

الطابع الزمني

عادةً ما ترتبط الطوابع الزمنية بالتوقيعات المعتمدة كوسيلة لعرض التحقق من مستند أو اتفاقية معينة بشكل مرئي.

يشير وجود طابع زمني معتمد رقميًا إلى أنه تم التحقق من محتويات الملف في وقت معين بواسطة شخص أو كيان معين ولم يتغير منذ ذلك الحين. يتم جلب هذه الطوابع وتطبيقها من خلال خدمة تلقائية مرتبطة بعملية التصديق على التوقيع الرقمي.

تجربة التدقيق المضمنة

يمكن أن توفر القدرة على التحقق من التوقيع الإلكتروني وأرشفته بشكل مستقل طبقة أساسية من الأمان لشركتك.

يتم تحقيق هذه العملية عندما يقوم أحد برامج التوقيع الإلكتروني بتضمين التوقيع مباشرة في المستند نفسه، مما يؤدي إلى إنشاء سجل محمول يمكن التحكم فيه ذاتيًا وخاليًا من تأثير بائع البرنامج الأصلي.

التأثير الإجمالي لذلك هو ضمان التحكم الكامل في سجلاتك ومستنداتك بحيث لا يؤثر التغيير في الحساب مع البائع على قدرتك على الوصول إلى السجلات.

قائمة التحقق من الامتثال للتوقيع الإلكتروني

الآن بعد أن قمت بتطوير فهم ميزات الأمان التي تحتاجها لحماية بياناتك، فإن الخطوة التالية هي التأكد من أن توقيعاتك الإلكترونية تظل متوافقة مع عمليات الرقابة التنظيمية المختلفة لمؤسستك أو صناعتك.

يجب استيفاء بعض المتطلبات القانونية لكي يعمل توقيعك الإلكتروني كعملية تجارية صالحة.

تم تضمينها في قانون التوقيع الإلكتروني بالولايات المتحدة، والذي يوفر للتوقيعات الإلكترونية وضعها القانوني.

- نية التوقيع: كما هو الحال مع التوقيع التقليدي، يشير هذا إلى الشرط القانوني القياسي حيث يكون التوقيع صالحًا فقط إذا كانت جميع الأطراف تنوي التوقيع.

- الموافقة على ممارسة الأعمال التجارية إلكترونيًا: لكي يعتبر التوقيع الإلكتروني ملزمًا قانونًا، يجب على جميع الأطراف الموافقة على التوقيع بتنسيق رقمي.

- ربط التوقيع بالسجل: الجزء التالي من ضمان الامتثال للتسجيل الإلكتروني هو التأكد من أن الحل البرمجي المستخدم لتوثيق الاتفاقية يحتفظ بسجل مرتبط يعكس العملية التي تم من خلالها إنشاء التوقيع.

- الاحتفاظ بالسجلات: الجزء الأخير هو التأكد من الاحتفاظ بالسجلات بالكامل وإمكانية إعادة إنتاجها بدقة بواسطة الحل البرمجي المستخدم لتسهيل التوقيع.

عملية التوقيع لعمليات تدقيق الامتثال

أحد أهم العناصر لتقليل المخاطر التي تتعرض لها مؤسستك يأتي في شكل عمليات تدقيق الامتثال.

هذه هي المراجعات التي يتم إجراؤها بواسطة كيانات داخلية وخارجية من أجل تقييم التزام الشركة بالمبادئ التوجيهية والمتطلبات التنظيمية المتعلقة بحجمها وموقعها وصناعتها والمزيد.

وكجزء من عمليات التدقيق هذه، يُطلب عادةً من الشركات تقديم حسابات تفصيلية لعملياتها التجارية، بما في ذلك متى تم تغيير المستند أو الوصول إليه ومن قام به.

عندما يتعلق الأمر باستخدام التوقيعات الإلكترونية لإجراء الأعمال، فأنت بحاجة إلى التأكد من أن التوقيع المقدم من خلال الحل البرمجي الذي اخترته قادر على تقديم تدقيق تفصيلي لعملية التوقيع نفسها. سيوضح هذا كيف أكمل العميل أو شريك العمل تفاعلًا تجاريًا عبر الإنترنت واستيفاء اتفاقيات تدقيق أعمالك.

ذات صلة: هل تبحث عن مزيد من المعلومات حول الامتثال؟ يمكن أن يساعدك G2 Track في التأكد من أن مؤسستك في المقدمة عندما يحين وقت إجراء التدقيق.

قد لا يكون هذا ضروريًا إذا كانت شركتك لا تخضع للرقابة التنظيمية. ومع ذلك، إذا قمت بذلك، فستحتاج إلى التأكد من تغطية جميع قواعدك عندما يتعلق الأمر بالامتثال.

موقعة ومضمونة

بغض النظر عن العمل الذي تخطط للقيام به، يمكن بسهولة تعويض المخاوف الأمنية المتعلقة بالتوقيعات الإلكترونية من خلال الاختيار الحكيم للحلول البرمجية التي تلبي المتطلبات التنظيمية والصناعية الفريدة لمؤسستك.

إن اتباع قائمة التحقق من الامتثال المذكورة أعلاه وفهم ميزات الأمان المختلفة سيجعلك في طريقك إلى فهم ما تحتاجه بالضبط لإدارة أي وجميع المخاطر.

هل تبحث عن مزيد من المعلومات حول كيفية حماية بياناتك؟ سيزودك دليل G2 للأمن السيبراني بكل المعرفة التي تحتاجها للحفاظ على أمان معلوماتك.