ما هي حماية البيانات؟ كيف تحمي بيانات المستخدم؟

نشرت: 2023-07-14جوهر الأعمال هو البيانات. إن تلبية احتياجات العملاء والتكيف مع الأحداث غير المتوقعة والاستجابة لتقلبات السوق السريعة تعتمد في النهاية على البيانات.

تولد الشركات كميات هائلة من البيانات من مجموعة متنوعة من المصادر. يتطلب الحجم الكبير والتفصيل الدقيق للبيانات التي يتم إنشاؤها أثناء العمل اهتمامًا مستمرًا بحماية البيانات وصيانتها. بعد كل شيء ، البيانات هي أكثر من مجرد مجموعة من السجلات الثابتة.

سواء كانت حماية البيانات صغيرة أو كبيرة ، يجب أن تكون في طليعة الاعتبارات لأي عمل تجاري. بينما تضمن الحلول مثل برامج الأمان المتمحورة حول البيانات أن البيانات المخزنة داخل قاعدة البيانات آمنة ويتم استخدامها بشكل صحيح ، فمن الأهمية بمكان فهم ماهية حماية البيانات وكيفية عملها والتقنيات والاتجاهات ذات الصلة.

ما هي حماية البيانات؟

حماية البيانات هي عملية منع المعلومات الهامة من التلف أو الاختراق أو الضياع. يمكن أن تساعد إستراتيجية حماية البيانات الناجحة في تقليل الضرر الناجم عن الاختراق أو الكارثة.

تزداد الحاجة إلى حماية البيانات مع زيادة كمية البيانات التي يتم إنشاؤها وحفظها بمعدلات غير مسبوقة. هناك أيضًا حد أدنى من التسامح مع التوقف ، مما قد يجعل الوصول إلى المعلومات الهامة أمرًا مستحيلًا.

ونتيجة لذلك ، فإن ضمان إمكانية استرداد البيانات بسرعة بعد الفساد أو الفقد يعد جانبًا أساسيًا من استراتيجية حماية البيانات الناجحة. تشمل حماية البيانات أيضًا حماية البيانات ضد الاختراق والحفاظ على خصوصية البيانات.

مبادئ حماية البيانات

تساعد مبادئ حماية البيانات في الحفاظ على البيانات وضمان إمكانية الوصول إليها في جميع الأوقات. ويشمل اعتماد عناصر إدارة البيانات وتوافرها ، والنسخ الاحتياطي للبيانات التشغيلية ، والتعافي من الكوارث لاستمرارية الأعمال (BCDR).

فيما يلي المبادئ الأساسية لإدارة البيانات لحماية البيانات:

- يضمن توفر البيانات استمرار قدرة المستخدمين على الوصول إلى المعلومات التي يحتاجونها لممارسة الأعمال التجارية واستخدامها ، حتى في حالة فقدها أو تلفها.

- تعد أتمتة نقل البيانات المهمة بين التخزين غير المتصل بالإنترنت والتخزين عبر الإنترنت جزءًا من إدارة دورة حياة البيانات.

- يعتبر تقييم أصول المعلومات وتصنيفها وحمايتها من التهديدات المختلفة ، مثل انقطاع المنشأة ، وأخطاء التطبيقات والمستخدمين ، وتعطل المعدات ، والإصابات بالبرامج الضارة ، والاعتداءات على الفيروسات ، جزءًا من إدارة دورة حياة المعلومات.

لوائح حماية البيانات

تحكم قوانين وقوانين حماية البيانات عمليات جمع أنواع البيانات المحددة ونقلها واستخدامها. الأسماء والصور وعناوين البريد الإلكتروني وأرقام الحسابات وعناوين بروتوكول الإنترنت (IP) لأجهزة الكمبيوتر الشخصية والمعلومات البيومترية ليست سوى أمثلة قليلة على العديد من أشكال المعلومات المختلفة التي تشكل البيانات الشخصية.

تختلف قوانين حماية البيانات والخصوصية لدى الدول والنطاقات القضائية والقطاعات المختلفة. اعتمادًا على المخالفة والتعليمات المقدمة من كل هيئة تشريعية وتنظيمية ، قد يؤدي عدم الامتثال إلى الإضرار بالسمعة وعقوبات مالية.

لا يعني الالتزام بمجموعة واحدة من القواعد الالتزام بجميع القوانين. جميع القواعد عرضة للتغيير ، ولكل تشريع أحكام مختلفة يمكن تطبيقها في حالة واحدة دون غيرها. يعد تنفيذ الامتثال بشكل متسق ومقبول أمرًا صعبًا ، نظرًا لهذا القدر من التعقيد.

لوائح حماية البيانات البارزة

تركز الحكومات في جميع أنحاء العالم على تشريعات أمن البيانات والخصوصية ، والتي لها تأثير كبير على كيفية عمل هذه الأنظمة. تتم مناقشة بعض أعمال حماية البيانات البارزة أدناه.

اللائحة العامة لحماية البيانات في الاتحاد الأوروبي

اللائحة العامة لحماية البيانات (GDPR) هي لائحة الاتحاد الأوروبي التي تم سنها في عام 2016. وهي تتيح للمستخدمين الفرديين للخدمات الرقمية حقوقًا إضافية والتحكم في المعلومات الشخصية التي يقدمونها للشركات والمؤسسات الأخرى.

تواجه الشركات التي تعمل في دول الاتحاد الأوروبي أو تتعاون معها ولا تلتزم بهذه القواعد غرامات كبيرة تصل إلى 4٪ من مبيعاتها العالمية ، أو 20 مليون يورو.

تشريعات الولايات المتحدة بشأن حماية البيانات.

تفتقر الولايات المتحدة إلى قانون أساسي واحد لحماية البيانات ، على عكس الاتحاد الأوروبي. بدلاً من ذلك ، تهدف المئات من لوائح الخصوصية الفيدرالية والخاصة بالولاية إلى حماية بيانات الأمريكيين. فيما يلي بعض الرسوم التوضيحية لهذه القوانين.

- يحظر قانون لجنة التجارة الفيدرالية الممارسات التجارية غير العادلة ويفرض على الشركات حماية خصوصية العملاء.

- يخضع تخزين المعلومات الصحية وسريتها واستخدامها لقانون إخضاع التأمين الصحي لقابلية النقل والمساءلة (HIPAA).

- يمكن لسكان كاليفورنيا الآن السعي إلى حذف أي معلومات شخصية تمتلكها الشركات وإلغاء الاشتراك في بيع هذه المعلومات ، وفقًا لقانون خصوصية المستهلك في كاليفورنيا لعام 2018 (CCPA).

في السنوات اللاحقة ، قد تتغير المتطلبات التنظيمية للولايات المتحدة حيث أصبحت حماية البيانات مصدر قلق متزايد الأهمية في مجتمع أصبح أكثر رقمية.

أستراليا CPS 234

في عام 2019 ، طبقت أستراليا معيار Prudential CPS 234 للتحكم في كيفية قيام الشركات المالية وشركات التأمين بالدفاع عن أمن معلوماتها من الهجمات الإلكترونية. كما يستلزم تطبيق آليات تدقيق وإبلاغ صارمة لضمان أن تظل الأنظمة متوافقة.

أهمية حماية البيانات

تعد حماية البيانات أمرًا بالغ الأهمية لأنها تساعد الشركات في منع انتهاكات البيانات ، والتسلل ، والتعطل ، وإلحاق الضرر بالسمعة ، والخسارة المالية. يجب على المؤسسات أيضًا فرض حماية البيانات لاستعادة البيانات المفقودة أو التالفة والامتثال للالتزامات القانونية.

أصبح هذا النهج أكثر أهمية حيث أصبحت القوى العاملة أكثر تقلبًا وتتعرض لخطر إزالة البيانات غير المشروعة.

بينما تضم حلول تخزين الكائنات جميع أنواع البيانات ، تحتاج الشركات إلى حماية البيانات لمعالجة مشكلات أمنية محددة. على الرغم من أنها يمكن أن تختلف اعتمادًا على نوع العمل ، إلا أن المشكلات النموذجية التالية تؤثر على معظم الشركات ويمكن تجنبها من خلال حماية البيانات.

- فقدان البيانات مع الموظفين المغادرين

- سرقة الملكية الفكرية

- تلف البيانات

تقنيات حماية البيانات

نظرًا لأن حماية البيانات تتعلق بالإجراءات الأمنية والتوافر والإدارة ، توجد العديد من التقنيات لمساعدة الشركات في تحقيق هذه الأهداف. تمت مناقشة عدد قليل منهم أدناه.

- تتكون النسخ الاحتياطية على الأشرطة أو الأقراص من الأجهزة المادية التي تستخدمها فرق الأمان لتخزين الأصول الرقمية أو نسخها احتياطيًا.

- تأخذ لقطات التخزين شكل صورة أو نقطة مرجعية أخرى ، تمثل البيانات في وقت محدد.

- حماية البيانات المستمرة (CDP) هو نظام يقوم بعمل نسخة احتياطية من البيانات على نظام الكمبيوتر كلما تم إجراء تغيير.

- جدران الحماية هي الأجهزة التي تراقب حركة مرور الشبكة. أنها تسمح أو ترفض حركة المرور اعتمادًا على مجموعة من المعايير الأمنية.

- يعمل التشفير على تحويل البيانات بأمان من وإلى النص المختلط ليتم تخزينها أو نقلها بين الأجهزة دون المساس بالمحتوى الخام.

- حماية نقطة النهاية هي حل أمان البيانات الذي يراقب ويحظر التهديدات على أجهزة نقطة النهاية ، مثل أجهزة الكمبيوتر المحمولة والهواتف الذكية ، على حافة الشبكة.

- تحدد أنظمة منع فقدان البيانات (DLP) التسربات والتصفية المحتملة. إنها تتطلب تصنيفًا كبيرًا للبيانات لمسؤولي الشبكة لمراقبة البيانات التي ينقلها المستخدمون وإدارتها. لن يقوم DLP بمراقبة البيانات التي لم تقم الشركة بتصنيفها.

- إدارة المخاطر من الداخل (IRM) هي نهج قائم على المخاطر لأمن البيانات. على عكس مناهج DLP التقليدية ، تراقب أنظمة IRM جميع البيانات ، وليس فقط البيانات التي تم وضع علامة عليها بالفعل من قبل الشركة ، مما يجعلها خيارًا مناسبًا لإدارة القوى العاملة سريعة التغير. تساعد IRM فرق الأمان في تحديد أولويات البيانات الأكثر أهمية لاحتياجاتهم الخاصة والاستجابة بسرعة لمخاطر البيانات دون الحد من إنتاجية الموظف.

يمكن أن يساعد فهم جميع التقنيات المتاحة لحماية البيانات في تحديد الحل المناسب لعملك.

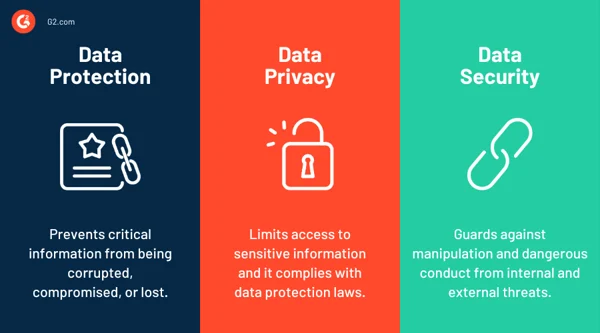

حماية البيانات مقابل خصوصية البيانات مقابل أمن البيانات

هناك العديد من الفروق الجوهرية بين خصوصية البيانات وأمن البيانات وحماية البيانات ، على الرغم من أن هذه المصطلحات تُستخدم غالبًا بالتبادل ، كما هو مذكور أدناه:

- حماية البيانات هي مجموعة الإجراءات والأنظمة التي تحمي من استغلال البيانات ، وتضمن إمكانية الوصول إليها من قبل المصرح لهم باستخدامها ، وتعزز إنتاجية العمال.

- تقيد خصوصية البيانات من يمكنه الوصول إلى المعلومات الحساسة ، غالبًا البيانات الشخصية ، وتتوافق مع قوانين حماية البيانات.

- أمان البيانات هو مجموعة فرعية من حماية البيانات والحماية من التلاعب والسلوك الخطير من التهديدات الداخلية والخارجية.

عند العمل مع إدارات خارج الأمن ، على وجه الخصوص ، فإن التعرف على الاختلافات بين هذه المصطلحات يمكن أن يساعد في تجنب سوء الفهم.

فوائد حماية البيانات

مهما كانت المؤسسة كبيرة أو صغيرة ، فإن معالجة البيانات الشخصية هي في صميم جميع عملياتها. توضح القائمة أدناه فوائد حماية البيانات.

- يحمي البيانات الأساسية ، بما في ذلك البيانات المالية وأنشطة الشركات.

- يعمل على تحسين جودة البيانات أثناء المعاملات والبيانات المحفوظة.

- إنها مستقلة عن أي تقنية محددة وتنطبق على الجميع.

- انخفض خطر الخسارة المالية.

- إنه يمنع البرامج أو المشاريع أو أوراق المنتج واستراتيجيات الشركة من السرقة من قبل الشركات المنافسة.

تحديات حماية البيانات

نناقش أدناه الجوانب السلبية لحماية البيانات أثناء تنفيذ استراتيجيات حماية البيانات.

- تؤدي سياسات أو إجراءات حماية البيانات السيئة إلى فقدان العملاء الثقة في الأعمال التجارية. من ناحية أخرى ، تضر الحماية الصارمة للبيانات بالاقتصاد الرقمي ، لذا فإن إيجاد التوازن الصحيح أمر بالغ الأهمية.

- لا يوجد تشريع واحد لحماية البيانات في جميع أنحاء العالم.

- تقدم التكنولوجيا والأعمال التجارية تحديات وتؤثر على حماية البيانات. تتغير حماية البيانات والسلوكيات عبر الإنترنت باستمرار فيما يتعلق ببعضها البعض.

- تعد صيانة أذونات ومعايير حماية البيانات باهظة الثمن وتستغرق وقتًا طويلاً.

- يحتاج الموظفون إلى تدريب مناسب لفهم حماية البيانات وأهميتها بشكل أفضل. هذه ليست عملية سهلة.

- يعد استخدام الضمانات التنظيمية والتقنية المناسبة أمرًا بالغ الأهمية لمنع التعامل غير المصرح به أو غير القانوني للبيانات الشخصية ، وهو أمر صعب.

اتجاهات حماية البيانات

مع تغير بيئات الحوسبة ، تؤثر العديد من الاتجاهات الجديدة على مشهد حماية البيانات. عدد قليل من هؤلاء يشمل ما يلي.

تقلب القوى العاملة

أصبح العمل اليدوي غير مستقر بشكل متزايد منذ COVID-19 ، ويغير الناس وظائفهم بشكل متكرر. أدت العديد من العوامل إلى ارتفاع معدل دوران الشركات:

- رواتب رديئة ، قلة المزايا ، أو ترتيبات العمل

- مخاوف من ركود محتمل

- كثرة استخدام المقاولين

- تسريح العمال وتجميد التوظيف

بسبب الطبيعة غير المتوقعة للقوى العاملة ، هناك الآن خطر أكبر من أن الموظفين المغادرين قد يأخذون البيانات معهم ، إما عن قصد أو بدافع الشعور بالملكية على عملهم.

أصبحت فرق الأمان أكثر أهمية في إنشاء طرق جديدة لحماية البيانات استجابة لهذا الخطر المتزايد المتمثل في استخراج البيانات. تعتبر إجراءات التدريب ضرورية أيضًا للتأكد من أن الموظفين على دراية بالبيانات التي ليست ملكهم قانونيًا لتخزينها ، بالإضافة إلى المراقبة وإدارة المخاطر.

التقارب المفرط

تجمع البنية التحتية شديدة التقارب بين التخزين والحساب والشبكات في نظام واحد. بدلاً من التعامل مع تعقيدات الأجهزة والموارد المشتتة ، يمكن لمديري تكنولوجيا المعلومات التواصل بموجب هذا النموذج بواجهة واحدة ، بشكل عام من خلال الأجهزة الافتراضية (VMs).

من وجهة نظر سلامة البيانات ، تقلل فائدة التقارب المفرط من مساحة السطح التي يجب على فريق الأمان التحكم فيها. علاوة على ذلك ، يمكنه أتمتة الكثير من التعقيد المرتبط بتخصيص الموارد وتكرار البيانات والنسخ الاحتياطي.

الحماية من برامج الفدية الضارة

تعد برامج الفدية نوعًا خاصًا من البرامج الضارة التي تقوم بتشفير البيانات الحيوية ، مما يجعل الوصول إليها غير ممكن للمستخدمين. عادة ما يطلب دفع فدية من الضحية للمهاجم لفتح البيانات. هذا السلوك يجبر الضحية على الاختيار بين فقدان البيانات ودفع فدية كبيرة دون ضمان أن المهاجم سيحل المشكلة.

قد تستخدم الشركات حلول منع برامج الفدية لمراقبة نقاط دخول معينة للبرامج الضارة ، مثل حملات التصيد الاحتيالي. يمكن أن تساعد هذه الحلول أيضًا في عزل الأجهزة المصابة ، ومنع الحركة الجانبية ، وتقليل مساحة سطح الهجوم.

ثقة معدومة

يتطلب نموذج أو بنية أمان عدم الثقة من جميع المستخدمين المصادقة عند الوصول إلى التطبيقات والبيانات والخوادم الداخلية.

في نظام عدم الثقة ، لا يُفترض أن تنشأ حركة المرور من مصدر موثوق ، على عكس الشبكة النموذجية التي تعتمد بشكل أساسي على جدران الحماية لحماية شبكة معزولة.

لم تعد المؤسسات تثق في التطبيقات السحابية والعاملين عن بُعد داخل شبكة محلية آمنة ، لذلك أصبح نموذج انعدام الثقة مهمًا بشكل متزايد لحماية البيانات الحديثة. يجب أن تستخدم الأنظمة أنواعًا أخرى من المصادقة ، مثل تسجيل الدخول الأحادي (SSO) والتحكم في وصول المستخدم ، لمصادقة المستخدمين ومنع الوصول غير المصرح به.

حلول حماية البيانات

تعد حماية البيانات أمرًا بالغ الأهمية للمؤسسات لإدارة المخاطر وزيادة وقت تشغيل الخدمة وتجنب فقدان البيانات أو إساءة استخدامها. لتحقيق هذه الأهداف ، يجب مراقبة جميع الملفات والمتجهات ونشاط المستخدم دون التدخل في تعاون الموظف وإنتاجيته.

تستخدم الشركات حلول الأمان المتمحورة حول البيانات لتأمين البيانات التي تنتقل بين الأماكن ، مثل التخزين الداخلي في السحابة ، أو بين العديد من التطبيقات ، أو إلى جهات خارجية. علاوة على ذلك ، تسهل هذه التقنيات تحديد نقاط البيانات الحساسة وتصنيفها ومراقبتها لضمان الأمان والامتثال.

أهم 5 منصات أمان تتمحور حول البيانات:

- Egnyte

- فيرترو

- ضوابط خدمة Google VPC

- حماية معلومات Microsoft Purview

- تشفير Sophos SafeGuard

* في الأعلى يوجد أعلى 5 مزودي خدمات أمنية تتمحور حول البيانات وفقًا لتقرير شبكة G2's Summer 2023.

حماية وتنظيم وتسريع

إنشاء فهم شامل لممارسات البيانات الجيدة وإنفاذها (على سبيل المثال ، ضمان أن البيانات ليست محمية ماديًا فحسب ، بل أيضًا فهم المستخدمين لكيفية استخدامها) جنبًا إلى جنب مع الحماية التي تدعم ذلك مما يسمح للبيانات بأن تكون أكثر قيمة.

المنظمات تنتج كوينتيليون بايت من البيانات كل يوم. لذلك ، من المنطقي أنهم يبحثون دائمًا عن تقنيات إدارة البيانات المحسنة. حماية البيانات ، بعد كل شيء ، هي جزء من إدارة البيانات الشاملة.

هل تريد فهم البيانات بشكل أفضل؟ تعرف على المزيد حول البيانات كخدمة (DaaS) ومدى ملاءمتها اليوم!