التهديد الصامت للـ Cryptojacking وكيفية حماية نفسك

نشرت: 2023-05-22يمكن أن تقوم أجهزتك بتعدين العملات المشفرة دون علمك. الآن.

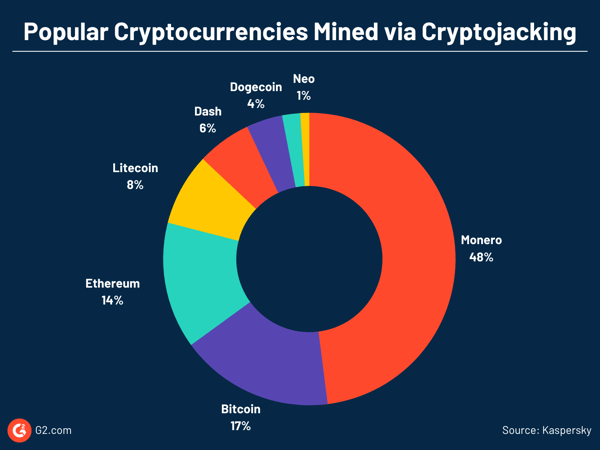

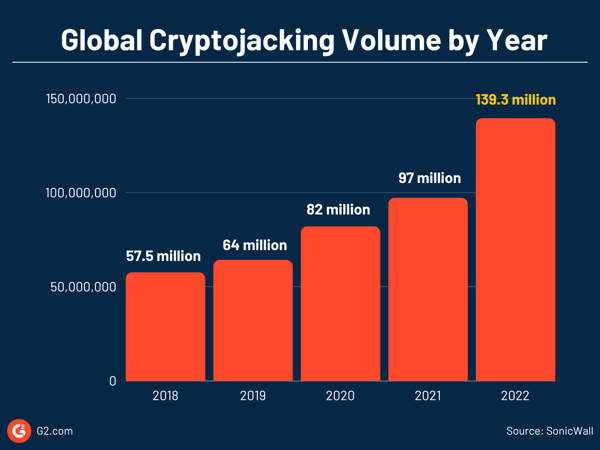

يطلق عليه اسم cryptojacking ، وقد تحول العديد من مجرمي الإنترنت إلى هذه الممارسة الخبيثة بسبب تزايد شعبية العملات المشفرة وإغراء الربح من تعدين العملات المشفرة.

ما هو كريبتوجاكينج؟

Cryptojacking هي عملية غير قانونية لسرقة القدرة الحسابية للجهاز لتعدين العملات المشفرة دون علم المستخدم أو إذنه.

اليوم ، لدينا أكثر من 20000 عملة مشفرة في العالم ، تقدر قيمتها بأكثر من تريليون دولار. يعد تعدين هذه العملات المشفرة عملية لصرف الأموال. إنها تقدم عوائد مجزية ، لكنها ليست مهمة سهلة. إنها تتطلب أجهزة ، وكهرباء غير منقطعة ، وقدرة حاسوبية ضخمة.

إحدى الطرق التي يتغلب بها مجرمو الإنترنت على مشكلة تعدين العملات المشفرة هي استخدام الكريبتوجاكينج. إنهم يجنون المكافأة ، لكنك تدفع الثمن دون أن تدرك ذلك.

للدفاع ضد cryptojacking ، يجب عليك تقوية برنامج الأمن السيبراني الخاص بك. يجب عليك استخدام برامج مثل الحماية من الفيروسات ، وبرامج الحماية الذاتية لتطبيقات وقت التشغيل (RASP) ، وحلول جدران الحماية لتطبيقات الويب (WAF). ولكن لإصلاح دفاعات أمنية قوية ، من الأهمية بمكان فهم تقنية كريبتوجاكينج بالتفصيل.

وهذا ما سنحاول مساعدتك في القيام به بهذه المقالة. سنستكشف العالم المظلم للـ Cryptojacking ونلقي نظرة فاحصة على كيفية عمله. سوف نتعلم أيضًا كيفية اكتشاف محاولات cryptojacking وما يمكنك القيام به لحماية أجهزتك من الوقوع فريسة لهذه الجريمة الإلكترونية المخادعة والمكلفة.

كيف يعمل كريبتوجاكينج؟

قبل أن نغوص في أعماق كريبتوجاكينج ، لنبدأ بأساسيات العملات المشفرة وتعدين العملات المشفرة. هذا مهم لفهم كيفية عمل الكريبتوجاكينج.

تعدين العملات المشفرة والعملات المشفرة: كتاب تمهيدي

في عام 2009 ، قام مطور غامض يدعى ساتوشي ناكاموتو بتعدين البيتكوين ، وهي أول عملة رقمية على الإطلاق. بعد عقد من الزمان ، يزدهر سوق العملات المشفرة.

تعريف العملة المشفرة: العملة المشفرة ، التي تسمى أحيانًا العملات المشفرة أو العملات المشفرة ، هي نقود رقمية مبنية على تقنية blockchain ومضمونة بالتشفير. وهي لا مركزية ، أي لا توجد سلطة مركزية أو بنوك تنظمها. ومع ذلك ، يتم تشفير جميع المعاملات وتخزينها وتسجيلها في قاعدة بيانات عامة من خلال تقنية blockchain.

في الوقت الحاضر ، لدينا عملات مشفرة مثل Ethereum و Tether و Solana و BNB و XRP وحتى Dogecoin ، بصرف النظر عن Bitcoin المرغوبة كثيرًا. يعتبر عشاق العملات المشفرة أن العملات المشفرة ذات قيمة كبيرة ، مما أدى إلى ارتفاع أسعار العملات المشفرة منذ أيام Bitcoin المبكرة. جعلت هذه الأسعار المرتفعة تعدين العملات المشفرة ، وسيلة لكسب العملات المشفرة ، مربحًا للغاية.

تعريف تعدين العملات المشفرة: التعدين المشفر أو تعدين العملات المشفرة هو عملية إنشاء عملات رقمية جديدة عن طريق التحقق من الكتل وإضافتها إلى blockchain الحالي. هنا ، يتضمن التحقق من الكتل وإضافتها حل معادلات تجزئة التشفير المعقدة. يحصل أول عامل منجم لكسر اللغز على مكافآت التعدين مثل العملات المشفرة التي تم إنشاؤها حديثًا أو رسوم المعاملات.

تتطلب عملية تخمين التجزئة هذه استخدام القوة الحسابية. كلما زادت ربحية العملة المشفرة ، زادت صعوبة التجزئة ، وزادت القوة الحسابية الضرورية.

اليوم ، يستخدم عمال المناجم المشفرة برامج تعدين التشفير ورقائق كمبيوتر قوية مثل مصفوفات البوابة القابلة للبرمجة الميدانية (FPGAs) أو الدوائر المتكاملة الخاصة بالتطبيقات المتخصصة (ASICs) لتعدين العملات المشفرة. يقوم بعض المعدنين الآخرين بتجميع موارد الحوسبة الخاصة بهم في مجمعات التعدين ويشاركون الإيرادات المكتسبة للكتلة الملغومة حديثًا.

تشريح كريبتوجاكينج

الآن ، cryptojacking هو وسيلة غير قانونية لتعدين crypto. لا يستخدم المتسللون أيًا من مواردهم الخاصة. بدلاً من ذلك ، يسرقون القوة الحاسوبية لمستخدم مطمئن من خلال نشر البرامج الضارة cryptojacking على النظام الأساسي للضحية.

هنا ، تعد البرامج الضارة cryptojacking رمزًا ضارًا يقوم بشكل غير قانوني بتعدين العملة المشفرة على جهاز دون علم المستخدم أو إذنه. يمكن أن يكون رمز JavaScript بسيطًا مضمنًا في موقع ويب أو برنامجًا ضارًا مضمنًا محليًا على الجهاز.

يستفيد المتسللون من هذه الرموز الضارة عبر طرق مختلفة ، مثل إرفاقها بصفحات الويب والإعلانات عبر الإنترنت التي قد ينقر عليها المستخدمون دون قصد أو يثبتونها على كمبيوتر الضحية باستخدام تقنيات الهندسة الاجتماعية.

- بمجرد تثبيت البرامج الضارة المشفرة وتنشيطها في الجهاز ، فإنها تتصل مباشرة بمجمع التعدين عبر الإنترنت أو واجهة برمجة التطبيقات (API).

- يتلقى الجهاز مهمة لغز تجزئة لحلها.

- بمجرد حساب قيمة التجزئة ، يتم إرسالها مرة أخرى إلى تجمع التعدين.

- مع إضافة الكتلة الجديدة إلى blockchain ، يحصل المهاجم على المكافآت دون إنفاق أي طاقة أو موارد.

أهداف هجمات الـ cryptojacking

يحب المتسللون استهداف هذه الأجهزة لهجمات cryptojacking:

- المتصفحات

- أجهزة الكمبيوتر الشخصية وأجهزة الكمبيوتر المحمولة

- خوادم داخل الشركة

- خوادم السحابة

- شبكة الروبوتات الخاصة بإنترنت الأشياء (IoT)

- الهواتف المحمولة

أنواع هجمات الـ Cryptojacking

تحدث ثلاثة أنواع رئيسية من كريبتوجاكينج: كريبتوجاكينج في المتصفح ، كريبتوجاكينج داخل المضيف ، كريبتوجاكينج في الذاكرة. دعونا نلقي نظرة على الثلاثة.

كريبتوجاكينج في المتصفح

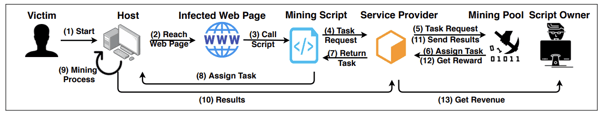

قد يكون الكمبيوتر العادي غير قادر على استخراج العملات المشفرة. لكن الآلاف من أجهزة الكمبيوتر العادية المتصلة ببعضها البعض عبر الإنترنت يمكنها القيام بهذه المهمة بسهولة. يحاول تعدين التشفير المستند إلى المتصفح أو في المتصفح القيام بذلك بالضبط. إنه ببساطة يستخدم كمبيوتر زائر موقع الويب لتعدين العملة المشفرة أثناء تصفحهم.

هنا ، يستخدم المتسللون نصوصًا جاهزة للتعدين من مزودي الخدمة مثل Coinhive أو CryptoLoot ، ويحقنون الكود في شفرة مصدر HTML لموقع الويب.

طالما الضحية على الإنترنت ، فإن التعدين يحدث. يصبح التشفير في المتصفح مربحًا عندما يظل المستخدم على موقع الويب لمدة تزيد عن 5.53 دقيقة. نتيجة لذلك ، يوجد على نطاق واسع في الأفلام المجانية أو مواقع الألعاب.

المصدر: SoK: Crypotjacking Malware - arXiv

شهد Cryptojacking المستند إلى المتصفح انخفاضًا هائلاً عندما تم إغلاق CoinHive ، وهو مزود رئيسي لبرامج نصية للتعدين المشفرة ، أثناء تراجع سوق التشفير في عام 2019. ومع ذلك ، يواصل الباحثون العثور على نصوص ومواقع إلكترونية لتعدين العملات الرقمية تستخدمهم عن قصد أو عن غير قصد.

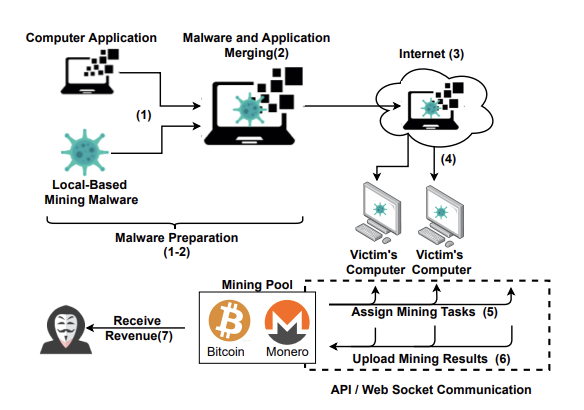

كريبتوجاكينج في المضيف

في هذا النوع من كريبتوجاكينج ، يقوم المتسللون بتثبيت برامج ضارة مشفرة مثل أحصنة طروادة التقليدية. على سبيل المثال ، يمكن أن يؤدي مرفق بريد إلكتروني للتصيد الاحتيالي إلى إصابة جهاز كمبيوتر عن طريق تحميل رمز تعدين التشفير مباشرة في القرص.

بصرف النظر عن البرامج النصية لتعدين التشفير ، يقوم المهاجمون أيضًا بتعديل العديد من تطبيقات التعدين بأسلوب التوصيل والتشغيل مثل XMRig لتعدين العملات المشفرة بشكل غير قانوني.

يقوم المتسللون بتسليم البرامج الضارة إلى النظام المضيف باستخدام الثغرات الأمنية أو تقنيات الهندسة الاجتماعية أو كحمولة في تنزيل غير مقصود (تقنية Drive by-download) على جهاز المضيف.

المصدر: SoK: Crypotjacking Malware - arXiv

على سبيل المثال ، قام المتسللون مؤخرًا بإخفاء البرامج الضارة الخاصة بتعدين العملات المشفرة كإصدار سطح مكتب من تطبيق Google Translate. تم تنزيله بواسطة آلاف المستخدمين الذين يبحثون عن Google Translate لأجهزة الكمبيوتر الشخصية الخاصة بهم (أجهزة الكمبيوتر). ومع ذلك ، بمجرد تثبيته ، فإنه يضع إعدادًا متطورًا لتعدين عملة Monero المشفرة دون علم المستخدم.

كريبتوجاكينج في الذاكرة

يستخدم كريبتوجاكينج في الذاكرة نفس طرق الإصابة مثل كريبتوجاكينج القائم على المضيف. ومع ذلك ، فإن البرمجيات الخبيثة cryptojacking عادة ما تكون برامج ضارة بدون ملفات وتعمل على ذاكرة الوصول العشوائي (RAM). يسيء استخدام التطبيقات المحلية المشروعة أو الأدوات المثبتة مسبقًا.

نتيجة لذلك ، لا يترك البرنامج النصي لـ Cryptojacking أي آثار أقدام في النظام ، مما يجعل من الصعب اكتشافه وإزالته. بمجرد دخول المهاجمين إلى نظام يستخدم برامج ضارة بدون ملفات ، فإنهم يستفيدون من الوصول لتصعيد امتيازاتهم في شبكة الضحية واكتساب مجموعة كبيرة من موارد وحدة المعالجة المركزية للضحية (CPU) لتعدين العملات المشفرة بشكل غير قانوني.

نظرًا لأن المهاجمين يمكنهم الحصول على القيادة والسيطرة باستخدام هذه الطريقة ، يمكن تحويل التشفير الخالي من الملفات إلى هجوم برامج الفدية أيضًا.

Mehcrypt ، على سبيل المثال ، هو برنامج ضار بدون ملفات. يسيء استخدام العديد من التطبيقات المشروعة ، مثل notepad.exe و explorer.exe ، لتنفيذ روتين التشفير.

تاريخ وتطور كريبتوجاكينج

منذ الأيام الأولى ، طور معدِّنو العملات المشفرة طرقًا جديدة للحصول على قوة حسابية إضافية لتعدين العملات المشفرة التي قللت من أعبائهم. كانت إحدى هذه الطرق هي التنقيب عن العملات المشفرة المستند إلى المتصفح.

عندما تم تقديمه لأول مرة في عام 2011 ، تم الترويج لتعدين التشفير المستند إلى المتصفح كبديل للإعلان داخل المتصفح. ولماذا لا يحبها الناس؟ بدلاً من رؤية إعلانات متطفلة على مواقع الويب ، تحصل على تجربة تصفح نظيفة مقابل إعارة جهاز الكمبيوتر الخاص بك إلى عمال المناجم المشفرة. بسيط ومباشر - يبدو قانونيًا ، أليس كذلك؟

هذا ما اعتقده الكثير من الناس في البداية. استخدم عدد من المتحمسين للعملات المشفرة ومالكي مواقع الويب التعدين في المتصفح عن طريق إضافة برامج نصية للتعدين إلى مواقعهم على الويب. ومع ذلك ، سرعان ما تم إساءة استخدام التعدين المستند إلى المتصفح من قبل المتسللين ومجرمي الإنترنت. أصبحت سيئة السمعة بشكل خاص بعد إطلاق Coinhive في عام 2017.

Coinhive وظهور عملة الكريبتوجاكينج

كان Coinhive مزودًا لبرامج نصية لتعدين العملات المشفرة. في عام 2017 ، أصدرت جافا سكريبت بسيطًا استخرجت Monero (XMR) ، وهي عملة مشفرة تشبه Bitcoin ، من خلال استخدام تعدين تشفير داخل المتصفح.

بشكل عام ، يتم تنفيذ JavaScript تلقائيًا عند تحميل صفحة الويب. إنه مستقل عن النظام الأساسي ويعمل على أي مضيف - أجهزة الكمبيوتر والهواتف المحمولة والأجهزة اللوحية - طالما أن متصفح الويب الذي يعمل على المضيف به JavaScript ممكّنًا.

نتيجة لذلك ، يمكن لأي موقع ويب تضمين Coinhive JavaScript على موقعه وجعل جهاز الكمبيوتر الخاص بزائر الموقع منجمًا له. استحوذت Coinhive على 30٪ من Monero الملغومة كرسوم ، بينما أخذ مالك صفحة الويب الباقي.

الطريقة السهلة والقابلة للتطوير والتي تتطلب مجهودًا ضئيلًا لطرح تعدين العملات المشفرة لعدد كبير من المستخدمين دون استثمارات إضافية جعلتها معطلة. اعتمد عدد كبير من المتحمسين للعملات المشفرة الكود الخاص بها بسهولة.

ومع ذلك ، في حين تم الترويج لنموذج عمل Coinhive على أنه قانوني ، سرعان ما تم إساءة استخدام رمزه. قام بعض مالكي مواقع الويب باختطاف قوة معالجة المستخدمين دون إذنهم لتعدين XMR باستخدام البرنامج النصي Coinhive.

بصرف النظر عن مالكي مواقع الويب ، اخترق الفاعلون الخبيثون شفرة التعدين المشفرة ودمجها في مواقع الويب عالية الحركة. قاموا أيضًا بتثبيت البرنامج النصي على ملحقات المستعرض مثل Archive Poster ومكونات موقع الويب مثل Browsealoud.

من خلال هذه الأساليب ، وجد كود Coinhive طريقه بشكل غير قانوني إلى مواقع الويب الشهيرة لشركات مثل Showtime و The Los Angeles Times و Blackberry و Politifact. لقد أداروا تعدين تشفير في المتصفح دون إذن وأحيانًا دون معرفة مالك موقع الويب ، واختطفوا الموقع وموارد الكمبيوتر الخاصة بالمستخدم بشكل فعال. حتى مواقع الويب الخاصة بالحكومات الأمريكية والبريطانية والهندية تم العثور عليها متأثرة بهجمات cryptojacking هذه.

وتجدر الإشارة إلى أن تعدين العملات المشفرة بقوة الحوسبة للآخرين لا يعتبر غير قانوني عند عرض إشعار واضح بالأنشطة وإمكانية إلغاء الاشتراك للمستخدمين. ومع ذلك ، فإن معظم التنقيب عن العملات المشفرة في المستعرض يفتقر إلى هذه ، وبالتالي يعتبر غير قانوني.

جلبت الحالات المتزايدة للتعدين غير المشروع للعملات المشفرة من عام 2017 الاهتمام العام بالـ Cryptojacking. لم يبدأ مجرمو الإنترنت في استخدام التعدين غير القانوني للعملات المشفرة المستند إلى المتصفح فحسب ، بل استخدموا أيضًا البرامج الضارة وطرقًا أخرى للتعدين غير القانوني للعملات المشفرة.

أمثلة على هجوم الـ Cryptojacking الأخير:

- كانت Kiss-a-dog عبارة عن حملة cryptojacking تستهدف البنى التحتية Docker و Kubernetes الضعيفة لتعدين Monero باستخدام XMRig.

- أطلق المكسيكيون ، الذين يطلقون على أنفسهم اسم Diicot ، حملة cryptojacking من خلال هجوم القوة الغاشمة الصدفة الآمنة (SSH) واستخرجوا ما يزيد عن 10000 دولار من عملات Monero المعدنية.

- ProxyShellMiner عبارة عن برنامج ضار للتعدين المشفر يستغل نقاط الضعف غير المصححة في خوادم Microsoft Exchange.

- تقوم 8220 Gang ، وهي جهة فاعلة في مجال تهديدات الأمن السيبراني ، بمسح الإنترنت بحثًا عن مستخدمي السحابة المعرضين للخطر وتمتصهم في الروبوتات السحابية الخاصة بها ، ثم تقوم بتوزيع البرامج الضارة لتعدين العملات المشفرة.

- لقد أصاب برنامج Headcrab ، وهو برنامج ضار يعمل بالـ Cryptojacking ، أكثر من 1،000 خادم من خوادم Redis لبناء شبكة روبوت تعمل على تعدين Monero

لماذا بعض عمال المناجم المشفرة كريبتوجاك؟

ضع في اعتبارك هذا. في عام 2009 ، كان بإمكان جهاز كمبيوتر مزود بمعالج Intel Core i7 استخراج حوالي 50 بيتكوين يوميًا. لكن اليوم ، نحتاج إلى منصات تعدين متخصصة مثل أنظمة ASIC لتعدين العملات المشفرة مثل Bitcoin.

علاوة على ذلك ، فإن العديد من العملات المشفرة لها أيضًا قيود على عدد العملات التي يمكن تعدينها والمكافأة التي يحصل عليها المعدنون. أضف إلى هذا الخليط أسعار الطاقة المرتفعة. تتطلب عملة البيتكوين الواحدة 811.90 كيلو وات / ساعة ، أي ما يعادل متوسط كمية الطاقة التي تستهلكها الأسرة الأمريكية في 28 يومًا. كل هذا يجعل تعدين العملات الرقمية أمرًا مكلفًا. اليوم ، لا يعد تعدين البيتكوين في المنزل خيارًا متاحًا.

27223 دولارًا

كان متوسط تكلفة تعدين البيتكوين اعتبارًا من مايو 2023.

المصدر: MacroMicro

في مثل هذه الحالة ، قد يكون من الصعب تحقيق ربح من التنقيب عن العملات المشفرة باستخدام موارد مشروعة. نتيجة لذلك ، يحاول المتسللون التخلص من التكلفة على الآخرين من خلال اختطاف نظام الضحية.

لماذا يجب أن تهتم بالـ Cryptojacking؟

أعذر من أنذر. من الأفضل أن تعرف مخاطر استخدام الكريبتوجاكينج وأن تكون مستعدًا بدلًا من أن تتعثر عندما تواجه هجومًا حقيقيًا.

على عكس العديد من تهديدات الأمن السيبراني الأخرى التي تعلن عن وجودها ، فإن الـ Cryptojacking ينجح في صمت تام.

"Cryptojacking يؤدي إلى تدهور كبير في أداء جهازك ، ويقصر من عمره الافتراضي ، ويزيد من استهلاكه للطاقة. والأسوأ من ذلك ، أن البرامج الضارة التي تمكنها من ذلك يمكن أن تكون بمثابة مدخل لهجمات إلكترونية أكثر تعقيدًا ".

أمل جوبي

محلل أبحاث الأمن السيبراني ، G2

ما يثير القلق أكثر هو أن المهاجمين يستهدفون اليوم أجهزة ذات قدرة معالجة أكبر بدلاً من الأجهزة الشخصية. بعض الأمثلة هي البنى التحتية السحابية للمؤسسات أو الخوادم أو عدد كبير من أجهزة إنترنت الأشياء المحمية بشكل غير كافٍ أو حاويات Docker و Kubernetes. مع هذا ، يهدف المهاجمون إلى الحصول على المزيد من الأرباح في وقت أقل.

بالنسبة للمؤسسات ، فإن هذا له آثار واسعة النطاق. مقابل كل دولار يتم الحصول عليه من كريبتوجاكينج ، يتم دفع 53 دولارًا للضحية. لا تتوقف المخاطر مع الفواتير المتضخمة. بمجرد دخول البنية التحتية للمؤسسة ، يمكن للمهاجمين الاستفادة من وصولهم في أي وقت لتنفيذ هجمات إلكترونية خطيرة أخرى مثل هجمات برامج الفدية وهجمات سلسلة التوريد.

كيفية اكتشاف هجمات الـ cryptojacking

غالبًا ما تكون هجمات Cryptojacking مخفية ولكن لا يمكن تحديدها. جرب بعض هذه الطرق لاكتشاف هجمات الـ cryptojacking.

كيفية اكتشاف هجمات الـ Cryptojacking في الأجهزة

إذا لاحظت العلامات التالية على جهاز الكمبيوتر أو الجهاز المحمول ، فربما يكون جهازك قد تعرض للتشفير.

تدهور الأداء

يتسبب Cryptojacking في إبطاء جهازك بشكل كبير أو تعطله كثيرًا. إذا بدأت في ملاحظة أي أداء ضعيف بشكل غير عادي للجهاز ، فقم بفحص نظامك باستخدام برنامج مكافحة الفيروسات لمعرفة ما إذا كنت قد وجدت أي برامج ضارة للتشفير.

ارتفاع درجة الحرارة

علامة أخرى تدل على وجود عملة كريبتوجاكينج هي السخونة الزائدة. نظرًا لأن كريبتوجاكينج يستهلك الكثير من طاقة المعالجة ، فإنه يؤدي بسهولة إلى زيادة سخونة النظام واستنزاف البطارية. قد تلاحظ أن المراوح في نظامك تعمل بشكل أسرع من المعتاد لتبريد الجهاز. أو قد تُظهر بطارية هاتفك المحمول أداءً ضعيفًا وتستنزف بسرعة بسبب ارتفاع درجة الحرارة.

استخدام المعالج

من الأعراض الأخرى الملحوظة الاستخدام العالي لوحدة المعالجة المركزية. تحتفظ أجهزة الكمبيوتر بسجلات لجميع التطبيقات قيد التشغيل في النظام. إذا لاحظت ارتفاعًا في استخدام وحدة المعالجة المركزية أثناء القيام بمهمة صغيرة أو تصفح موقع ويب غير ضار ، فقد يكون ذلك بسبب استخدام التشفير.

اختبار تشفير سريع لجهازك!

للتحقق من استخدام وحدة المعالجة المركزية:

- في Windows ، افتح مدير المهام> الأداء> وحدة المعالجة المركزية.

- على جهاز Mac ، انتقل إلى التطبيقات> مراقب النشاط.

يجب عليك أيضًا التحقق مما إذا كان هناك تطبيق زاد من حركة المرور على الإنترنت أكثر من المعتاد ، مما قد يشير إلى التنقيب في المتصفح. للتحقق من هذا:

- في Windows ، انتقل إلى الإعدادات> الشبكة والإنترنت> استخدام البيانات> عرض الاستخدام لكل تطبيق.

- لمستخدمي Apple ، انتقل إلى Activity Monitor> Network> Sent Bytes.

لاحظ أن المجرمين توصلوا إلى تقنيات تهرب متطورة لإخفاء الارتفاع المفاجئ في استخدام وحدة المعالجة المركزية أو حركة المرور على الإنترنت.

كيفية اكتشاف هجمات الـ Cryptojacking في بيئة سحابية

قد يكون اكتشاف الـ Cryptojacking صعبًا إذا كان لدى الشركات رؤية أقل لاستخدامها السحابي. ومع ذلك ، يمكن للشركات محاولة التغلب على هذا.

تدقيق ضوابط الوصول إلى السحابة

تنشأ معظم الهجمات الإلكترونية على السحابة من السحابة التي تم تكوينها بشكل غير صحيح ، لذا قم بمراجعة عناصر التحكم في الوصول. يمكن إجراء مزيد من التحقيق في أي إدخال غير آمن أو خاطئ إلى بيئتك السحابية لمعرفة ما إذا كان هناك أي نشاط ضار مثل التعدين غير المشروع للعملات المشفرة.

تحليل سجلات الشبكة السحابية

تقوم سجلات الشبكة بتتبع حركة المرور من وإلى السحابة الخاصة بك وتوضح لك الحالة الحالية للشبكة ومن يتصل من أين. حلل هذه السجلات. ستتعرف على أي سلوك غير منتظم للشبكة أو ارتفاع مفاجئ في حركة المرور. قد يكون هذا علامة على وجود عامل منجم تشفير غير شرعي يعمل في بيئة السحابة الخاصة بك.

مراقبة الإنفاق على السحابة

تعد فواتير السحابة المتضخمة علامات على الاستخدام المتزايد بشكل شرعي لموارد السحابة من نهايتك أو قيام شخص ما بسرقة موارد السحابة الخاصة بك لتحقيق أرباحهم. إذا لم يكن لديك أي سوء إدارة سحابية من جانبك ، فابحث عن أي ارتفاع في فواتير السحابة لمعرفة ما إذا كان مرتبطًا بـ cryptojacking.

لكي نكون واضحين ، تخبرك كل هذه الطرق بما إذا كان قد تم اختراق السحابة الخاصة بك بأي شكل من الأشكال. يجب إجراء مزيد من التحليل لأي نشاط ضار لمعرفة ما إذا كان الاختراق ناتجًا عن عمال مناجم تشفير غير قانونيين أو أي هجوم إلكتروني آخر.

نصائح لحماية جهازك من هجمات الـ Cryptojacking

الوقاية خير من العلاج ، لذا استخدم هذه النصائح العملية لحماية أنظمتك من هجمات الـ Cryptojacking.

- استخدم برنامج مكافحة فيروسات قويًا لاكتشاف أي نشاط ضار أو برامج ضارة.

- استخدم ملحقات التعدين المضادة للتشفير مثل Miner Block و Anti-Miner لمنع تعدين التشفير المستند إلى المتصفح.

- قم بتثبيت أدوات منع الإعلانات لمنع الإعلانات المنبثقة غير المرغوب فيها وإعلانات الشعارات على مواقع الويب. غالبًا ما يتم تضمين البرامج الضارة لتعدين العملات المشفرة في الإعلانات.

- قم بتحديث نظامك وتثبيت أحدث البرامج لتصحيح الثغرات الأمنية.

- يمكنك أيضًا تعطيل JavaScript في المستعرض الخاص بك لتجنب تحميل أي نص برمجي ضار. ومع ذلك ، يأتي هذا على حساب تجربة المستخدم.

خطوات تعطيل JavaScript في متصفح Chrome:

- انتقل إلى الإعدادات> الخصوصية والأمان> إعدادات الموقع> JavaScript

- حدد خيار عدم السماح للمواقع باستخدام JavaScript لتعطيل JavaScript.

بالنسبة للمؤسسات ، يتجاوز منع هجمات cryptojacking تغطية هذه الخطوات الأساسية. اعتمد ممارسات الأمان التالية لحماية أصول تكنولوجيا المعلومات الخاصة بك من أي تعدين غير مشروع للعملات المشفرة.

- قم بتثبيت تحديثات وتصحيحات البرامج الثابتة: قم بتحديث برنامج النظام الخاص بك بمجرد أن يقوم بائع البرنامج بإصدارها.

- تمتع بسياسة قوية لإدارة الهوية والوصول (IAM): تحمي IAM الفعالة من أي وصول غير مصرح به إلى نظامك ، داخل المؤسسة أو على السحابة. قم بنشر برنامج IAM للسماح بالوصول فقط للمستخدمين المصرح لهم وإدارة مستوى التصريح الخاص بهم.

- تأمين نقاط النهاية الخاصة بك: تعمل أجهزة المستخدم النهائي مثل أجهزة الكمبيوتر المحمولة ومحطات العمل والخوادم والهواتف المحمولة كنقاط وصول إلى شبكة شركتك. قم بحمايتهم باستخدام برنامج أمان قوي لنقاط النهاية لمنع البرامج الضارة من إصابة الأجهزة. يمكنك أيضًا استخدام حلول أمان بيانات الهاتف المحمول التي تؤمن الوصول إلى شبكة مؤسستك عبر الأجهزة المحمولة.

- راقب شبكتك: قم بتحليل جميع سجلات الشبكة الخاصة بك بعناية في الوقت الفعلي وابحث عن أي نشاط ضار. اعتمد على أدوات مثل WAF وبرنامج معلومات الأمان وإدارة الأحداث (SIEM) للحصول على رؤية مباشرة لشبكتك ونقطة النهاية لاكتشاف أي سلوك غير طبيعي أو استخدام غير مصرح به. استفد من أدوات RASP لاكتشاف ومنع الهجمات في الوقت الفعلي في بيئة وقت تشغيل التطبيق.

- نشر حلول أمان السحابة: يمكنك استخدام حلول أمان سحابية إضافية مثل برنامج وسيط أمان الوصول إلى السحابة (CASB) للتحكم في الوصول إلى السحابة وبرنامج إدارة وضع الأمان السحابي (CSPM) للبحث عن أي أخطاء في التكوين السحابي.

- تدريب موظفيك: اعتمد برامج تدريب على الأمن السيبراني لموظفيك واجعلهم على دراية بهجمات الهندسة الاجتماعية مثل التصيد الاحتيالي.

- اعتماد نموذج عدم الثقة: لا تثق بأحد. تحقق من كل شيء. إن اتباع نهج عدم الثقة في الأمان يعني أنك تتحقق صراحة من أي شخص أو أي شيء يسعى للوصول إلى أصول تكنولوجيا المعلومات الخاصة بك. يقطع هذا شوطًا طويلاً في حماية نظامك من أي تهديد إلكتروني.

منع الكتلة غير القانونية

أصبحت هجمات Cryptojacking أكثر انتشارًا ويصعب اكتشافها حتى مع تقلب أسعار العملات المشفرة. أصبح المتسللون أكثر تطوراً بفضل تقنياتهم الخاصة بالعدوى والتهرب ، لكن الوقاية هي المفتاح. قم بتنفيذ ممارسات الأمان المشتركة هنا وابق متقدمًا على لصوص التشفير.

تريد رفع مستوى أمن النظام الخاص بك؟ استكشف برامج الاستخبارات الخاصة بالتهديدات لإبقاء فريق الأمان لديك على اطلاع دائم بالبرامج الضارة الناشئة ، ونقاط الضعف في يوم الصفر ، وعمليات الاستغلال.