أفضل 7 برامج لإدارة الثغرات الأمنية في عام 2023

نشرت: 2023-01-17تحمي أدوات إدارة الثغرات الأمنية أنظمتك من التهديدات الأمنية وتحافظ على أمان بياناتك.

يتزايد الطلب على إدارة الثغرات الأمنية هذه الأيام ، ولتظل قادرة على المنافسة في عالم اليوم ، يجب أن تكون مؤسستك مواكبة لاتجاهات السوق.

تعتمد العديد من المؤسسات على العديد من الحلول البرمجية والتطبيقات لتحسين الإنتاجية وتحسين تجربة العملاء. ومع ذلك ، فإن هذه التطبيقات والحلول عرضة للثغرات الأمنية التي يمكن أن تعرض مؤسستها لهجوم إلكتروني.

لحماية مؤسستك من هذه المخاطر ، يجب عليك تنفيذ برنامج قوي لإدارة الثغرات الأمنية كجزء من إستراتيجيتك الشاملة لإدارة مخاطر تكنولوجيا المعلومات.

تتضمن إدارة الثغرات تحديد وتقييم ومعالجة والإبلاغ عن الخروقات الأمنية في الأنظمة والبرامج والحلول التي تعمل عليها.

نمت أهمية إدارة الثغرات الأمنية بشكل ملحوظ بمرور الوقت ، وهي تعتبر الآن جزءًا أساسيًا من أمان المؤسسة.

لماذا هناك حاجة إلى برنامج إدارة الثغرات الأمنية؟

يحمي برنامج إدارة الثغرات الأمنية شبكتك من الثغرات الأمنية المعروفة ، مما يجعل من الصعب على المهاجمين استهداف مؤسستك.

ينجز البرنامج ذلك عن طريق فحص شبكتك بحثًا عن أي مشكلات في توافق البرامج ، أو التحديثات المفقودة ، أو عيوب البرامج العامة. تم تعيين تحديد الأولويات لإصلاح الثغرات الأمنية.

كما أنه يضمن الالتزام بجميع المتطلبات التنظيمية ويحمي مؤسستك من أي غرامات أو عقوبات تفرضها أي سلطة تنظيمية لعدم الامتثال لأي حكم. يساعدك على توفير أموال مؤسستك وسمعتها.

كيف يعمل برنامج إدارة الثغرات الأمنية؟

يساعد استخدام برامج إدارة الثغرات الشركات على أتمتة عملية إدارة الثغرات الأمنية عبر تطبيقاتها وشبكاتها.

يستخدمون أدوات مختلفة لتحديد والإبلاغ عن نقاط الضعف في أنظمة المنظمة.

بمجرد اكتشاف نقاط الضعف هذه ، يتم تقييم المخاطر المرتبطة بها في سياقات مختلفة لتحديد أفضل مسار للعمل.

تساعد أدوات البرامج هذه الشركات في تحديد أولويات التحكم في المخاطر الأمنية المحتملة للبنية التحتية الأمنية للمؤسسة.

يجب ألا تخلط بينها وبين برنامج مكافحة الفيروسات أو جدار الحماية. إنهم يتفاعلون ويديرون التهديدات عند حدوثها. ومع ذلك ، فإن برامج إدارة الثغرات الأمنية استباقية.

خطوات دورة حياة إدارة الثغرات الأمنية

تتضمن عملية إدارة الثغرات الأمنية الخطوات التالية:

# 1. اكتشاف نقاط الضعف

تتمثل الخطوة الأولى للعثور على الثغرة الأمنية في فحص شبكتك وإجراء تقييم للثغرة الأمنية. تساعد هذه الخطوة في تحديد التكوينات الخاطئة وأخطاء الترميز التي يمكن أن تستغل تطبيقًا / نظامًا. بمجرد أن تدرك نقاط الضعف المحتملة ، فقد حان الوقت لتقييمها.

# 2. تحديد أولويات الأصول

ليست كل نقاط الضعف متشابهة. علاوة على ذلك ، يختلف علاج كل منهم أيضًا. لكل ما تعرفه ، يمكن أن تتراكم نقاط الضعف الأكثر خطورة ، وليس الاكتشاف الجديد فقط.

لتخطيط مستويات خطورة هذه الثغرات الأمنية ، يمكنك تعيين بطاقة تقييم المخاطر لتحديد أولويات الثغرات الأمنية التي يجب معالجتها أولاً.

# 3. معالجة نقاط الضعف

بمجرد اكتشاف نقاط الضعف وتحديد أولوياتها ، حان الوقت لاتخاذ إجراء. في هذه الخطوة ، تبدأ بتنفيذ إجراء إدارة التصحيح. بعد ذلك ، سيقوم فريق الهندسة الخاص بك بإصلاح واختبار كل ثغرة أمنية.

يمكن أن يكون الحل قصير الأمد وطويل الأمد.

# 4. الإبلاغ عن نقاط الضعف

من الضروري تجميع البيانات التي تم جمعها خلال الخطوات السابقة وتقديم هذه المعلومات بطريقة موثقة. يجب أن تكون تقارير تقييم نقاط الضعف الخاصة بك مصممة لجماهير مختلفة بناءً على حاجتهم إلى التفاصيل الفنية. بينما تريد الإدارة أن يتم توصيل الاتجاهات عالية المستوى ، تحتاج فرق الأمن إلى تقارير واضحة لتسهيل المعالجة السلسة.

# 5. تحسين جهودك

بمجرد اتخاذ الإجراء اللازم للقضاء على نقاط الضعف هذه ، فإن الخطوة المهمة هي تحسين جهودك. يساعدك على تحديد الطرق التي تعمل بشكل جيد والتي لم تعمل بشكل جيد.

يمكن أن يؤدي تقييم النتائج إلى تحديد التحسينات طويلة المدى ثم استخدامها لاحتياجات الميزانية.

الملامح الرئيسية لبرنامج إدارة الثغرات الأمنية

يمكنك اختيار برنامج إدارة الثغرات الأمنية بناءً على متطلبات الأمان والميزات التي توفرها. هنا ، قمنا بتجميع قائمة بأهم الميزات لمساعدتك في اختيار أفضل برامج إدارة الثغرات الأمنية:

نطاق وتغطية

الميزة الأساسية لبرامج إدارة الثغرات الأمنية هي نطاقها وتغطيتها. يتم تحديد حيوية وكفاءة المسح من خلال مجال نطاقه وتغطيته. يمكنك التأكد مما يلي:

- يوفر البرنامج المسح باستخدام بيانات الاعتماد

- يمكن للبرنامج إجراء مسح متقدم باستخدام الخلاصات والمكونات الإضافية

- يمكن للبرنامج تضمين أو استبعاد صفحات معينة

صحة

يوفر لك برنامج إدارة الثغرات الأمنية المرونة لإجراء عمليات مسح منتظمة ، ويجب أن تأتي أيضًا مع POC (طلب تقديم دليل على الأدلة) إلى جانب الخدمات المطلوبة الأخرى.

ستشهد الشركات تحسنًا كبيرًا في الإنتاجية من خلال الحصول على تبرير أكثر شمولاً واستبعاد الإيجابيات الكاذبة قبل تكليف المطورين بإصلاح ثغرة أمنية تم الإبلاغ عنها.

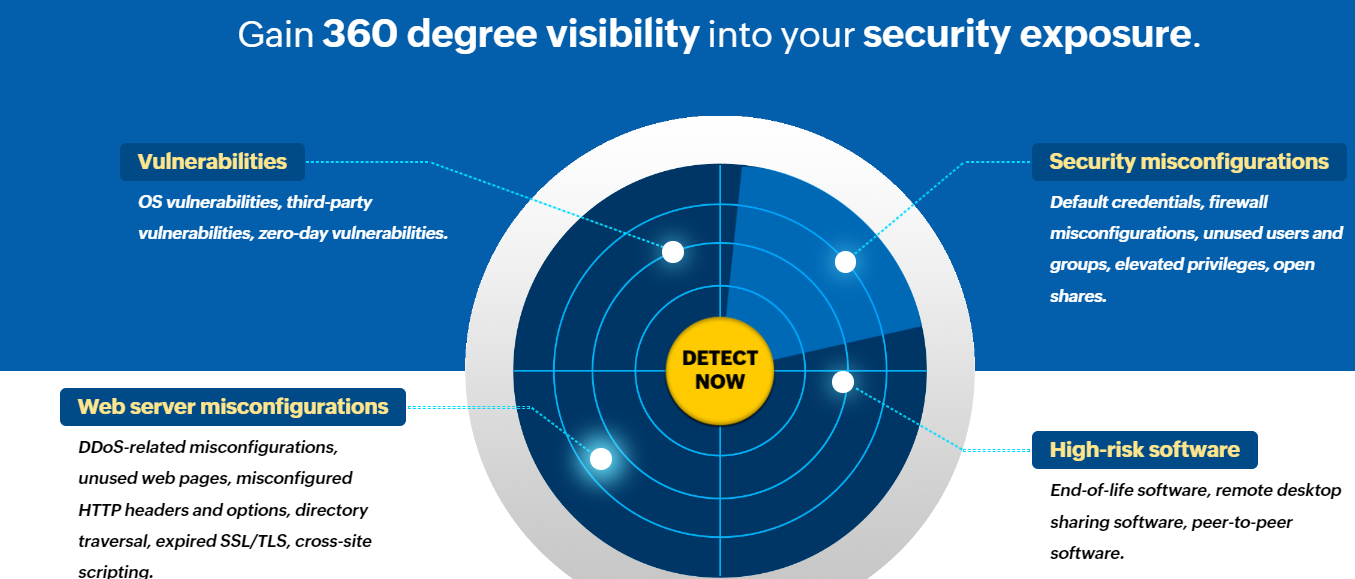

تقارير علاجية

تعد ميزة الإبلاغ في أي تطبيق لإدارة الثغرات أمرًا بالغ الأهمية. يمنحك نظرة عامة بزاوية 360 درجة على أمان الأصول الخاصة بك. يمكنك حتى إنشاء معلومات مفصلة حول نقاط الضعف المذكورة في التقرير.

تغطي ميزة إعداد التقارير عادةً التفاصيل التالية:

- عدد عمليات الفحص المكتملة

- تم تحديد عدد الثغرات

- إجراءات العلاج

- ملخص النظام العام

- قضايا الأمان حسب الأصول

- القضايا الأمنية حسب الثغرة الأمنية

- توصيات للمعالجة

النتيجة الإجمالية للمخاطر

يساعد فحص الأصول التنظيمية الشركات على تحديد أماكن وجود نقاط ضعف معينة. ومع ذلك ، من المهم تحقيق توازن بين أولويات المخاطر والموارد الحالية قبل اتخاذ أي إجراء.

يسلط برنامج إدارة الثغرات الأمنية مع هذه الميزة الضوء على درجات المخاطر عبر ثلاث فئات - منخفضة ومتوسطة وحرجة.

يتم تعيين درجات المخاطر بناءً على حجم وشدة نقاط الضعف التي تم تحديدها في التطبيقات والشبكات الخاصة بك.

تقييم السياسة

إن تقوية شبكتك لا تقل أهمية عن تحديد الثغرات الأمنية وإصلاحها. يتضمن فحص الثغرات الأمنية أيضًا سياسة متكاملة ، مما يساعدك على قياس البنية التحتية الأمنية الخاصة بك وفقًا لمعايير الصناعة مثل OWASP Top 10 و SANS 25 و WASC ، من بين أمور أخرى.

يمكنك أيضًا إضافة عمليات تحقق مخصصة لتقليل المخاطر الحصرية لبيئتك.

تسهيل المصادقة المتقدم

يكتشف الفحص غير المصدق فقط الشهادات منتهية الصلاحية وكلمات المرور الضعيفة والبرامج غير المصححة. يتيح لك اختيار أحد أفضل برامج إدارة الثغرات الأمنية استخدام وظيفة مصادقة سهلة الاستخدام.

كما أنه يفحص التطبيقات المحمية بكلمة مرور دون تسجيل وحدات الماكرو لتسجيل الدخول.

قم بحماية عملك من خلال أفضل اختياراتنا لأفضل برامج إدارة الثغرات الأمنية. حافظ على بياناتك آمنة ومأمونة مع هذه الحلول التي تم فحصها.

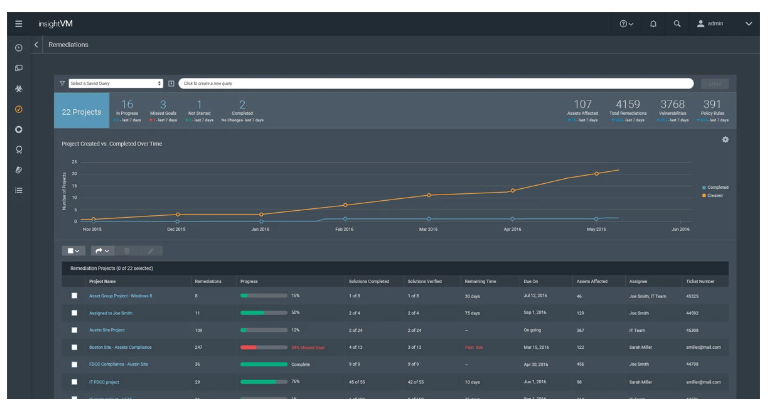

برنامج Rapid7 InsightVM

تشتهر Rapid7 InsightVM بتحديد وتقييم نقاط الضعف التنظيمية تلقائيًا.

تتفوق Rapid7 InsightVM في إعداد التقارير الشاملة. يعرض لوحات معلومات مباشرة تحتوي على جميع البيانات حول نقاط الضعف. بمساعدة هذه المعلومات ، يساعد البرنامج في التخفيف من المخاطر بطريقة تقلل من احتمالية تأثيرها على النظام.

الحل مؤتمت بالكامل. فهو يجمع معلومات حيوية عن نقاط الضعف ، ويحصل على علاجات للعيوب المكتشفة ، ويثبت التصحيحات عندما يوافق عليها مسؤول النظام.

سمات

- التقارير شاملة للغاية ، والنتائج سهلة الفهم.

- يسمح لك بإجراء عمليات مسح تستند إلى بيانات الاعتماد.

- التهديدات التي تم تحديدها لديها الكثير من التفاصيل حول طبيعتها وخطط التخفيف.

يعتمد تسعير InsightaVM على لا. من الأصول يبدأ الحد الأدنى للحزمة من 250 أصلًا بقيمة 2.19 دولارًا في الشهر أو 26.25 دولارًا في السنة لكل أصل وترتفع إلى أكثر من 1250 أصلًا مقابل 1.62 دولارًا في الشهر أو 19.43 دولارًا في السنة لكل أصل.

Qualys VMDR 2.0

يتيح لك Qualys VMDR 2.0 مراقبة جميع أصول تكنولوجيا المعلومات الخاصة بك من لوحة تحكم واحدة. يقوم البرنامج بشكل استباقي بجمع وتحليل البيانات من تلك الأصول لتحديد نقاط الضعف المحتملة.

يساعد المستخدمين على تحديد التهديدات في وقت مبكر وتخفيف المخاطر قبل أن تسبب ضررًا كبيرًا.

سمات

- الواجهة بديهية للغاية.

- التقارير شاملة للغاية تساعد على تحديد نقاط الضعف بسرعة

- يساعدك في إجراء عمليات الفحص بناءً على عنوان IP بدلاً من عناوين URL

يقوم Qualys VMDR 2.0 بإخطار المستخدمين بمجرد تحديد التهديد في الوقت الفعلي ، مما يضمن وقتًا كافيًا لإصلاحه.

ManageEngine

يعد ManageEngine Vulnerability Manager Plus أحد أفضل برامج إدارة الثغرات لأنه يحدد نقاط الضعف ويصلحها. نظرًا لكونه حزمة إدارة الثغرات الأمنية ، يوفر ManageEngine ماسحات ضوئية للثغرات الأمنية ومديري التصحيح ويتميز بالعديد من الأدوات المساعدة الأخرى.

بينما تقدم معظم أدوات برامج إدارة الثغرات الأمنية عمليات مسح شهرية ، يقوم ManageEngine بإجراء عمليات مسح كل 90 دقيقة. كما أنه يتميز بمدير التكوين الذي يعيد تنظيم إعدادات الجهاز التي تتم إدارتها بشكل سيئ ويمنعها من التغيير.

سمات

- يقوم بفحص الثغرات الأمنية كل 90 دقيقة.

- يطلق إجراءات الإصلاح تلقائيًا

- يتضمن مدير التكوين الذي ينظم الإعدادات التي تتم إدارتها بشكل سيئ

يحتوي ManageEngine على ثلاث حزم: إصدار مجاني للشركات الصغيرة والمتوسطة يصل إلى 25 جهاز كمبيوتر ، و Professional و Enterprise. Professional لأجهزة الكمبيوتر في شبكة LAN ، والمؤسسة مخصصة لأجهزة الكمبيوتر في شبكة WAN.

مدير الثغرات الأمنية في الخطوط الأمامية

يعد Frontline Vulnerability Manager بواسطة Digital Defense من بين أكثر برامج إدارة الثغرات الأمنية شمولاً ودقة. من خلال تقنية المسح الخاصة به ، يقوم التطبيق بإجراء تقييمات أمنية متعمقة وتحديد أولويات النتائج وتتبعها ، مما يجعل علاجها سريعًا وسهلاً.

سمات

- دعم عملاء رائع

- جدولة فحص سهلة

يمكنك حتى إجراء اختبارات تدقيق الامتثال من خلال التطبيق وإنشاء تسميات تلقائية لكل أصل. بمجرد تقييمه ، فإنه يعالج نقاط الضعف ويصدر تقريرًا. يمكنك إنشاء تقارير قابلة للتخصيص حول الثغرات الأمنية الخاصة بالأصول وإدارة التصحيح استنادًا إلى خيارات التصفية المتنوعة.

فليكسرا

Flexera هو برنامج لإدارة الثغرات الأمنية قائم على SaaS للمؤسسات ذات الأنظمة الهجينة المعقدة. إنه يوفر العرض الأكثر شمولاً وشفافية لأصول تكنولوجيا المعلومات الخاصة بك. يمكنك بعد ذلك استخدام هذه البيانات للتخطيط لرحلتك الرقمية على السحابة وتحديث عمليات الأعمال الحالية.

سمات

- مثالية لكل من المؤسسات على مستوى المؤسسات والمتوسطة الحجم.

- يقدم رؤى دقيقة للبيانات

يتم ترقية الأداة باستمرار وتدعم العديد من البنى السحابية. كما يسمح للمستخدمين بتحسين الدخل الجديد والدوري من خلال الترخيص المرن والتسليم وإدارة دورة الحياة لحقوق استخدام العميل.

نيسوس

تستخدم Nessus إستراتيجية إدارة الثغرات الأمنية القائمة على المخاطر للعثور على العيوب وإصلاحها في شبكة نظامك وموقعك على الويب وتطبيقات الويب. يمنحك صورة كاملة للبنية التحتية لنظام مؤسستك ويفحص كل زاوية وركن للعثور على نقاط الضعف الأكثر غموضًا بشكل منهجي.

يستخدم برنامج إدارة الثغرات الأمنية معلومات التهديد بمهارة للتنبؤ بالثغرات الأمنية التي تشكل خطرًا خطيرًا على أمن نظامك. كما يوفر تحليلات مهمة ورؤى عملية لفرق الأمان والمطورين لمساعدتهم على تقليل المخاطر الخطيرة.

سمات

- يتوفر الكثير من التخصيصات لتناسب احتياجات كل مستخدم.

- يقدم بيانات ومعلومات ورؤى عالية الجودة حول نقاط الضعف.

- يغطي نطاقًا واسعًا من الدقة والتغطية.

لدى Tenable Nessus خطتان متاحتان ، Nessus Expert و Nessus Professional.

Nessus Expert مناسب للمطورين والشركات الصغيرة والمتوسطة ومختبري القلم والمستشارين ، ويبدأ سعره من 8838 دولارًا أمريكيًا لمدة عام واحد. تم تصميم Nessus Professional لممارسي الأمن ، ويبدأ السعر من 4000 دولار لمدة عام واحد.

كما أن لديها مرفق دعم مقدمًا 24 * 365 يومًا وتدريبًا عند الطلب بتكلفة إضافية.

BreachLock

BreachLock عبارة عن منصة SaaS قائمة على السحابة لفحص وتقييم الثغرات الأمنية. يساعد في العثور على العيوب القابلة للاستغلال من خلال اختبار اختراق AWS اليدوي. إنه مؤمن بمصادقة ثنائية ولا يتطلب أجهزة أو برامج إضافية.

سمات

- يوفر نظرة عامة بزاوية 360 درجة على نقاط ضعف النظام

- يوفر البرنامج حلول اختبار سريعة.

- يستخدم اختبار اختراق AWS اليدوي لتحديد العيوب.

يدير برنامج إدارة الثغرات الأمنية BreachLock عمليات مسح شهرية مدعومة بالذكاء الاصطناعي. كما أنه يخطر المستخدمين عبر البريد الإلكتروني عند تحديد أي ثغرة أمنية.

افكار اخيرة

يمكن أن يكون للشبكة غير الآمنة تأثير ضار للغاية ، خاصة فيما يتعلق بانتهاكات البيانات. بينما تعد أدوات برامج مكافحة الفيروسات حلاً محتملاً ، إلا أنها تفاعلية في المقام الأول ويمكن أن تساعد فقط إلى حد معين.

يحتاج أصحاب الأعمال إلى حلول تعتبر خطوة للأمام ويمكن أن تساعد في منع التهديدات الأمنية قبل ضرب أنظمتهم.

تساعدك أدوات إدارة الثغرات في القيام بذلك بالضبط. تسمح أدوات البرامج هذه لفرق الأمان بفهم التهديدات التي يواجهونها بوضوح واستخدام العلاجات المناسبة لإصلاحها.

تساعدك كل هذه الأدوات المذكورة أعلاه في تحقيق نفس الشيء. نأمل أن تكون القائمة مفيدة وأن تكون في متناول اليد لاختيار الأداة التي يجب استخدامها لحماية البنية التحتية الداخلية الخاصة بك.

يمكنك أيضًا استكشاف بعض أفضل برامج إدارة أصول تكنولوجيا المعلومات للشركات الصغيرة والمتوسطة.