أفضل 8 نصائح لإدارة مخاطر الاحتيال لشركتك في عام 2022

نشرت: 2022-06-02يواجه عالم الأعمال لدينا وفرة متزايدة من مخاطر الاحتيال ، خاصة عبر الإنترنت. يصبح المجرمون أكثر إبداعًا كل يوم على الرغم من جهودنا لمنعهم من سرقة البيانات. لا تزال المخاطر عالية بالنسبة للشركات من جميع الأحجام ، ومن المهم أكثر من أي وقت مضى معرفة كيفية اكتشاف الاحتيال ومنعه قبل أن يقطع رأس علاماتنا التجارية.

- ما هي إدارة مخاطر الاحتيال؟

- بعض النصائح لإدارة مخاطر الاحتيال في عملك في عام 2022

- 1. تخلص من ملفات تعريف الارتباط للجهات الخارجية

- 2. إجراء مراقبة الاحتيال باستخدام أداة ذكية

- 3. احصل على فهم شامل لكيفية عمل معالجة الدفع

- 4. استخدام أنظمة معالجة الدفع الموثوقة لمنع الاحتيال على البطاقة

- 5. تأكد من أن عملك متوافق مع PCI

- 6. تعامل مع مشكلات "تم رفض دفعتك"

- 7. فرض كلمات مرور أقوى

- 8. طلب التحقق من البطاقة

- هل أنت مستعد لجعل عملك أكثر أمانًا؟

ما هي إدارة مخاطر الاحتيال؟

إذا كان عملك يحتوي على قنوات رقمية ، وهو ما يبدو عليه الحال هذه الأيام ، فأنت معرض لخطر الاحتيال. كل عمل. تظهر الأبحاث التي أجرتها لجنة التجارة الفيدرالية زيادة بنسبة 70٪ في خسائر الاحتيال المبلغ عنها بين عامي 2020 و 2021 فقط.

ومع ذلك ، فإن بعض الشركات أكثر فاعلية من غيرها في اكتشاف واتخاذ الإجراءات اللازمة لمنع مثل هذه الاحتيالات أو على الأقل التخفيف من المخاطر.

إدارة مخاطر الاحتيال للأعمال هي عملية تقييم المخاطر المختلفة داخل الشركة واستخدام هذه المعلومات لتطوير برنامج ذكي يوقف مثل هذه الأنشطة قبل حدوثها. في هذه المقالة ، ستتعرف على أكثر الطرق فائدة لاكتشاف الاحتيال المشتبه به ومنعه في عام 2022.

بعض النصائح لإدارة مخاطر الاحتيال في عملك في عام 2022

دعنا نلقي نظرة على الخطوات التي يجب اتباعها للشركات التي تعمل عبر الإنترنت في عام 2022.

موصى به لك: مخاطر الخصوصية والأمن والصحة على وسائل التواصل الاجتماعي وكيفية منعها.

1. تخلص من ملفات تعريف الارتباط للجهات الخارجية

كل من يستخدم الإنترنت ويزور المواقع هذه الأيام على دراية بملفات تعريف الارتباط للجهات الخارجية. ولكن ، ما هي ملفات تعريف ارتباط الطرف الأول؟

في دليل Osano ، توصف هذه بأنها "نسخة عبر الإنترنت من أمين الصندوق الذي يراقب العملاء أثناء تواجده في المتجر". هذه أكواد يتم إنشاؤها وتخزينها على كمبيوتر الموقع الذي يستخدم الخوارزميات لتتبع البيانات حول تفاعلات العملاء. يمكن أن تتضمن هذه البيانات كل شيء من تكرار الزيارات إلى السلوكيات على الموقع إلى كلمات المرور.

يتم استخدام هذه المعلومات من قبل الشركات لتكييف إستراتيجيتها التسويقية وجعلها أكثر شخصية. بدلاً من إجراء تخمينات جامحة حول ما يقصده العميل ، تتم مشاركة هذه البيانات بشكل صريح وعلى هذا النحو ، فإنها تبني علاقة أقوى بين الشركة وعملائها.

الأهم من ذلك ، أن ملفات تعريف الارتباط الخاصة بالطرف الأول تساعدك على بناء الثقة دون مطالبة عملائك بالتضحية بالبيانات الخاصة.

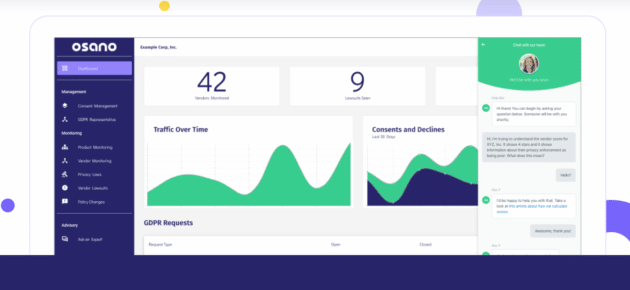

ومع ذلك ، فقد حان الوقت للتخلص التدريجي من ملفات تعريف ارتباط الطرف الثالث. إذا كنت مستعدًا للقيام بذلك ، فإن Osano عبارة عن نظام أساسي لإدارة الموافقة يمكنه تسهيل وأتمتة هذه العملية نيابة عنك. يمكنك استخدامه لحظر البرامج النصية الخاصة بالأطراف الثالثة أو إلغاء حظرها تلقائيًا وتظل متوافقة مع اللوائح في البلدان المختلفة.

مصدر الصورة: Osano.com.

2. إجراء مراقبة الاحتيال باستخدام أداة ذكية

أفضل فرصة لك لاكتشاف ومنع حدوث الاحتيال هو مراقبته. لكن ما هي مراقبة الاحتيال؟

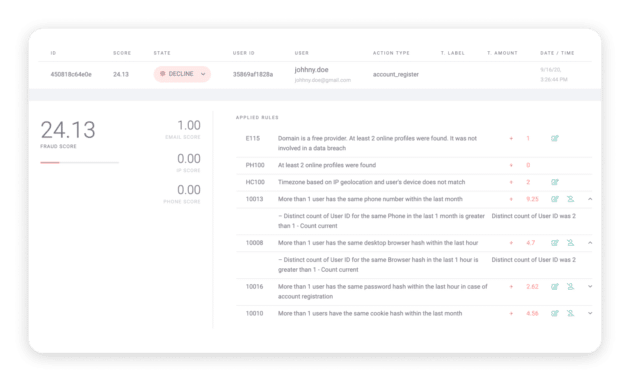

هناك الكثير من الأشياء التي يمكن للشركات تتبعها للكشف عن الأنشطة الاحتيالية. لحسن الحظ ، فإن أدوات مثل SEON تجعل هذه العملية أكثر بساطة وفعالية. أدوات مراقبة الاحتيال هي حلول برمجية يتم نشرها في أي لحظة عندما يتفاعل المستهلك مع منتج أو خدمة.

مصدر الصورة: Seon.io.

تقوم هذه الأدوات بتقييم السلوكيات ومراقبة البيانات في الوقت الفعلي مع التركيز على نقاط الاتصال التي يمكن أن تشير إلى مخاطر الاحتيال على عملك. إنهم يتتبعون نشاطًا مثل عمليات الاشتراك الجديدة للعملاء عندما يقومون بتسجيل الدخول إلى حساباتهم عندما يشرعون في إجراء الدفع وإدخال تفاصيل بطاقتهم للمغادرة ، وما إلى ذلك.

يمكنك استخدام هذه الأداة لأداء مجموعة متنوعة من المهام بما في ذلك:

- بصمات الجهاز والمتصفح.

- التنميط الاجتماعي.

- البصمة الرقمية.

- تحليل IP.

- تحليل السلوك.

- القياسات الحيوية.

- فحوصات السرعة.

ستمنحك كل هذه البيانات تنبيهات في الوقت الفعلي للسلوكيات عالية الخطورة التي يمكنك التصرف بموجبها لمنع المحتالين من إيذاء عملك. يتم دمجها في تقارير يمكنك مراجعتها يدويًا أو إدخالها في مجموعات القواعد واتخاذ إجراءات فورية.

3. احصل على فهم شامل لكيفية عمل معالجة الدفع

من أكثر الأشياء المدمرة للاحتيال عبر الإنترنت أنه يمكن أن يقتل سمعة عملك ويجلب لك تكاليف هائلة غير متوقعة. إذا كنت ترغب في اكتشاف ومنع حدوث الاحتيال ، فأنت بحاجة إلى فهم العمليات الأكثر تعرضًا للخطر.

كل هذا يبدأ بمعالجة الدفع.

تتمتع صناعة معالجة المدفوعات بتدفق مباشر:

- نشاط تجاري عبر الإنترنت ، أي تاجر يقوم بإنشاء حساب مع معالج دفع أو بنك حاصل ، والذي يمكّنه من قبول المدفوعات.

- يضيف التاجر عربة تسوق إلى موقعه على الإنترنت متصلة ببوابة دفع. عندما يقرر العميل إجراء عملية شراء ، فإنه يضع المنتج أو الخدمة في عربة التسوق هذه ويتم نقله إلى بوابة الدفع.

- يضيف العميل تفاصيل الدفع الخاصة به مثل رقم بطاقة الائتمان ويؤكد. عندما يحدث هذا ، يتم إرسال التفاصيل الملتقطة مثل الاسم وأرقام البطاقة إلى البوابة.

- تتصل بوابة الدفع بالبنك المستحوذ عن طريق إرسال تفويض على البطاقة يطلب مبلغ المعاملة. يتم إعادة توجيه هذا إلى شبكة البطاقات المعنية مثل Visa أو Mastercard.

- عندما تتم الموافقة على المعاملة من قبل مزود الدفع مثل شبكة البطاقة أو البنك ، تتم الموافقة على المعاملة.

إنه لأمر مدهش مدى سرعة إكمال هذه الخطوات في الوقت الحاضر. تتم معالجة المعاملات المشروعة على الفور تقريبًا في معظم الحالات ، على الرغم من أنه قد تكون هناك بعض الاستثناءات والمشكلات التي سنناقشها لاحقًا في هذه المقالة.

4. استخدام أنظمة معالجة الدفع الموثوقة لمنع الاحتيال على البطاقة

يعد الاحتيال على بطاقة الائتمان أحد أكثر أنواع الاحتيال عبر الإنترنت شيوعًا هذه الأيام. في عام 2018 وحده ، خسرت الولايات المتحدة 9.47٪ مليار دولار في معاملات البطاقات غير القانونية.

تتمثل إحدى أفضل الطرق لحماية عملك من الاحتيال على البطاقة في استخدام نظام معالجة دفع موثوق. تعتبر سلوكيات التتبع ذكية ، ولكن من الضروري أن تتأكد أولاً من أن بيانات الدفع الخاصة بعملائك مشفرة ومحمية بدرجة عالية.

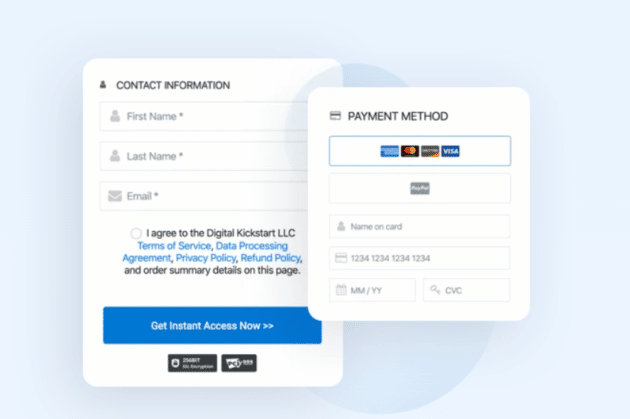

عندما يتعلق الأمر بالكشف عن الاحتيال على بطاقات الائتمان والوقاية منه ، يمكن لشريك معالجة الدفع الموثوق به مثل PayKickStart أن يجعل علامتك التجارية عبر الإنترنت أكثر أمانًا ومعها ، وأكثر ثقة من قبل العملاء. مجموعة أدوات منع الاحتيال الخاصة بـ PayKickStart ، الرادار مدمج مباشرةً في تدفق الدفع لموقع الويب ، جنبًا إلى جنب مع خوارزميات شرسة تكتشف الأنماط عبر المدفوعات.

ستساعدك هذه الأداة على تقييم مستوى المخاطرة لكل دفعة ، مما يجعل موقع الويب الخاص بك أكثر أمانًا للعملاء.

مصدر الصورة: Paykickstart.com.

5. تأكد من أن عملك متوافق مع PCI

يشير PCI إلى مجلس معايير أمان صناعة بطاقات الدفع. يساعد هذا المجلس الشركات على حماية العملاء ، وكذلك حماية أنفسهم من الاحتيال. يحتوي PCI على بعض من أفضل الممارسات وأكثرها فعالية لحماية بيانات المستهلك.

في معظم البلدان ، هذا إلزامي. لا يقتصر الأمر على ما إذا كنت ستجعل موقعك متوافقًا مع PCI - فهو مطبق بصرامة وهو ضروري للغاية.

نظرًا لأن القواعد والإرشادات تتغير باستمرار لمنع مخاطر الاحتيال الجديدة ، يجب على عملك تتبع التحديثات في أي وقت. يمكنك القيام بذلك على الموقع الرسمي لـ PCI.

قد يعجبك: 12 نوعًا من أمان نقطة النهاية يجب أن يعرفها كل عمل.

6. تعامل مع مشكلات "تم رفض دفعتك"

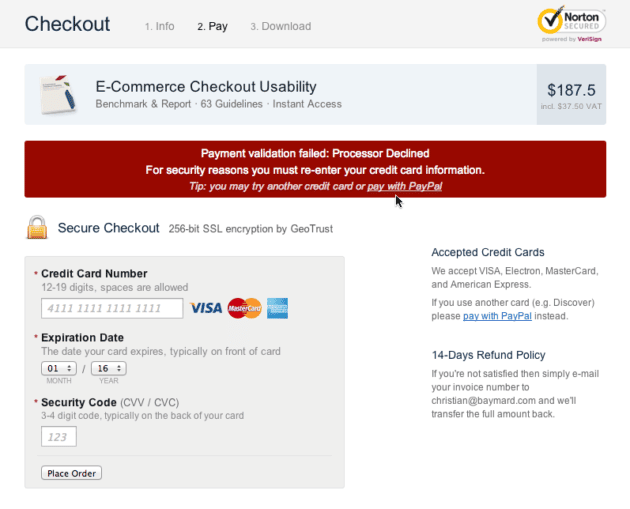

كل تلك الإجراءات التي تتخذها للتأكد من أنك لست ضحية للاحتيال يمكن أن تسبب بعض المشاكل لعملائك. تحد العديد من الشركات اليوم من خيارات الشراء لتقليل مخاطر الاحتيال. يطلبون العديد من تفاصيل التحقق للتأكد من أنه الشخص المناسب على الجانب الآخر ، إلخ.

يمكن أن يتسبب هذا في بعض حالات "تم رفض دفعتك" التي لا يتمتع بها أحد.

الشركات تكره هؤلاء أكثر من العملاء. سيكون من المؤسف أن تؤدي تلك الجهود التي تبذلها لجعل موقع الويب الخاص بشركتك التجارية أكثر أمانًا من مخاطر الاحتيال ، مما يجعلك تفقد العملاء بسبب ذلك.

هل تعرف كيفية استرداد الإيرادات المفقودة عند حدوث مثل هذه المشكلات؟

تتمثل إحدى الطرق الرائعة في تزويد عملائك بمزيد من الخيارات لإجراء عملية شراء. إذا لم يعمل أحدهم ، فيمكنه استخدام واحد آخر لإكمال هدفه. على سبيل المثال ، إذا لم يتمكنوا من استخدام بطاقتهم على موقع الويب الخاص بك لسبب ما ، إما من جانبك أو من طرف البنك ، فيمكنك أن تقدم لهم خيار استخدام المحافظ الإلكترونية.

مصدر الصورة: Baymard.com.

7. فرض كلمات مرور أقوى

غالبًا ما يتضايق المستخدمون عندما يُطلب منهم إنشاء كلمات مرور كبيرة بأحرف كبيرة وصغيرة وأرقام ورموز وما إلى ذلك. ومع ذلك ، فهذه مطلوبة لسبب - لحماية الشركات وعملائها من أنواع مختلفة من الاحتيال.

غالبًا ما يستخدم المتسللون برامج يمكنها اختراق كلمات المرور البسيطة بسهولة. إذا طلبت من عملائك إنشاء كلمات مرور أبجدية وأرقام أطول بأحرف خاصة وأحرف كبيرة ، فأنت بذلك تقلل من هذه المخاطر بشكل كبير.

8. طلب التحقق من البطاقة

من خلال طلب قيمة التحقق من البطاقة (CVV) أو التحقق من البطاقة من العملاء الذين يستخدمون بطاقات الائتمان لإجراء مشترياتهم ، فإنك ستبعد العديد من المحتالين الذين يستخدمون البطاقات المسروقة عبر الإنترنت.

يحصل العديد من المحتالين فقط على رقم البطاقة والمعلومات مثل تاريخ انتهاء الصلاحية. يمكنهم فقط الحصول على رمز التحقق من البطاقة (CVV) إذا قاموا بسرقة البطاقة الفعلية للعميل. إذا طلبت رمز التحقق من البطاقة (CVV) كجزء من عملية الدفع ، فسوف تقضي على فرصة المتسللين لإساءة استخدام بطاقة شخص آخر.

قد يعجبك أيضًا: تقييم مخاطر الأمن السيبراني ونصائح الإدارة للشركات الصغيرة.

هل أنت مستعد لجعل عملك أكثر أمانًا؟

تتمثل الخطوة الأولى نحو تطوير استراتيجية واضحة لمكافحة الاحتيال في تقييم المخاطر. يمكنك استخدام هذه الخطوات كاحتياطات لمنع الاحتيال ، ولكن أيضًا كطريقة لاكتشاف مخاطر الاحتيال لعملك قبل أن تصبح حقيقية.

لا ترى معظم الشركات هذا قادمًا قبل فوات الأوان. نعتقد جميعًا أن فرص حدوث ذلك لنا ضئيلة. في الوقت الحاضر ، تقع الشركات من جميع الأحجام والصناعات ضحايا للاحتيال ، وهذا أكثر شيوعًا من أي وقت مضى. هذا يعني أنه يجب عليك اتخاذ إجراء - واتخاذها الآن!