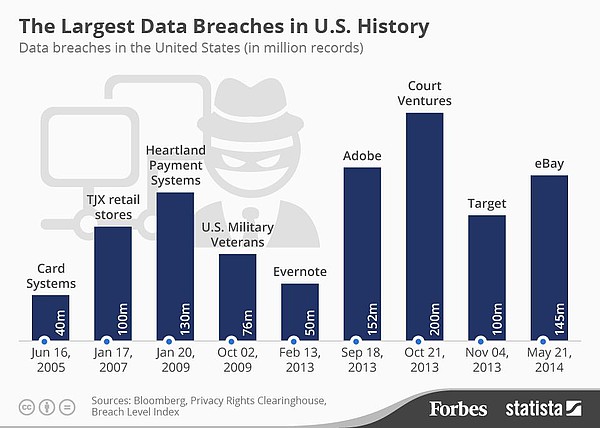

7 نصائح لأمان موقع الويب قد تنقذ عملك من خرق البيانات

نشرت: 2018-10-16في يوم آخر ، قام متسلل آخر بسرقة بضعة ملايين من بيانات العملاء من Enormo Bank في أحدث خرق ضخم للأمن السيبراني للشركات. الشركات الصغيرة إلى المتوسطة الحجم (SMBs) تسخر من نفسها وتقدم بفضل السماء أنها ليست كبيرة بما يكفي ليهتم بها المتسللون. إذا كانت هذه هي عقلك ، فنحن نرغب في أن نكون أول من يخبرك أن تصورك خاطئ. خطأ ميت.

الحقيقة ، وفقًا للجنة الأعمال الصغيرة بالكونجرس الأمريكي ، هي أن 71٪ من الانتهاكات الأمنية عبر الإنترنت تستهدف الشركات التي يقل عدد موظفيها عن 100 موظف. يقول ما؟ تقرأ بشكل صحيح ، لذا إذا كانت عقلية "نحن أصغر من أن يختار الأشرار" تتغلغل في SMB ، فقد يكون الوقت مناسبًا الآن للتخلص من مشروب الطاقة ، والجلوس بشكل مستقيم ، وإيلاء اهتمام وثيق لهذه 7 نصائح لأمان موقع الويب قد تنقذ عملك من خرق البيانات.

عليك أن تكون سعيدا فعلتم.

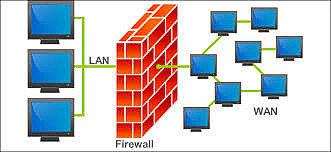

# 1 جدران الحماية ليست مجرد فكرة جيدة

إذا لم يكن لديك جدران حماية مثبتة في شبكتك ، فيمكنك أيضًا القفز على الويب المظلم الآن ونشر جميع كلمات المرور الخاصة بك لأي متسلل عابر للعثور عليه. الحقيقة هي أنه يجب عليك اعتبار جدار الحماية هو خط دفاعك الأول في حماية بيانات العملاء. كمراجعة سريعة ، فإن جدار الحماية هو نظام أمان - سواء كان جهازًا أو برنامجًا - يراقب تدفق البيانات بين شبكتك الداخلية والإنترنت ويكتشف النشاط المشبوه بناءً على قواعد الأمان المحددة مسبقًا.

هناك ثلاثة مجالات يجب التركيز عليها عندما يتعلق الأمر بتثبيت جدران الحماية.

جدار الحماية الخارجي: يوجد هذا النوع من جدار الحماية عادةً كجزء من جهاز توجيه أو خادم. إنه يقع خارج شبكة شركتك ويمنع جميع أنواع محاولات القرصنة من الوصول إلى نظامك في المقام الأول. إذا لم تكن متأكدًا مما إذا كان لديك واحد أم لا ، فاتصل بمضيف الويب واطرح بعض الأسئلة.

جدار الحماية الداخلي: يأخذ هذا النوع من جدار الحماية شكل البرامج المثبتة على شبكتك. بينما يؤدي دورًا مشابهًا لجدار الحماية الخارجي ، أي المسح بحثًا عن الفيروسات والبرامج الضارة والأذى السيبراني الأخرى ، يجب أيضًا إعداده لتقسيم الشبكة بحيث يمكن عزل الفيروسات والقرصنة وما شابه ذلك بسرعة وانتشارها محدود قبل أن يصيب النظام بأكمله.

المجال الثالث الذي يجب الانتباه إليه هو الموظفين الذين يعملون من المنزل الذين يصلون إلى شبكة الشركة. أمنك العام يكون جيدًا مثل أضعف رابط. سيكون من المفيد راحة البال لدفع تكلفة حماية جدار الحماية في مثل هذه الحالات.

ترتبط جدران الحماية ارتباطًا جوهريًا بإعداد استضافة موقع الويب / الشبكة الخاصة بك. بالنسبة للقليل من الدولارات الإضافية التي تكلفتها شهريًا ، قد تفكر في ترك أيام الاستضافة المشتركة والترقية إلى شيء أكثر قوة ، إما خادم مخصص أو خادم خاص افتراضي يسمح بمزيد من التحكم في تكوينات الأمان المحددة.

# 2 قم بتأمين تلك الأجهزة الذكية

وجد استطلاع Tech Pro في 2016 أن 59٪ من الشركات تتبع سياسة إحضار جهازك الخاص (BYOD). هناك الكثير من الطرق التي يحتمل أن تكون غير آمنة في شبكة الشركة التي تتجول حول القاعات والمكاتب. من الواضح أن تجاوز أصابعك على أمل ألا يلاحظ أي شخص سيء هذا الفشل الأمني الهائل ليس سياسة سليمة ، فماذا ستفعل؟ في هذه المرحلة من عصر المعلومات ، من المحتمل أن تؤدي محاولة إبقاء الأجهزة الشخصية مثل الهواتف الذكية والأجهزة اللوحية وأجهزة تتبع اللياقة البدنية والساعات الذكية خارج مكان العمل إلى إخلاء كامل للقوى العاملة لديك.

إليك ما يجب القيام به.

قم بإنشاء سياسة أمان تنطبق بشكل خاص على الأجهزة الشخصية. دع الموظفين يعرفون أنه لا بأس في BYOD ولكن يجب عليهم - تكرار الحدود القصوى للتأكيد - يجب أن يلتزموا بالقواعد التي تضمن سلامة الشبكة. خطوتان محددتان يجب اتباعهما هما:

- اطلب تعيين جميع الأجهزة الشخصية للبحث عن تحديثات الأمان وتثبيتها تلقائيًا.

- مطالبة جميع الأجهزة الشخصية بالالتزام بسياسة كلمة مرور الشركة. لديك سياسة كلمة المرور ، أليس كذلك؟ إنه مهم جدًا. سنتحدث عن السبب بعد قليل.

إذا بدأت تشعر وكأنك جرينش مع كل هذه المتطلبات ، اسأل نفسك هذا. هل أفضل إثارة غضب عدد قليل من الموظفين من خلال إرشادات صارمة للأمن السيبراني أو السماح لأصل عملي ، وبيانات العملاء ، بالخروج من الباب؟ هذا ما كنا نظن.

# 3 دليل أمان واحد للسيطرة عليهم جميعًا

كما ذكرنا ، غالبًا ما تعتبر الشركات الصغيرة والمتوسطة اليوم البيانات على أنها أثمن الأصول التجارية. يمكن لموظف واحد معرض للإهمال في استخدام كلمات المرور أو يتبنى موقفًا عشوائيًا تجاه الفحص البصري لجميع رسائل البريد الإلكتروني لمحاولات التصيد الاحتيالي أن يفسد عملك حرفيًا. كلمة للحكماء. يمكن أن يكون العملاء غير مسامحين ومترددين في مواصلة رعاية الشركة التي يُنظر إليها على أنها تلعب بسرعة وبشكل فضفاض مع معلوماتهم الشخصية. في حالة احتياج شركتك إلى خدمات احترافية ، فقد يكون مطور برامج الأمان اختيارًا جيدًا.

الآن ، أكثر من أي وقت مضى ، يجب أخذ التدريب على منع الانتهاكات الأمنية عبر الإنترنت على محمل الجد من قبل الإدارة وكل موظف على حدة ، بدءًا من المخضرم الأكثر ذكاءً إلى المبتدئ المخضرم. يجب أن يكون لديك دليل سياسة مطبوع يوضح البروتوكولات التي يجب اتباعها وتداعيات عدم اتباعها بما في ذلك إطلاق النار. كما لاحظت ، فإن مجرمي الإنترنت هم أذكياء كثيرًا. إنهم يختبرون إلى الأبد دفاعاتك ويبتكرون طرقًا جديدة لاختراق شبكتك إما من خلال التكنولوجيا أو المكر أو مزيج من الاثنين.

يتعين على مديري ومالكي الشركات الصغيرة والمتوسطة تحديث الدليل بانتظام وفقًا لأفضل الممارسات في ذلك الوقت ، فضلاً عن تخصيص قدر كافٍ من الوقت لتوفير التعليم المناسب أثناء عمليات إعداد الموظف الجديد. إذا كنت تريد أن تؤخذ هذه الجهود على محمل الجد ، وينبغي عليك أن تأخذ الأمر على محمل الجد. على الأقل ، يحتاج أي موظف يصل إلى شبكة الشركة لأي سبب إلى أن يكون على دراية تامة بكيفية الحفاظ عليها آمنة. يكمن جزء كبير من هذا الأمان في موضوع أمان كلمة المرور ، وهو أمر مهم بدرجة كافية للحصول على فئته الخاصة.

# 4 إذا لم تفعل شيئًا آخر ، فلديك سياسة كلمة مرور قوية

فيما يلي بعض الإحصاءات التي تقطع شوطًا طويلاً نحو توضيح سبب وجود مشكلة في الشركات الصغيرة والمتوسطة بالضبط عندما يتعلق الأمر بالأمن السيبراني.

- وجد تقرير Verizon لعام 2016 أن 63٪ من خروقات البيانات كانت ناتجة عن كلمات مرور ضعيفة أو مفقودة أو مسروقة. هذه مشكلة.

- يدعي تقرير معهد بونيمون أن 65٪ من الشركات التي لديها سياسة كلمة مرور مطبقة لا تطبقها. هذه مشكلة أكبر.

من أين نبدأ بهذا؟ نعم ، سيقدم الموظفون شكوى إلى السلاطين الأعلى إذا طلبت منهم إنشاء كلمات مرور أكثر تعقيدًا من "1234" وتغييرها بانتظام ، ولكن في ظل خطر أن يبدو الأمر كسجل مكسور ، هل أنت مهتم أكثر بتهيج العمال الصغار أو الاستيلاء على شبكتك من قبل قوى معادية؟ إذا قلت السابق ، فنحن نود أن نقترح عليك بأدب بيع عملك على الفور.

يحتاج أمان كلمة المرور إلى قسم خاص به في دليل الأمان ويجب اتباع أفضل الممارسات. هذا يعني أنك يجب أن تطلب:

- يتم تغيير كلمات المرور كل 60-90 يومًا

- تتكون كلمات المرور من 8 أحرف على الأقل ولكن الأفضل

- تتضمن كلمات المرور أحرفًا كبيرة وصغيرة وأرقامًا وأحرفًا خاصة

لإعادة النظر في هذا الرقم السابق ، بمجرد أن تواجه مشكلة إنشاء سياسة كلمة مرور قوية ، لا تكن جزءًا من الـ 65٪ الذين لا يطبقونها. هذا مجرد سخيف.

مديرو كلمات المرور: نكره مغادرة هذا القسم دون ذكر مديري كلمات المرور. تتوفر هذه البرامج كبرامج مثبتة أو خدمة سحابية أو حتى جهاز مادي ، وتساعدك هذه البرامج على إنشاء واسترداد كلمات مرور معقدة. إنه يفعل فقط ما يدعيه الاسم ، وهو إدارة كلمات المرور الخاصة بك ، ويبدو أن معظمنا يمكنه استخدام المساعدة في هذا المجال.

اقرأ المزيد حول هذا أعلى احتياطي أمان عبر الإنترنت (وغير مكلف) من تقارير المستهلك.

# 5 النسخ الاحتياطية؟ الان اكثر من اي وقت

لقد قررت أن تتبع كل اقتراح من اقتراحاتنا حتى الآن بدقة ، وبالكامل ، دون أي انحراف. يمكنك الآن أن تتنفس الصعداء لأن شبكة شركتك لا يمكن تعويضها. لماذا لا تستلقي وتدعم قدميك؟ إليكم لماذا لا. على الرغم من النوايا الحسنة لك ولموظفيك بالكامل ، هناك على الأقل احتمال أن يتمكن أحد المتسللين من التسلل وإنشاء المشاجرة. كما قلنا ، هؤلاء الرجال والبنات هم مجموعة ذكية مكرسة للفساد الإجرامي. بمجرد دخولهم ، يمكنهم إحداث مجموعة متنوعة من الأضرار من تسجيل ضغطات مفاتيح كلمة المرور إلى استخدام مواردك لشن هجوم روبوت شامل لمسح خادمك نظيفًا.

في هذه المرحلة ، ستتمنى أن تتمكن من إعادة النظام إلى نقطة زمنية سابقة قبل أن يضع المتسلل يديه في هذا المزيج. لقد دأبت على نسخ كل شيء احتياطيًا على السحابة بشكل منتظم وحتى تخزين نسخة أخرى في مكان بعيد فعليًا ، أليس كذلك ، لأن الحرائق والفيضانات تحدث؟ إذا كنت لا تفعل ذلك الآن ، ففكر بقوة في إجراء نسخ احتياطي لمستندات معالجة الكلمات وجداول البيانات وقواعد البيانات والسجلات المالية وملفات الموارد البشرية وحسابات القبض / المدفوعات.

مع الحصول على خدمات النسخ الاحتياطي السحابي بأسعار معقولة كل يوم ، لا يوجد عذر لعدم تنفيذ استراتيجية نسخ احتياطي شاملة تتيح لك إعادة نظامك إلى حالة التشغيل بسرعة في حالة اختراق الشبكة. إلا إذا كنت ترغب في إعادة بناء كل ملف تستخدمه من الذاكرة ...

# 6 مكافحة البرامج الضارة ليست اختيارية

حسنًا ، يعد اختيار تثبيت برنامج مكافحة البرامج الضارة أمرًا اختياريًا أم لا. بدلاً من ذلك ، كان يجب أن نقول إن اتخاذ القرار بالسلب فكرة سيئة. يحمي برنامج مكافحة البرامج الضارة من هجمات التصيد الاحتيالي ، التي أصبحت أحد الأساليب المفضلة التي يستخدمها المتسللون لسبب واحد - فهم يعملون مثل السحر. للإثبات ، ننتقل مرة أخرى إلى تقرير Verizon لعام 2016. وفقًا لهذا الاستطلاع ، فتح 30٪ من الموظفين رسائل بريد إلكتروني للتصيد الاحتيالي ، وهو ما يمثل زيادة بنسبة 7٪ عن العام السابق!

للمراجعة ، يعتبر التصيد الاحتيالي تقنية يقوم من خلالها المتسلل بإرسال بريد إلكتروني يهدف إلى إغراء الموظف بالضغط على رابط به. يؤدي أخذ الطُعم إلى تثبيت برنامج ضار على الشبكة ويدخل المتسلل. وهذا أمر سيء. يتمثل خط الدفاع الأول ضد التصيد الاحتيالي في تدريب موظفيك على عدم النقر فوق أي شيء في رسالة بريد إلكتروني ما لم يكونوا متأكدين من أنه شرعي.

بالنظر إلى أن 30٪ من الموظفين يدعون بشكل أساسي أحد المتسللين إلى الشبكة ، فإن مكافحة البرامج الضارة هي أفضل رهان لك في اعتراض وإيقاف تثبيت البرامج المارقة قبل اكتمالها. انتبه بشكل خاص للموظفين في المناصب التي يحب المتسللون التصيد الاحتيالي لها: الرؤساء التنفيذيون ومساعدي الإدارة ومندوبي المبيعات والموارد البشرية. لقد ثبت أن هذه الأهداف شائعة بشكل خاص نظرًا لأنها غالبًا ما تتمتع بإمكانية الوصول إلى الجزء السفلي الناعم لأفضل أجزاء الشبكة.

لكن لا ترتكب خطأ افتراض أن كل شخص آخر محصن. أي موظف لديه حق الوصول إلى أي جزء من الشبكة هو هدف محتمل.

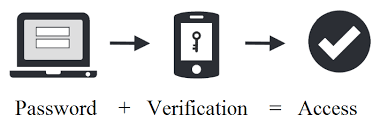

# 7 المصادقة متعددة العوامل - تصبح أفضل الممارسات بسرعة

في السنوات الأخيرة ، ظهرت المصادقة متعددة العوامل (MFA) كنقطة مضيئة على رادار أولئك المعنيين بأمان شبكاتهم. نعم ، قد يكون الأمر صعبًا بعض الشيء ولكنه طريقة آمنة تقريبًا من الفشل لتأمين عملية تسجيل الدخول. هناك الكثير من التباديل للعملية الدقيقة ، ولكن إليك الطريقة التي قد يتم بها تسجيل دخول شركة واحدة:

- يقوم المستخدم بإدخال كلمة المرور بالطريقة التقليدية عن طريق كتابتها في موجه النظام

- يتم إنشاء كلمة مرور ثانية لمرة واحدة وإرسالها إلى الهاتف الخلوي للمستخدم

- يتم نقل المستخدم إلى صفحة تسجيل الدخول النهائية حيث يقوم بإدخال الرمز من هاتفه

- الدخول إلى الشبكة ممنوح

هناك طريقة أسهل لتطبيق أسلوب العائالت المتعددة MFA وهي ببساطة جعل رقم الهاتف الخلوي للموظف بمثابة تسجيل الدخول الثاني. التفكير هنا هو أنه من غير المرجح أن يتمكن المتسلل من الوصول إلى كل من تسجيل الدخول الأول ورقم الهاتف الخلوي. طبقة الحماية الإضافية هذه بسيطة نسبيًا للتنشيط على معظم الأنظمة وتعزز أمان كلمة المرور بشكل كبير.

يأتي الكثير من العمل الرائد في هذا المجال من Google ، التي أكملت مؤخرًا امتدادًا لمدة عام كامل حيث لم يتم اختراق حساب Gmail الخاص به واحدًا من بين 85000 شخصًا. لقد فعلوا ذلك من خلال استخدام مفتاح أمان فعلي يسمى Titan يتم توصيله بمنفذ USB. حتى مع وجود اسم مستخدم وكلمة مرور ، لن يتمكن المتسلل من الدخول إلى الحساب دون أن يكون له حق الوصول الفعلي إلى المفتاح.

افكار اخيرة

تتمثل فكرة الصورة الكبيرة في أنه يتعين على المشاركين في الأنشطة التجارية الصغيرة والمتوسطة أن يضعوا في اعتبارهم أن أمان موقع الويب والشبكة لا ينطوي على تبديل كبير ثم عدم القلق بشأن مجرمي الإنترنت مرة أخرى. إنها عملية تكرارية يستمر فيها خط الهدف في المضي قدمًا في كل مرة تخطو فيها خطوة نحو ذلك. لا يوجد تعيين عليه وننسى العملية. لا يتوقف الأشرار عن الاختبار والتعلم أبدًا ، بل يصبحون أكثر تعقيدًا بجهودهم ، لذلك لا يمكنك ذلك أيضًا. في الوقت الحاضر ، يتعين على الشركات الامتثال للوائح خصوصية البيانات ، لذا فإن وجود نظام لإدارة البيانات سيضمن أيضًا جمع جميع البيانات المستخدمة وإدارتها بالطريقة الصحيحة.

إذا لم تقم بذلك بالفعل ، فيجب عليك أو على أي شخص تحدده أن يراقب نبض صناعة الأمن السيبراني من أجل تدوين الأساليب الجديدة للهجوم والوقاية عند ظهورها. في عالم لا يتوقف فيه خصمك عن التعلم أبدًا ، لا يمكنك تحمُّل ذلك أيضًا. إذا كنت تهتم بعملك ، فإن الرضا عن النفس ليس خيارًا عندما يتعلق الأمر بالتأكد من أن شبكتك الخاصة وبياناتك تبقى على هذا النحو ، خاصة.